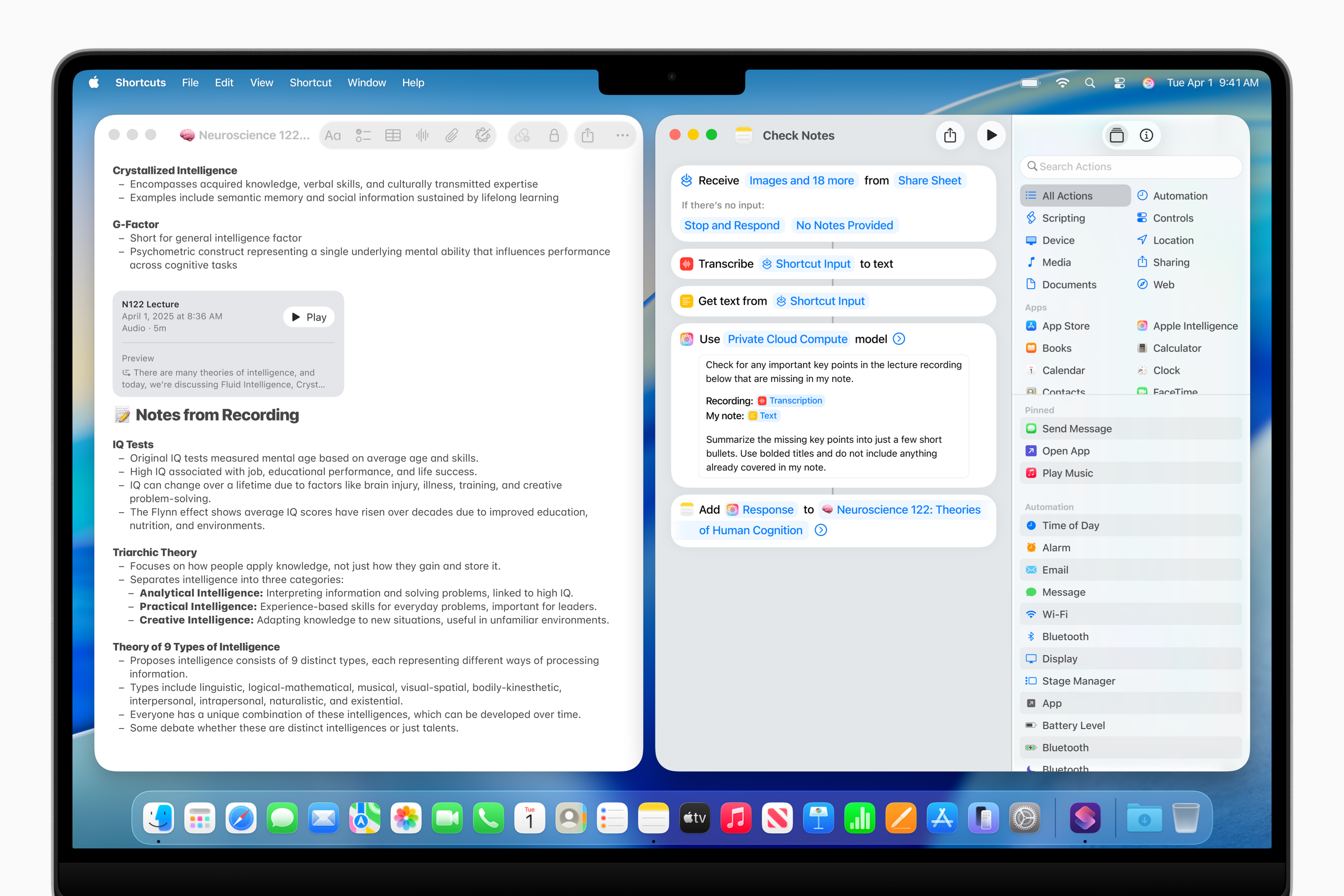

Apple se dlouhodobě prezentuje jako firma, která staví bezpečnost a soukromí uživatelů na první místo. Přesto se nyní ukázalo, že macOS Sequoia 15.0 obsahoval závažnou chybu, která mohla útočníkům umožnit obejít ochrany systému a dešifrovat data uložená v Klíčence, a to bez znalosti uživatelského hesla. Chybu, nyní evidovanou jako CVE-2025-24204, objevil bezpečnostní výzkumník Koh M. Nakagawa z FFRI Security a veřejně ji popsal na konferenci Nullcon Berlin 2025. Problém spočíval v tom, že Apple neopatrně udělil systémovému nástroji gcore oprávnění com.apple.system-task-ports.read. To umožňovalo číst paměť libovolného procesu i v případě, že byla aktivní ochrana System Integrity Protection (SIP).

Tímto způsobem šlo získat například šifrovací klíče Keychainu, obejít systém Transparency, Consent, and Control (TCC), který chrání soukromé soubory a kontakty, nebo dokonce dešifrovat iOS aplikace běžící na Macu s Apple Silicon. V praxi tak byla ohrožena jedna z nejdůležitějších bezpečnostních bariér celého ekosystému macOS. Nakagawa popsal, že na chybu narazil spíše náhodou při testování nástroje ProcDump-for-Mac od Microsoftu. Apple problém vyřešil až v aktualizaci macOS Sequoia 15.3, kde zmíněné oprávnění odstranil. Chyba podle dosavadních informací nebyla aktivně využívána útočníky, přesto odborníci varují, že obrana proti takovému zásahu by byla v praxi velmi obtížná. Uživatelům se doporučuje okamžitě přejít na nejnovější verzi macOS a zapnout automatické aktualizace. Pro zvýšení bezpečnosti je také vhodné diverzifikovat ukládání hesel a neponechávat všechny citlivé údaje pouze v Klíčence.