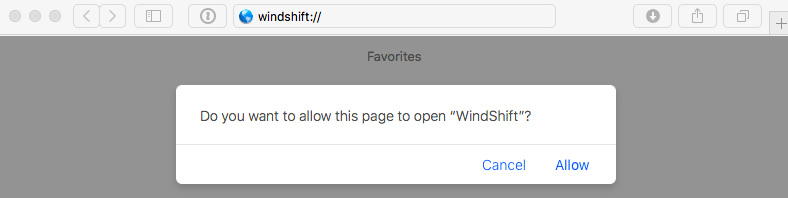

Patrick Wardle, který se zabývá výzkumem v oblasti bezpečnosti, popsal způsob, jakým se uživatelé macOS mohou stát cílem útoků prostřednictvím ovládání dokumentů a speciálně vytvořených URL schémat. Útoky se mohou mimo jiné projevovat vyskakovacími okny, požadujících po uživateli povolení k přístupu ke zdánlivě bezpečným stránkám.

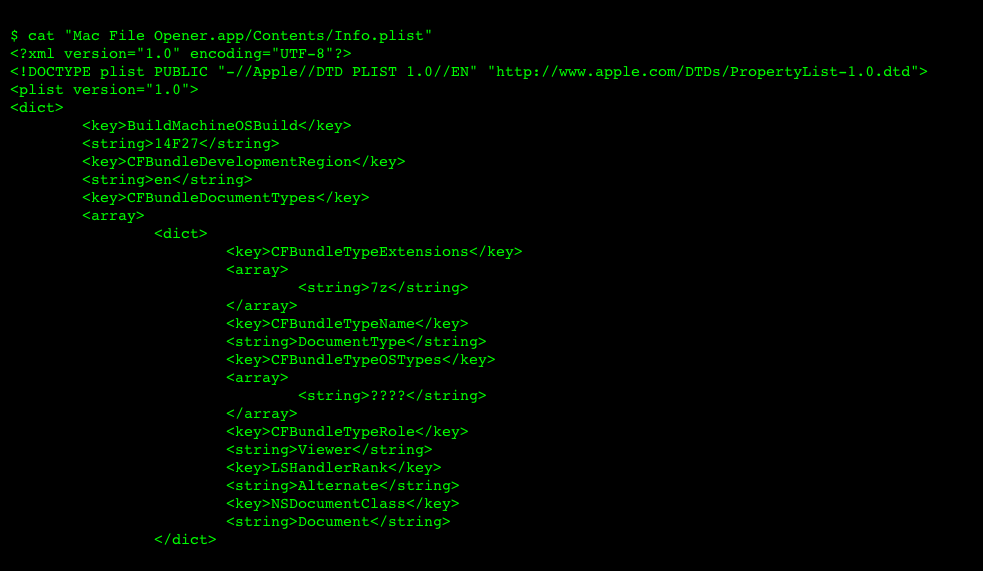

Wardle ve svém příspěvku na blogu vysvětluje, jak skupina útočníků, pokoušejících se cíleně napadnout konkrétní cíl a získat přístup k jeho síti a příslušným datům, může za pomoci zmíněných schémat na dálku zasáhnout uživatele macOS. Pokud v macOS kliknete například na dokument ve formátu PDF, začne ho automaticky zpracovávat aplikace Náhled. Pokud v rámci webového prohlížeče kliknete na odkaz ke konkrétní aplikaci, spustí se vám Mac App Store, odkud si aplikaci můžete stáhnout.

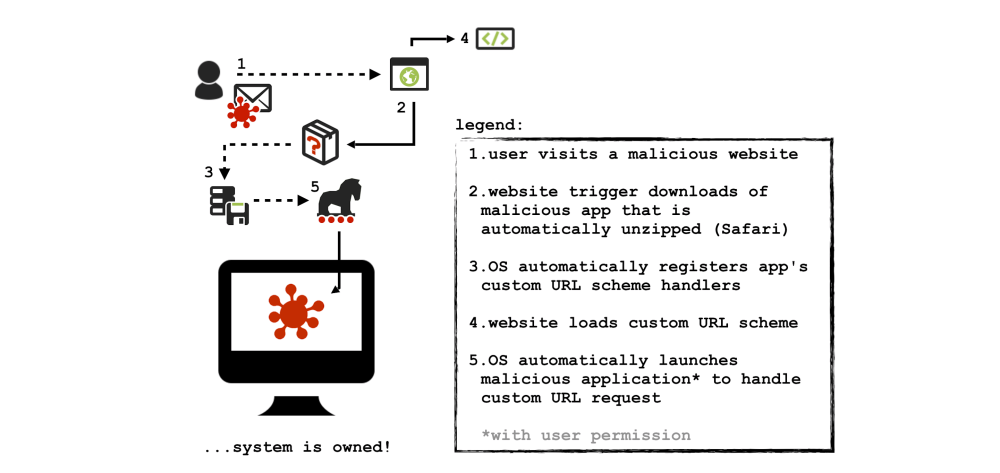

Jak lze za pomoci těchto schémat na dálku zaútočit na počítač s macOS? Všechno většinou začíná nevědomou návštěvou škodlivých webových stránek, odkud se automaticky stáhne archiv ve formátu *.zip. Ten obsahuje škodlivou aplikaci. Pokud daný uživatel používá prohlížeč Safari, archiv se automaticky rozbalí a příslušná aplikace se usídlí v systému souborů – díky stažení přes Safari se uživatelům neobjeví žádné varování nebo dotaz k umožnění přístupu.

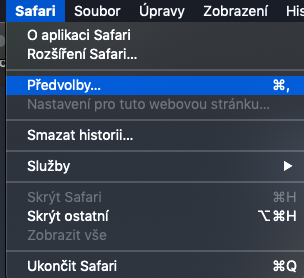

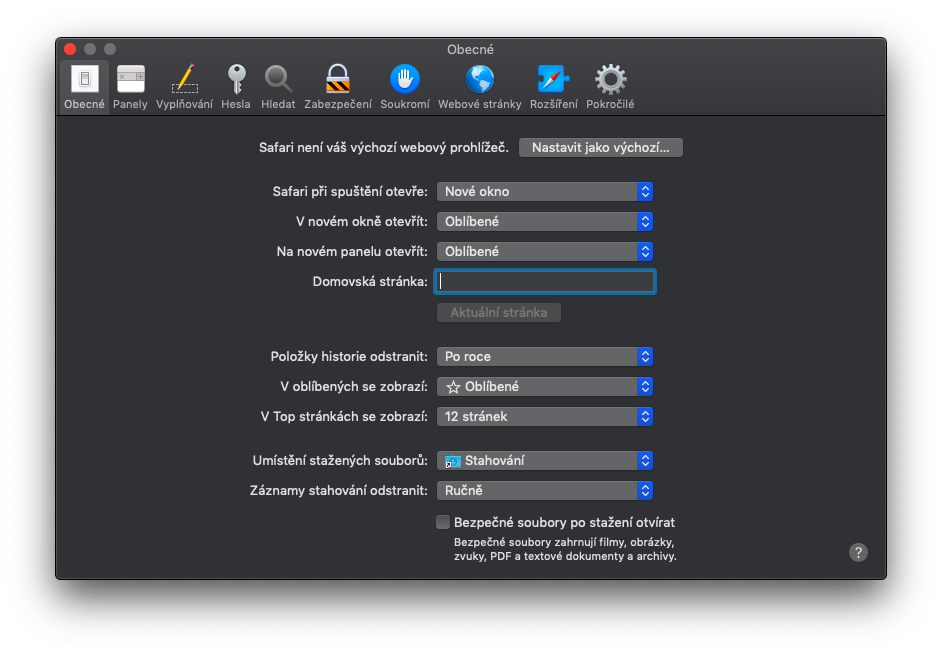

Wardle si ve svém příspěvku klade mimo jiné otázku, proč stažení škodlivé aplikace projde přes ochranná opatření programu GateKeeper. Zároveň si sám odpovídá, že příslušný malware, používaný skupinou Windshift APT, je podepsaný, a GateKeeper podepsané aplikace automaticky pouští do systému – jedná se o výchozí nastavení. Wardle zároveň připouští, že se nemusí nutně jednat o bezpečnostní chybu v pravém slova smyslu – uživatelé by však podle něj rozhodně měli zvážit zakázání automatického rozbalování stažených archivů. To můžete provést při spuštěném prohlížeči Safari kliknutím na Safari -> Předvolby -> Obecné a zrušením označení u položky „Bezpečné soubory automaticky otvírat“ (zcela dole).