Síťová úložiště NAS s sebou přinášejí širokou řadu nejrůznějších výhod, díky čemuž jejich popularita neustále roste. Jejich primárním úkolem je zajistit zálohování dat v rámci domácnosti či firmy. U toho to ale ani zdaleka nekončí. S pomocí dnešních NASů si totiž můžeme vytvořit náš vlastní cloud a mimo ukládání dat jej rovnou využít ke streamování multimediálních souborů přímo do televize, virtualizaci počítačů, pro správu IP kamer nebo jako plnohodnotný server. Vše přitom máme takzvaně pod kontrolou, a to včetně zabezpečení.

Je v tom ale i menší háček. Pokud se totiž nacházíme doma nebo v kanceláři a jsme připojeni k místní síti, případně máme náš počítač s NASem propojený napřímo, tak se s žádnými obtížemi pravděpodobně nesetkáme. Problém nastává, když se budeme nacházet někde jinde – mimo dosah naší sítě. V takovém případě jsme totiž od našich dat kompletně odříznuti.

Tyto obavy už dnes taktéž naštěstí nejsou na místě. QNAP tuto překážku řeší prostřednictvím služby dálkového přístupu myQNAPcloud Link, s jejíž pomocí lze k NASu přistupovat prakticky odkudkoliv na světě. Jednoduše stačí server přidružit k našemu QNAP ID, službu zprovoznit a máme hotovo – dokud budeme mít internetové připojení, k našemu NASu se dostaneme i vzdáleně. Na druhou stranu se zde objevují obavy o bezpečnost. Tímto krokem totiž NAS otevíráme do sítě internet a zjednodušeně tak lze říct, že jestliže se k němu dostaneme my, tak prakticky úplně stejně může i někdo jiný. Z tohoto důvodu se doporučuje nepodceňovat důležitost silných hesel a dvoufaktorového ověření.

VPN a zabezpečené soukromé spojení

Následně ale existuje ještě jedna možnost zajišťující maximální možnou bezpečnost. Řeč je samozřejmě o VPN neboli virtuální privátní síti, která v poslední době dostává nemalou pozornost. Teď ale nemáme na mysli VPN, kterou si zaplatíte a následně ji využíváte pro přepojení na servery jiných zemí, maskování své aktivity a případné obcházení geolokačních zámků, nýbrž její původní formu (v praxi jde ale o jedno a to samé).

VPN lze v tomto směru vnímat jako jakýsi propojovací tunel. Zjednodušeně lze říct, že běžně máme 2 sítě – (veřejný) internet a naši místní síť s QNAP NASem – které spolu nedokážou komunikovat. Právě v tomto okamžiku je nutné je jistou formou propojit a zajistit bezpečné a šifrované propojení, díky čemuž je následně možné se síťovým úložištěm pracovat prakticky odkudkoliv. S tímto postupem jsou velice dobře seznámeny dnešní firmy, ve kterých se využívá takzvaný home office neboli práce z domova. Lze tak totiž jednoduše zabezpečit citlivá data a zamezit jakýmkoliv útokům. Do sítě společnosti se totiž dostane jen daný uživatel, který disponuje přihlašovacími údaji či certifikátem.

Jak už jsme zmínili výše, zcela zásadní je celkové zabezpečení. Celý přenos dat a informací je totiž (většinou) kompletně šifrován. V tomto směru má nastavení VPN oproti využití myQNAPcloud.com obrovskou výhodu, jelikož tak neriskujeme útok zvenčí, který bychom v nejhorším ani nemuseli prvně zpozorovat a včas jej vyhodnotit. Stejně tak se zde propisuje jeden z největších benefitů NASů obecně. Vše tak zkrátka máme pod vlastní kontrolou a je jen na nás, jak si vše nastavíme.

QNAP a VPN

V případě produktů značky QNAP se nabízí hned několik metod, jak propojení VPN vůbec inicializovat a jak k němu přistupovat. Zcela zásadní je definování takzvaného VPN serveru, který se následně stará o každé jedno připojení a prakticky se tak stává hlavním pilířem našeho procesu. I v tomto ohledu se nabízí více možností. Server totiž můžeme udělat nejen z NASů, ale také QNAP routerů, což je ostatně i více doporučovaná varianta.

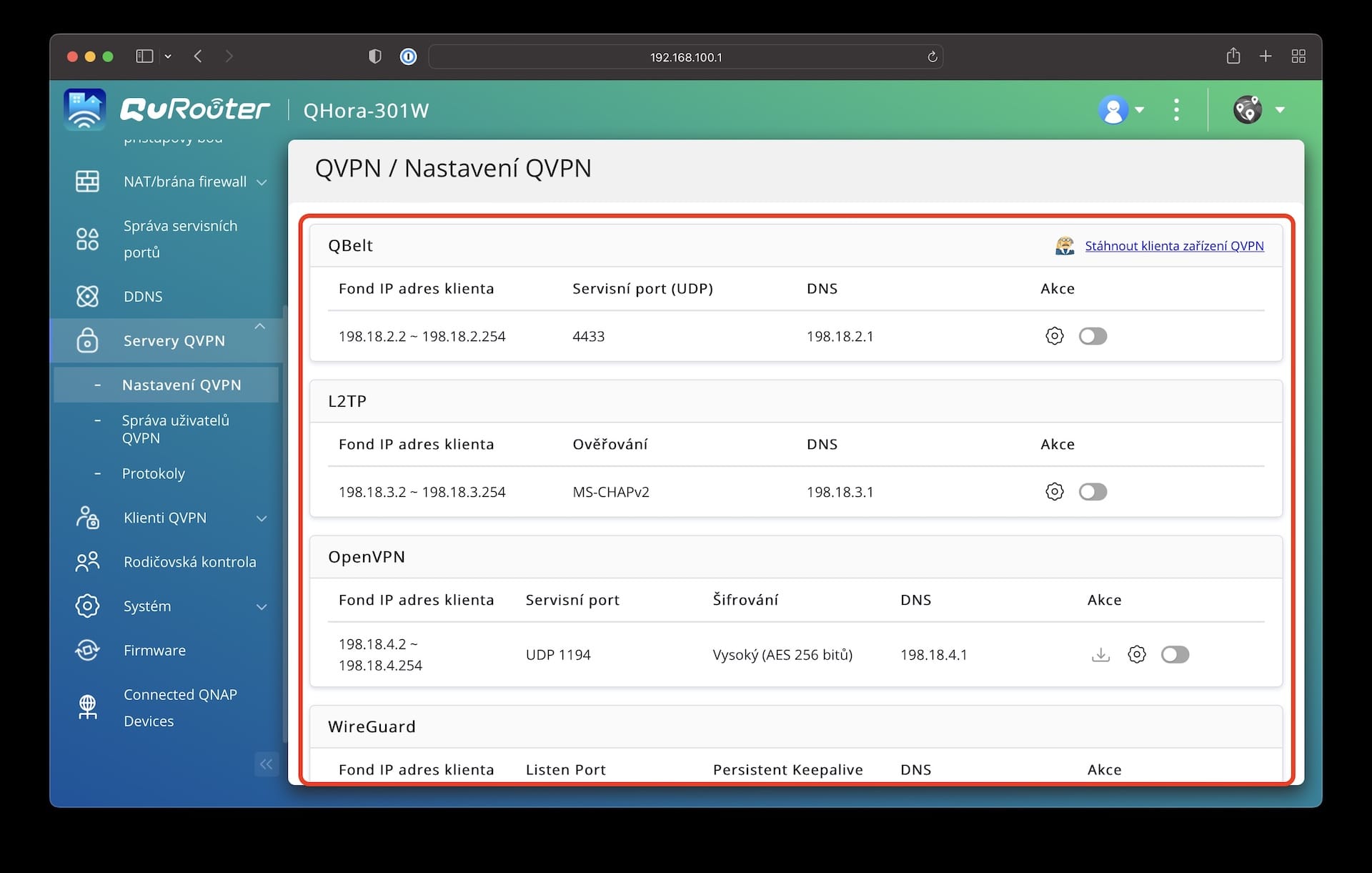

Každopádně jednotlivé postupy i možnosti jsou v obou případech prakticky stejné. Celkově lze QNAP zařízení použít v kombinaci s VPN L2TP, QBelt, WireGuard a OpenVPN. Jedná se o oblíbené a respektované protokoly s různými výhodami. Ve finále je už však na každém, pro kterou z těchto variant se rozhodne – my si pochopitelně ukážeme všechny čtyři a povíme si o jejich benefitech.

Nastavení QNAP zařízení jako VPN server

Než se ale podíváme na jednotlivé metody, je nutné si náš VPN server vůbec nastavit. Jak už jsme uvedli výše, tak můžeme učinit rovnou v případě NASu, nebo případně i u routeru. Osobně jako VPN server využívám router Qhora-301W, který je přímo stvořen pro zabezpečenou formu home office do firem, jelikož dokáže v okamžiku nasadit VPN a následně ji celou spravovat. Mimo toho se pyšní dvoupásmovou sítí (2,4 GHz a 5 GHz) s podporou Wi-Fi 6, dvěma 10GbE a čtyřmi 1GbE porty a řadou dalších možností.

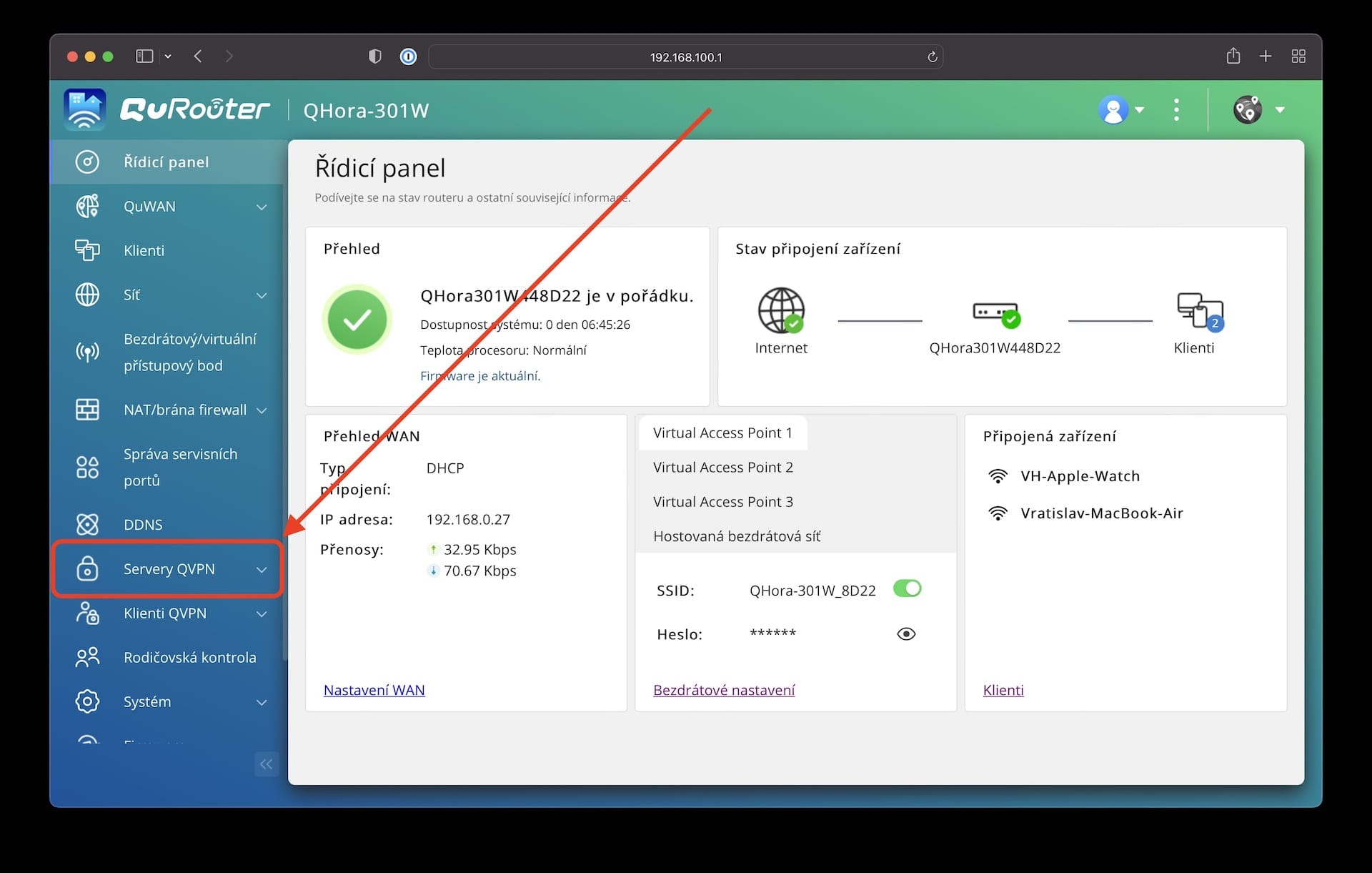

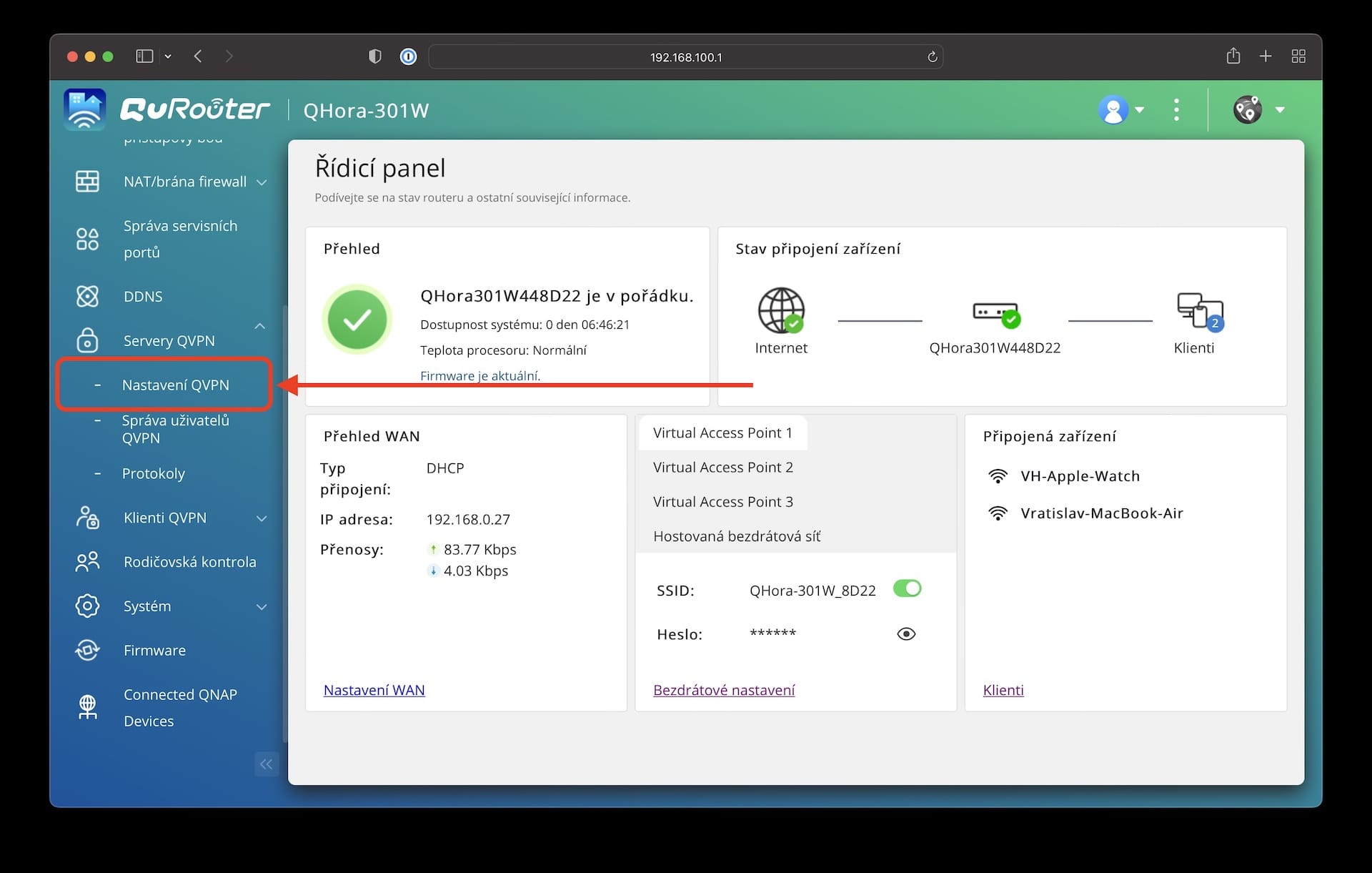

Nastavení na routeru

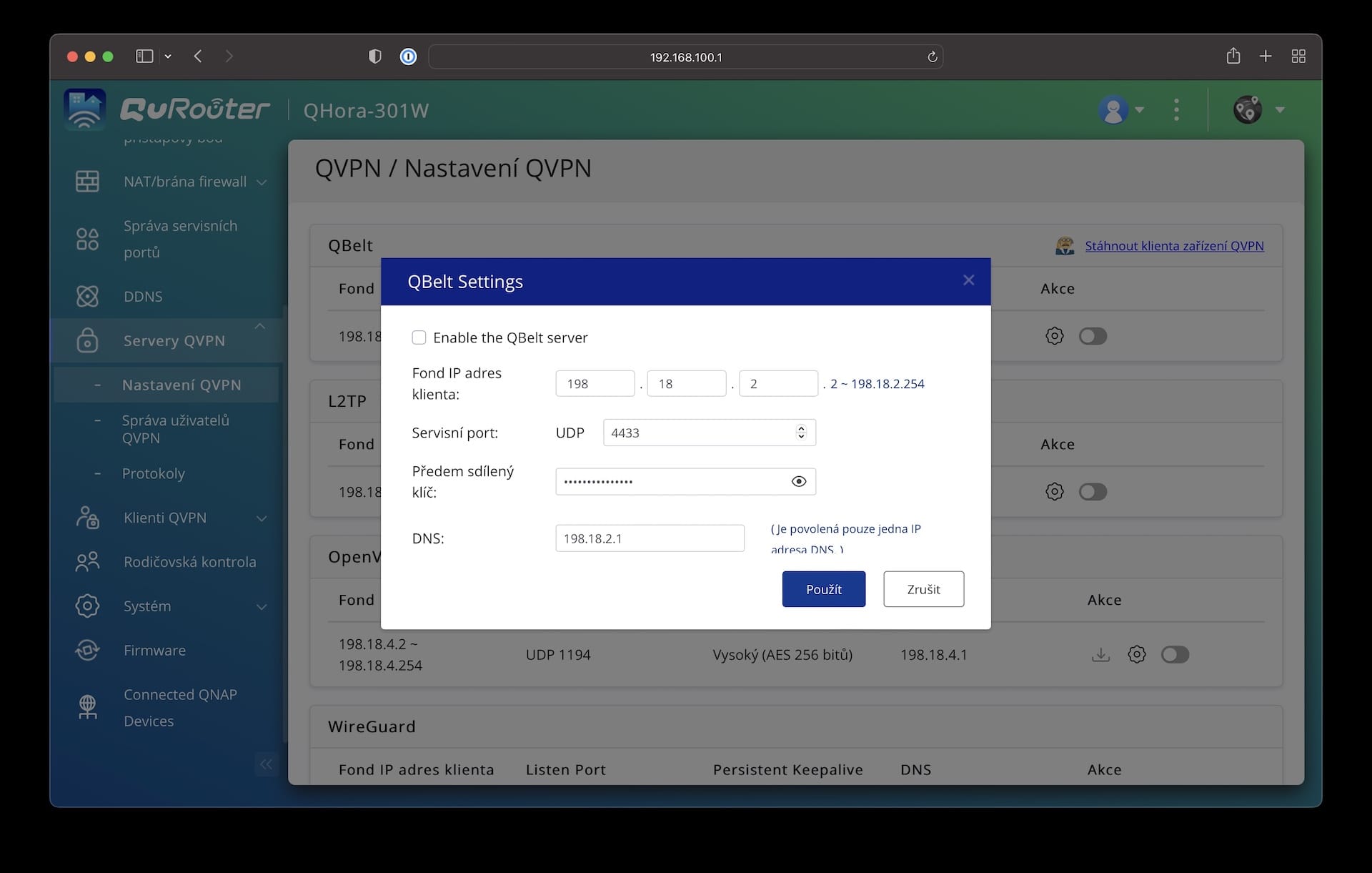

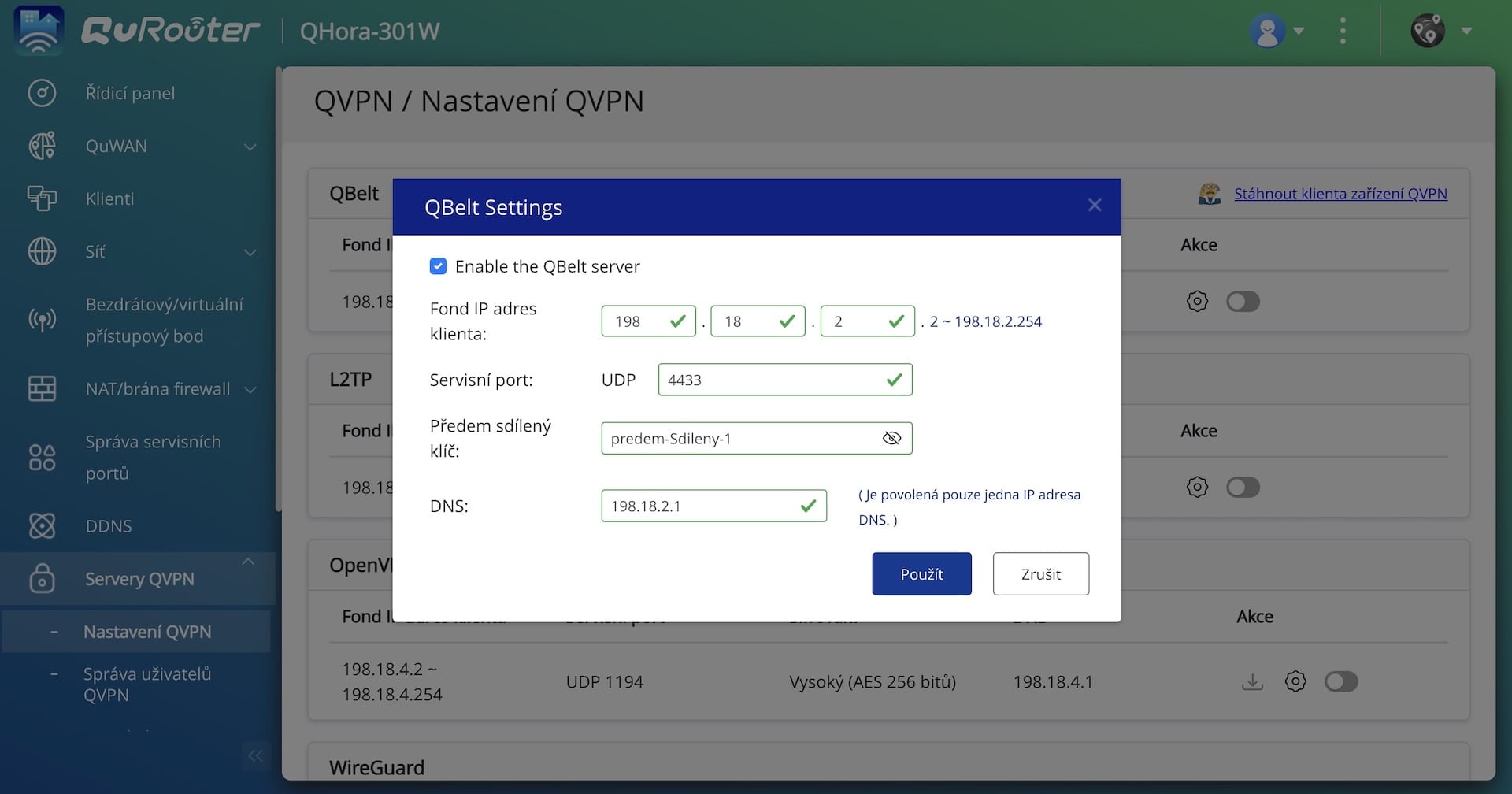

V případě routeru nám stačí otevřít jeho administraci (IP adresu můžeme najít přes Qfinder Pro) a z levého menu vybrat Servery QVPN > Nastavení QVPN. Přesně zde totiž můžeme aktivovat server potřebného protokolu a provést u něj potřebná nastavení. Následně z levého menu přejdeme do Servery QVPN > Správa uživatelů QVPN a nahoře vybereme Nastavení uživatele QVPN. Tady můžeme vytvářet uživatelské profily pro každého, komu chceme vlastně udělit přístup. Naštěstí pro protokoly QBelt, L2TP a OpenVPN jsou profily sdílené.

Nastavení na NASu

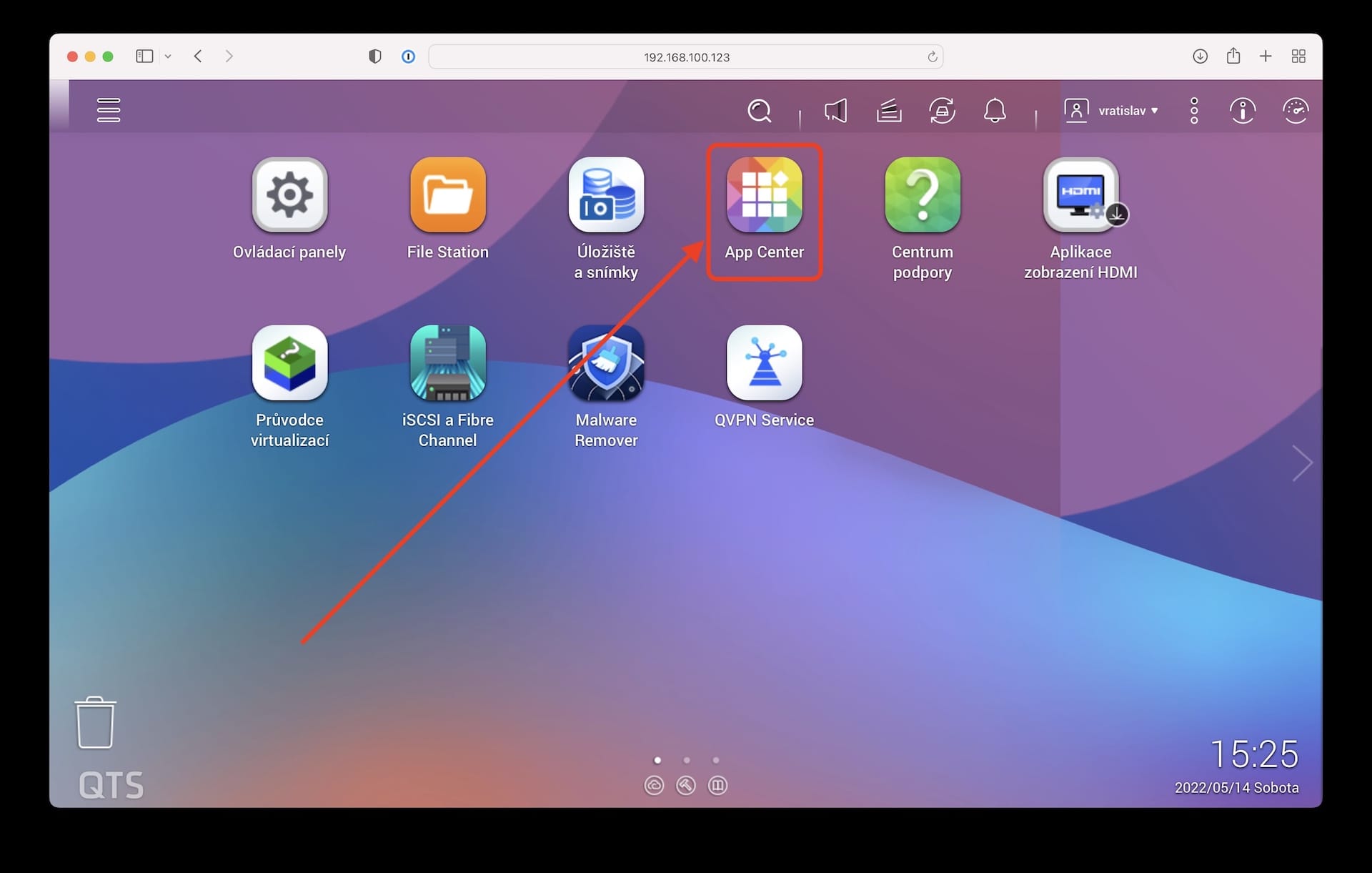

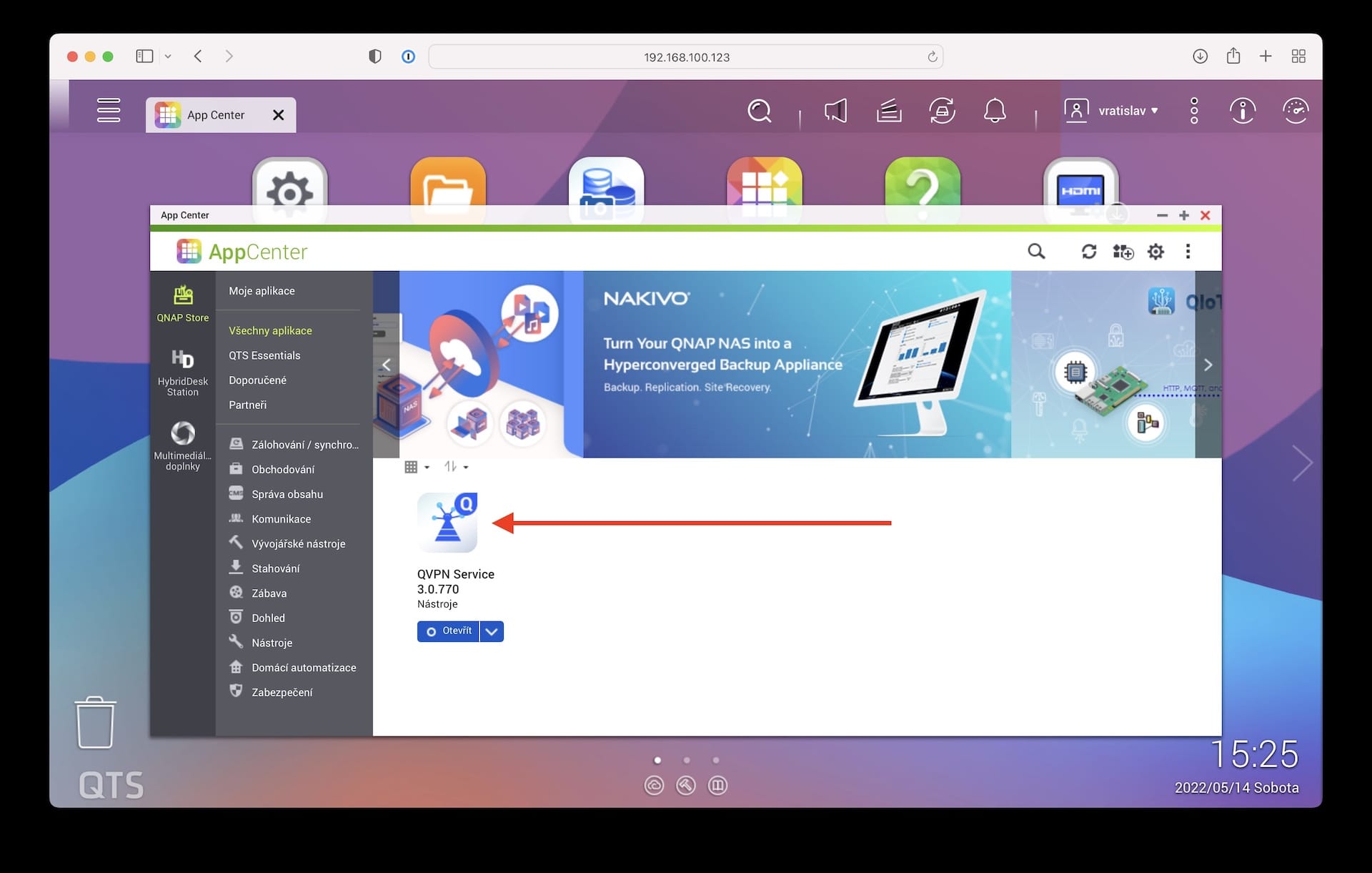

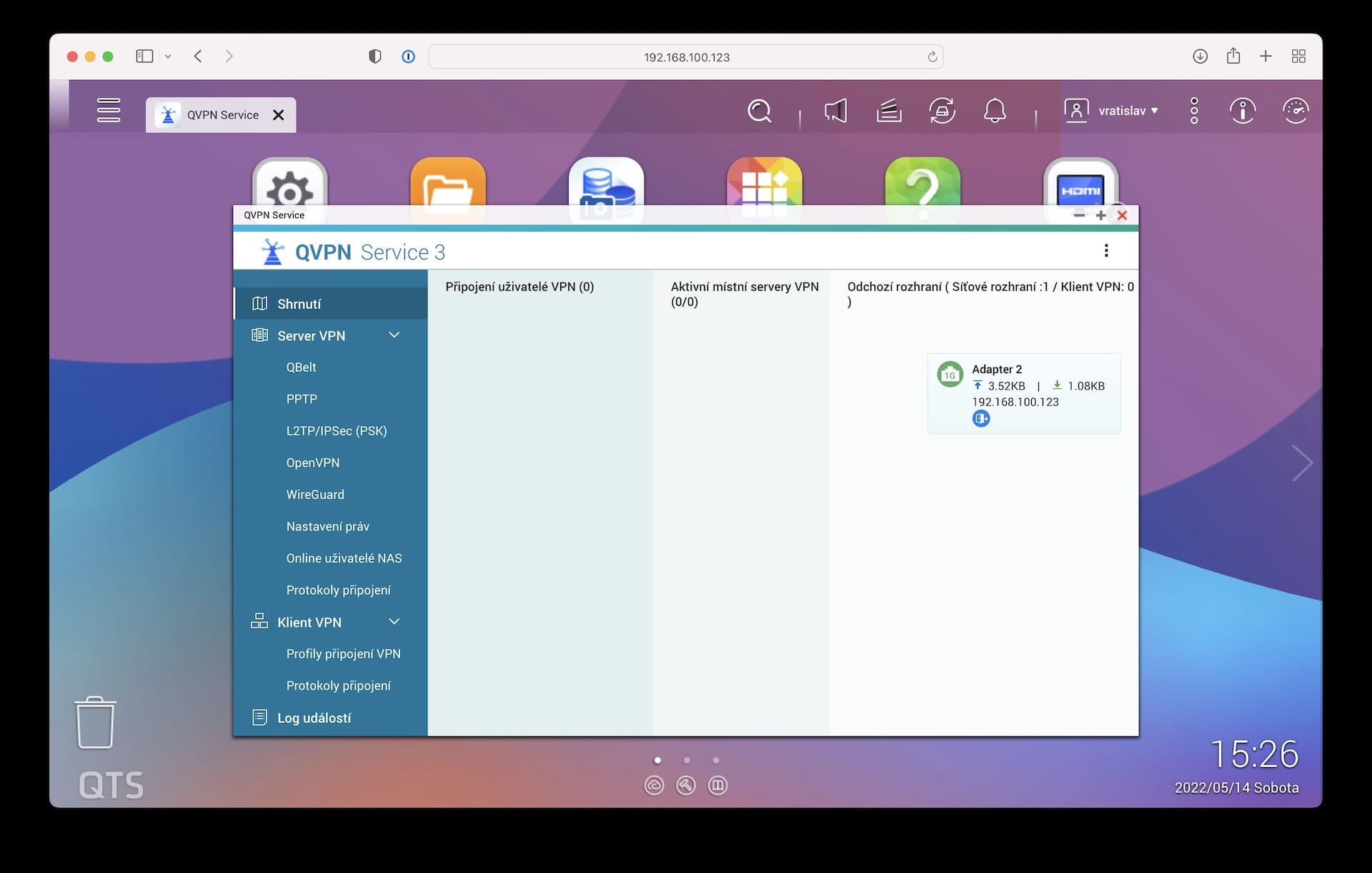

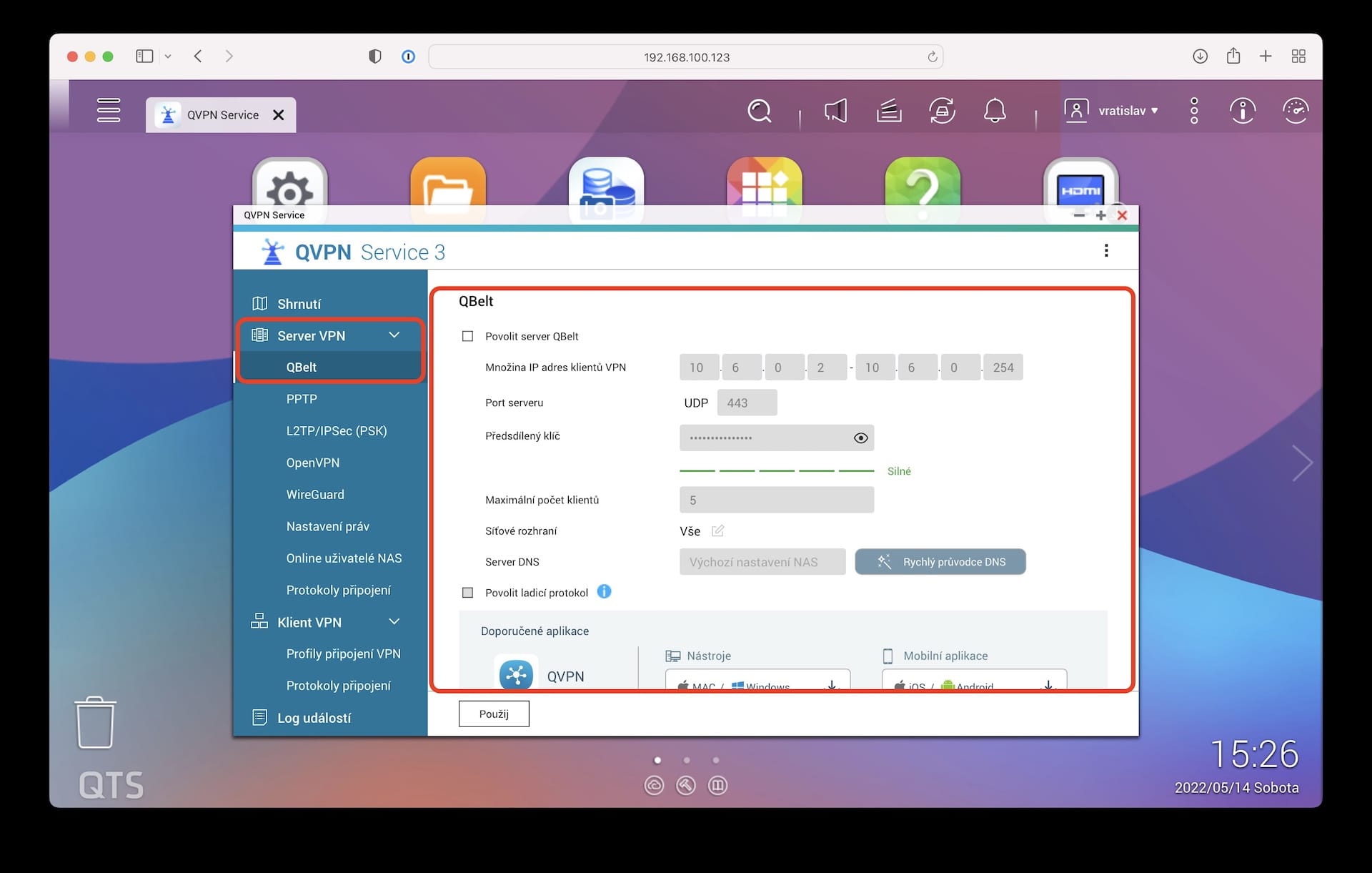

Vcelku podobný postup je i v případě použití NASu jakožto VPN serveru. V takovém případě je nejprve nutné přejít do App Center a stáhnout aplikaci QVPN Service 3, s jejíž pomocí pak probíhá veškerá konfigurace. Po jejím otevření se před námi zobrazí Shrnutí. Nás ale nyní zajímá VPN server – z levého menu si stačí vybrat protokol, který chceme používat a mimo jeho aktivaci provést i základní nastavení. Konkrétně jde o množinu IP adres, maximální počet klientů, předem sdílený klíč (pre-shared key), nastavení DNS a podobné.

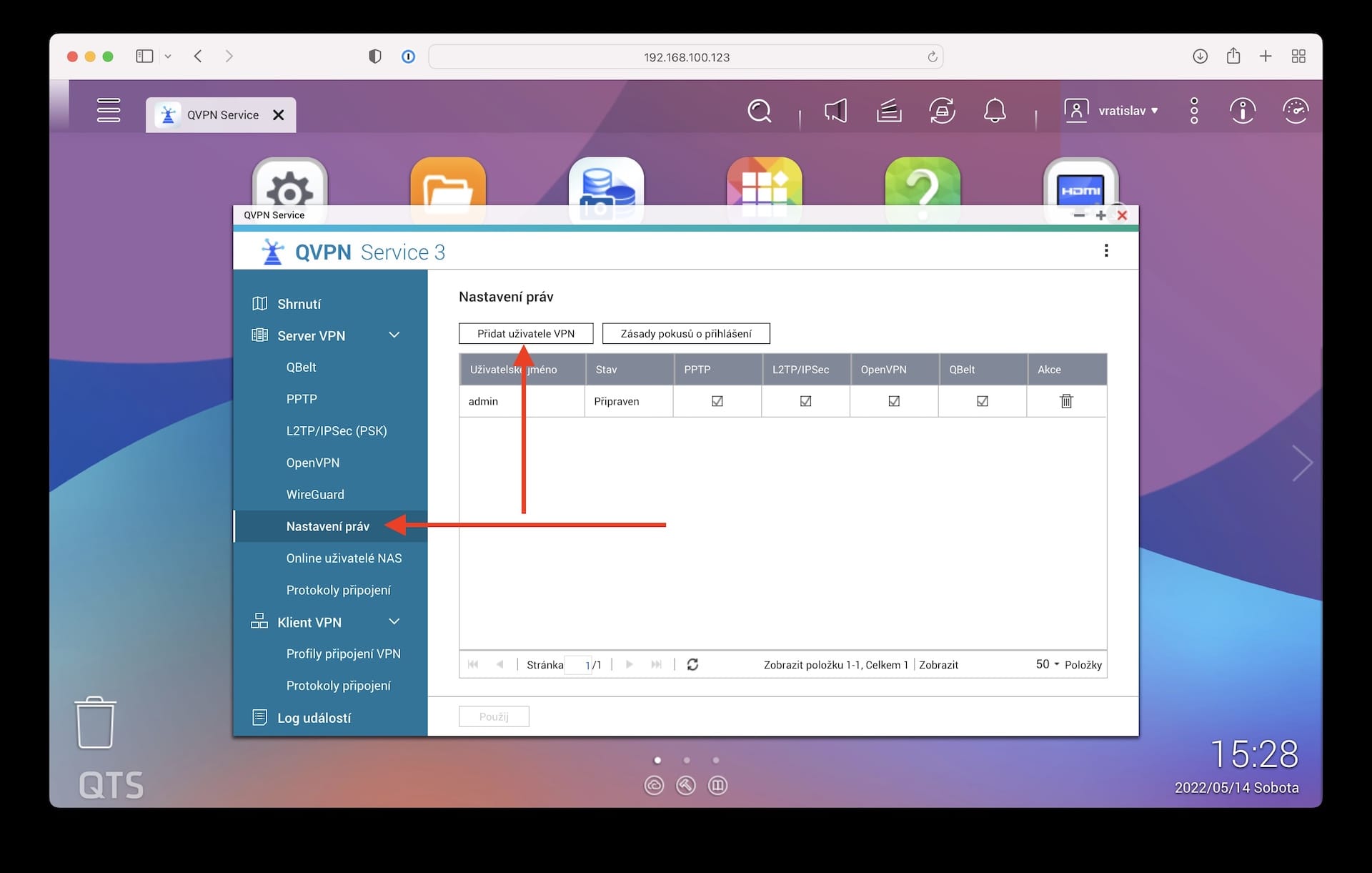

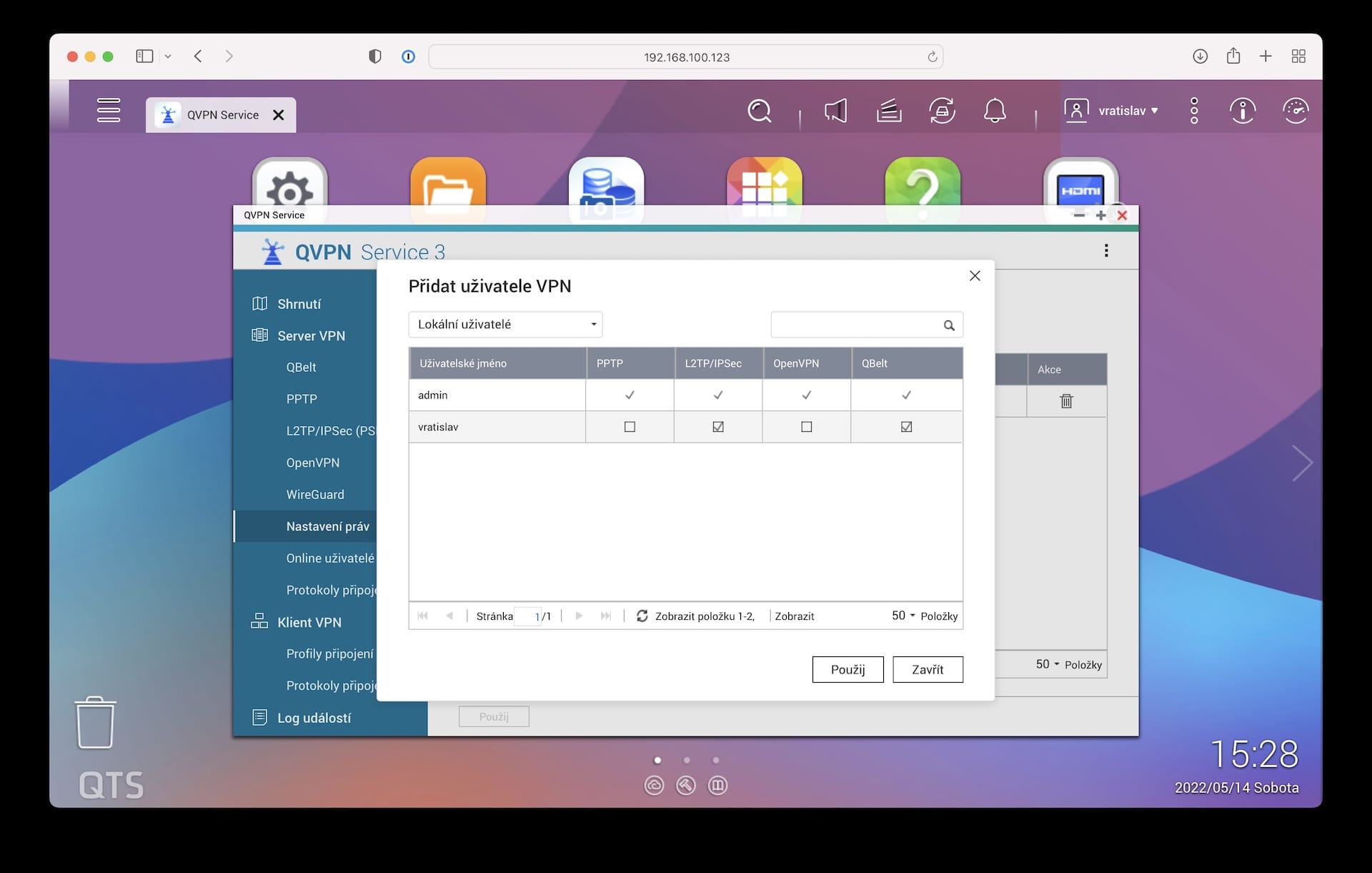

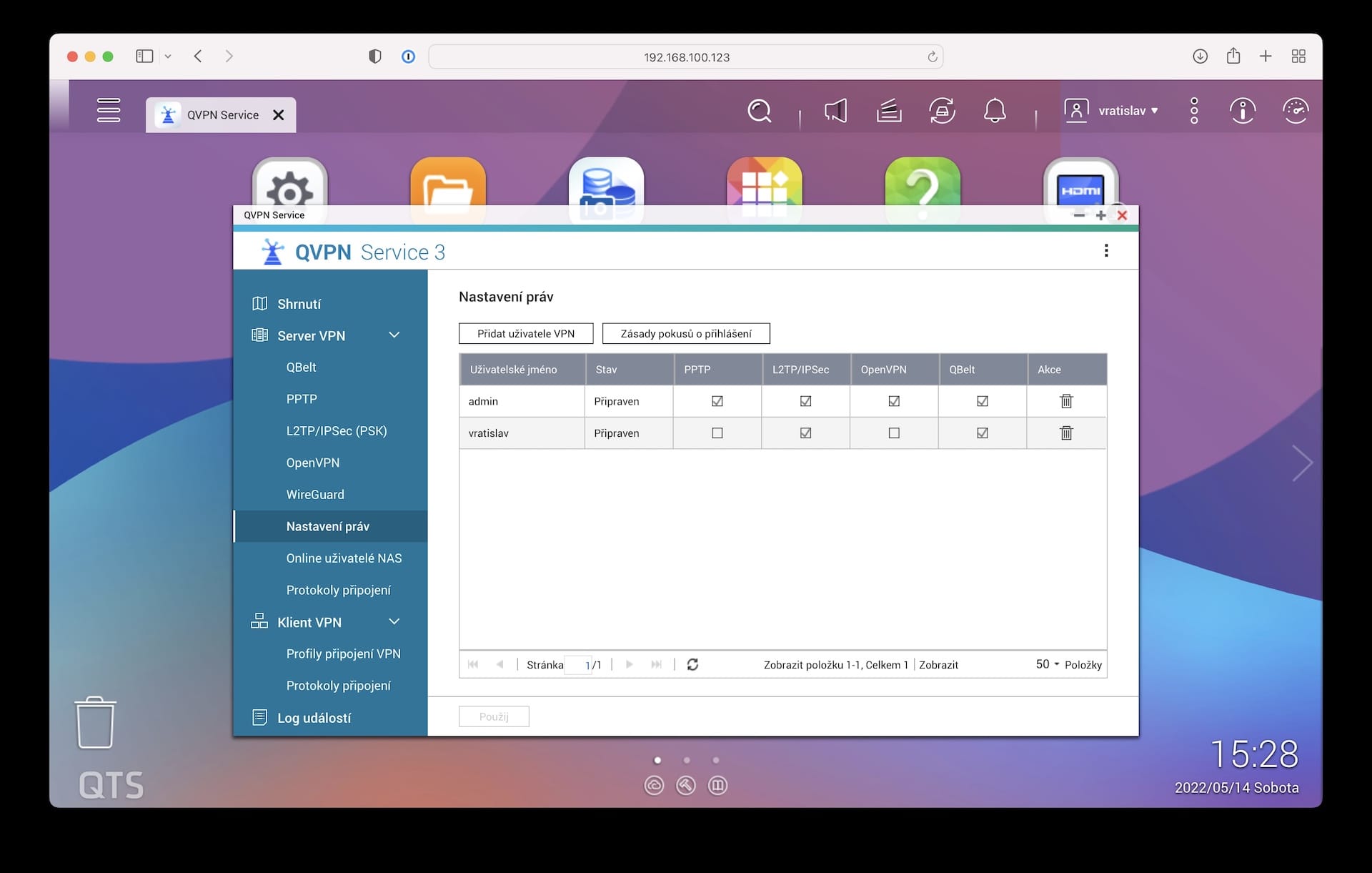

Pokud se rozhodneme pro tento způsob a spustíme tedy VPN server na zařízení NAS, tak už nevytváříme speciální účty, nýbrž používáme ty, které už máme k dispozici v rámci QTS. Proto je ještě nutné přejít do sekce Nastavení práv a nastavit, kdo může využívat jaký protokol. V aplikaci QVPN Service 3 pak máme kompletní přehled o jednotlivých připojeních, a stejně tak i kompletní log.

L2TP

Hned ze začátku se pojďme podívat na řešení s názvem L2TP. Konkrétně se jedná o tunelovací protokol Layer 2 Tunneling Protocol, který se dokáže postarat o navázání potřebného spojení a propojení našich sítí. Jako první si jej uvádíme z jednoho prostého úkolu – pro jeho použití v macOS/iOS nepotřebujeme instalovat žádnou aplikaci. Systém jej totiž zvládá již nativně.

Bezesporu se tak jedná o nejsnazší protokol k použití, jehož hlavní předností je, že funguje nativně v obou jablečných systémech. Na druhou stranu nepodporuje tradiční šifrování přenosu. Pro rozšíření zabezpečení se alespoň spoléhá na bezpečnostní mechanismus IPsec. Každopádně protokol nadále ještě trpí o něco horší rychlostí a za ostatními tak spíše zaostává. Obecně se hodí pro případy, kdy potřebujeme spojení rychle inicializovat, aniž bychom museli „ztrácet čas“ instalací potřebného softwaru.

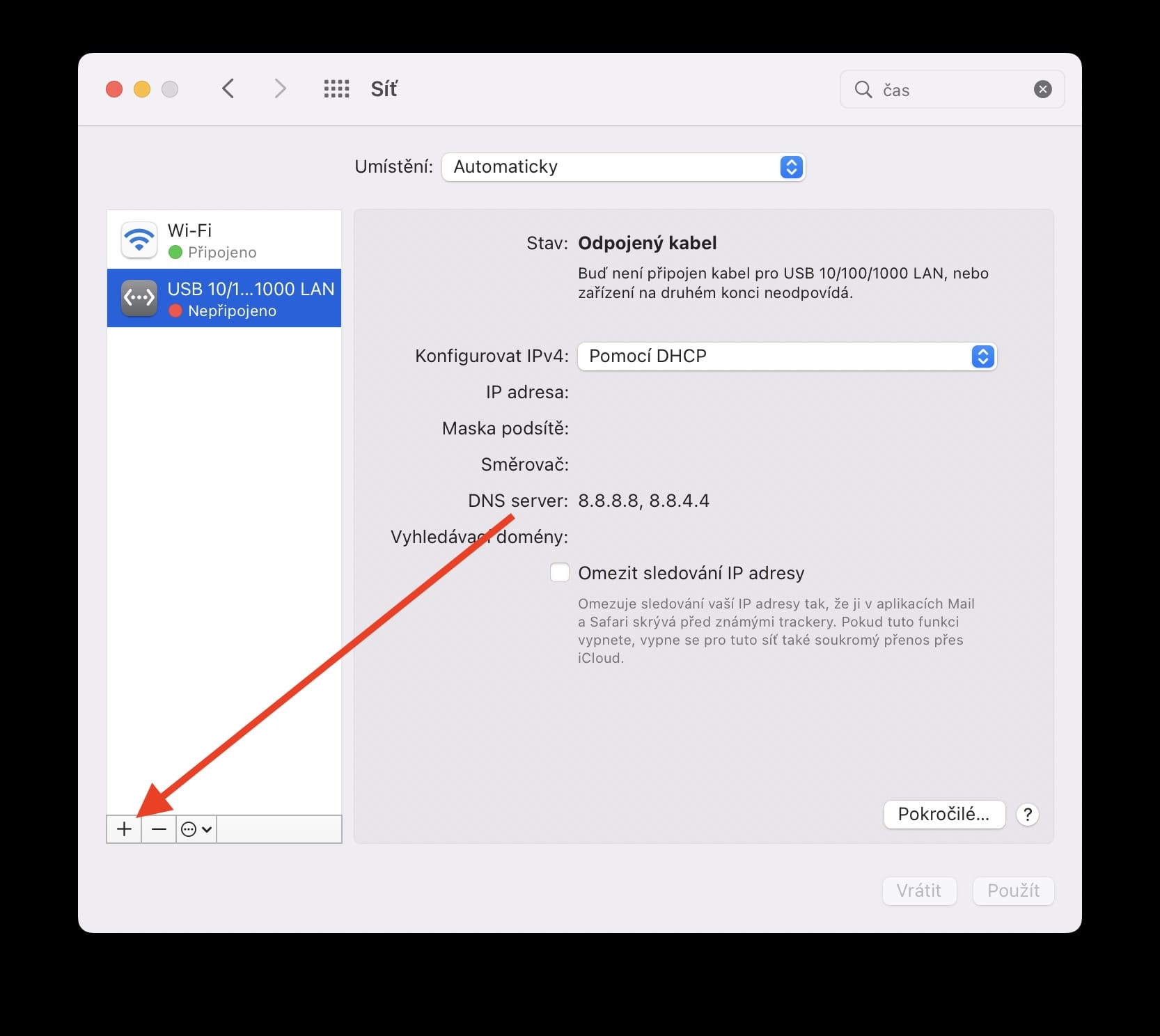

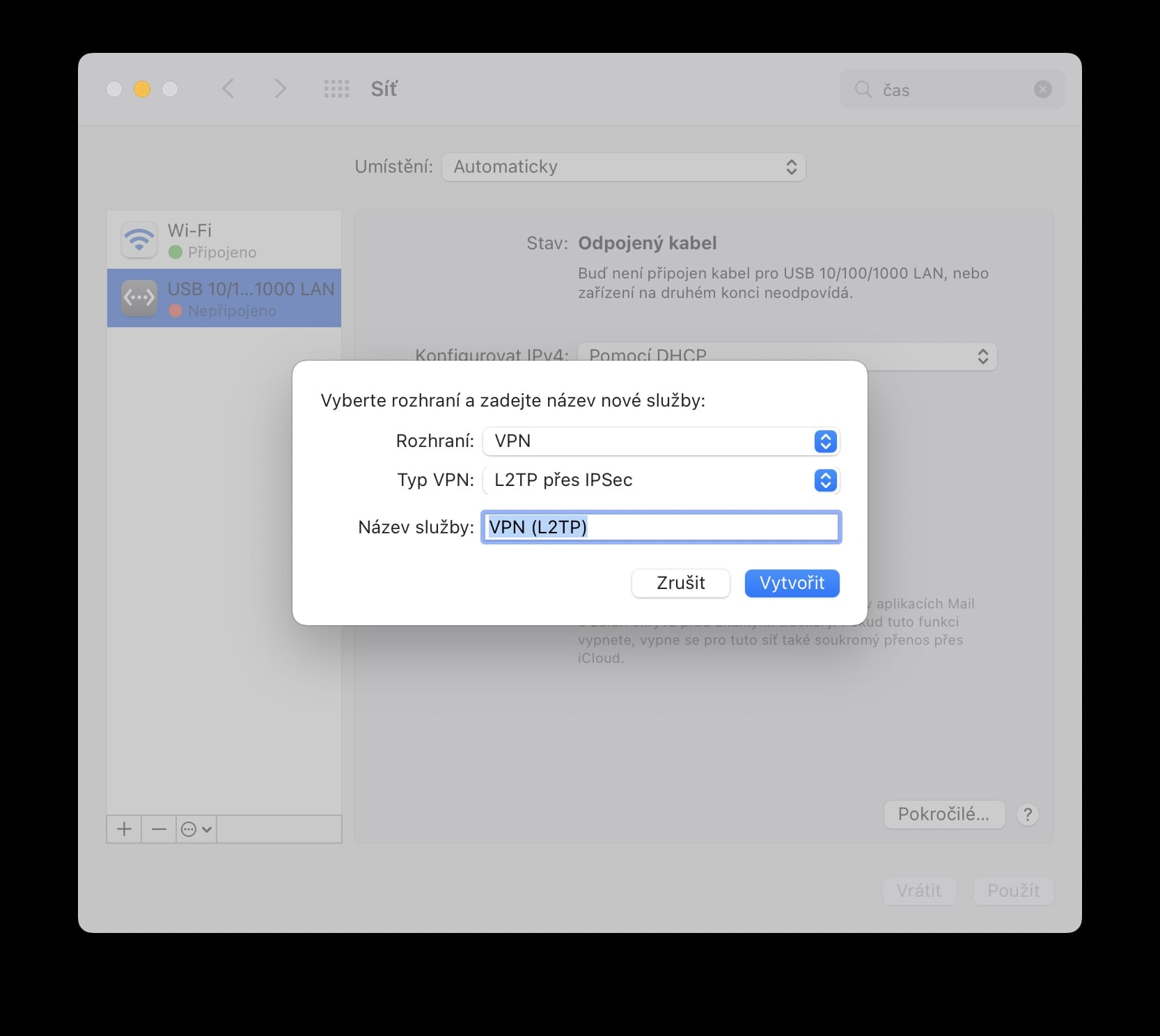

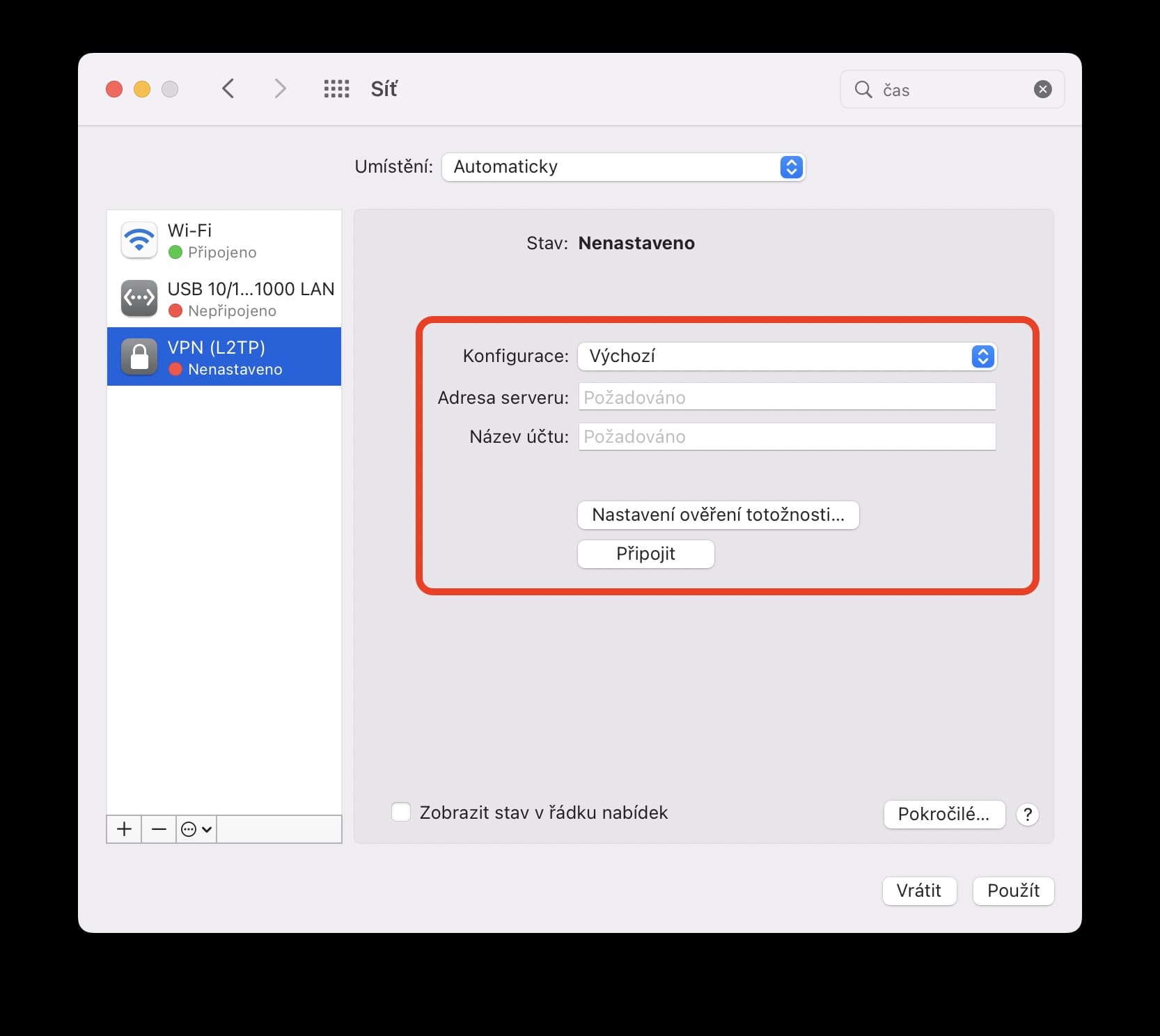

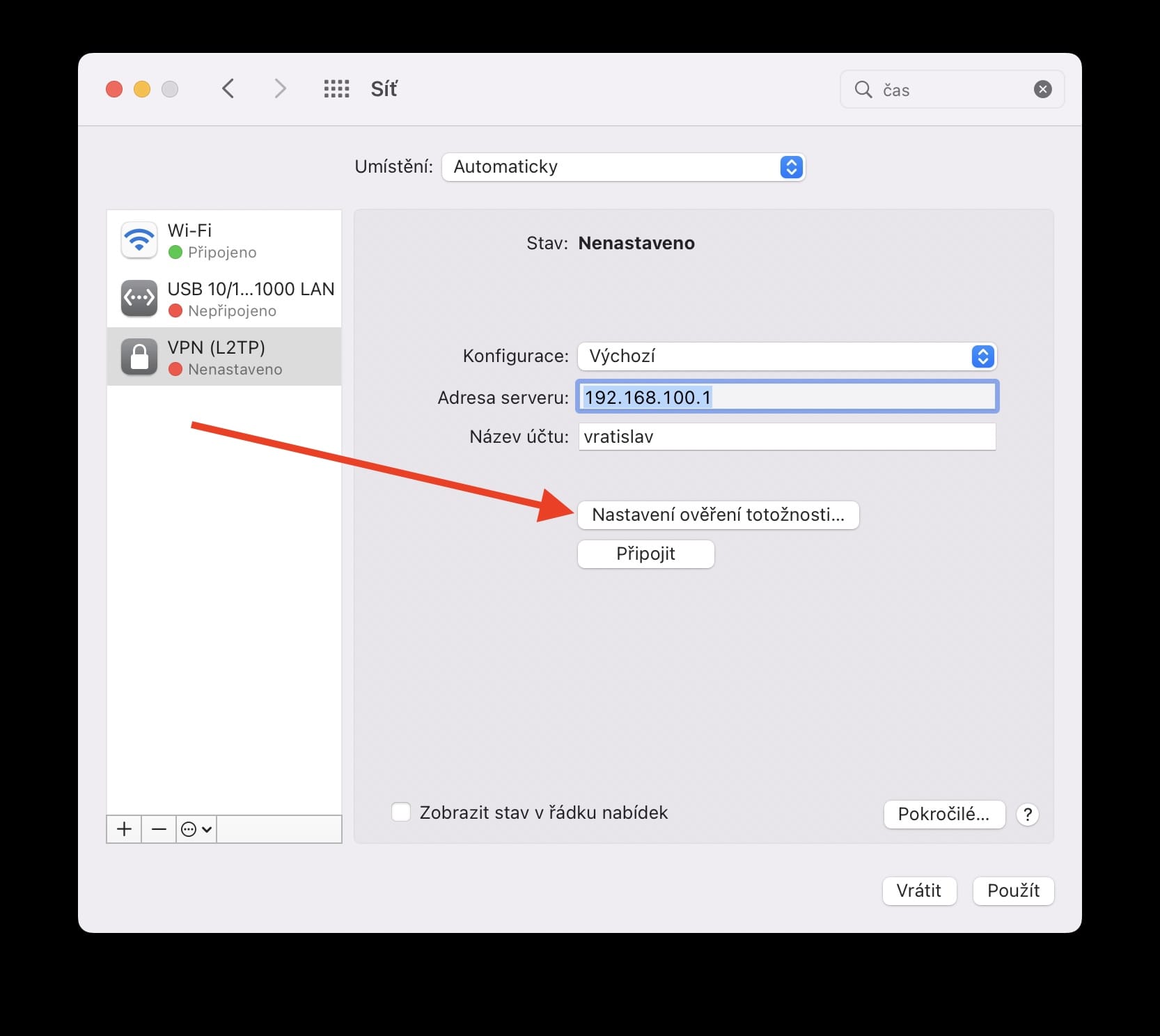

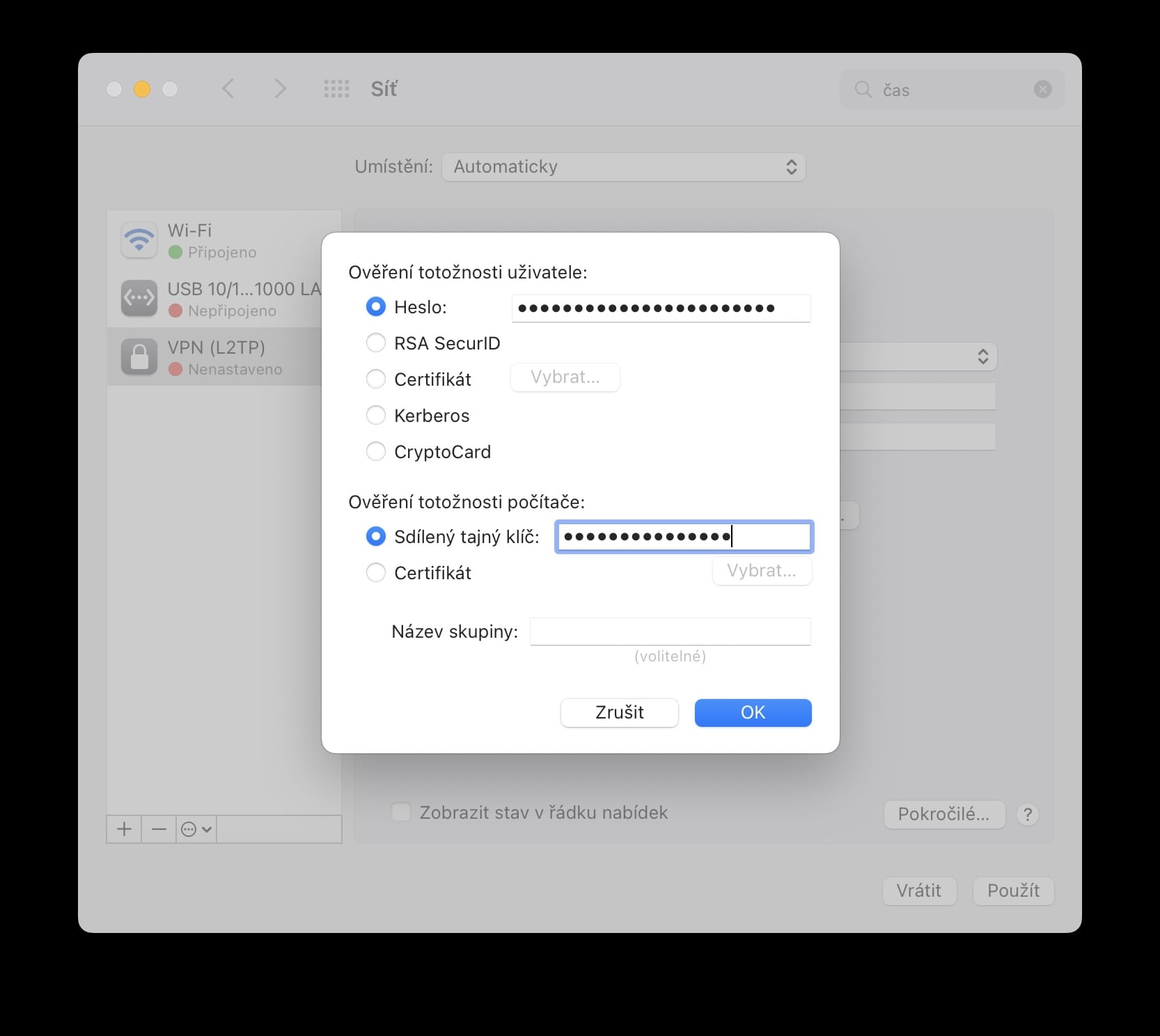

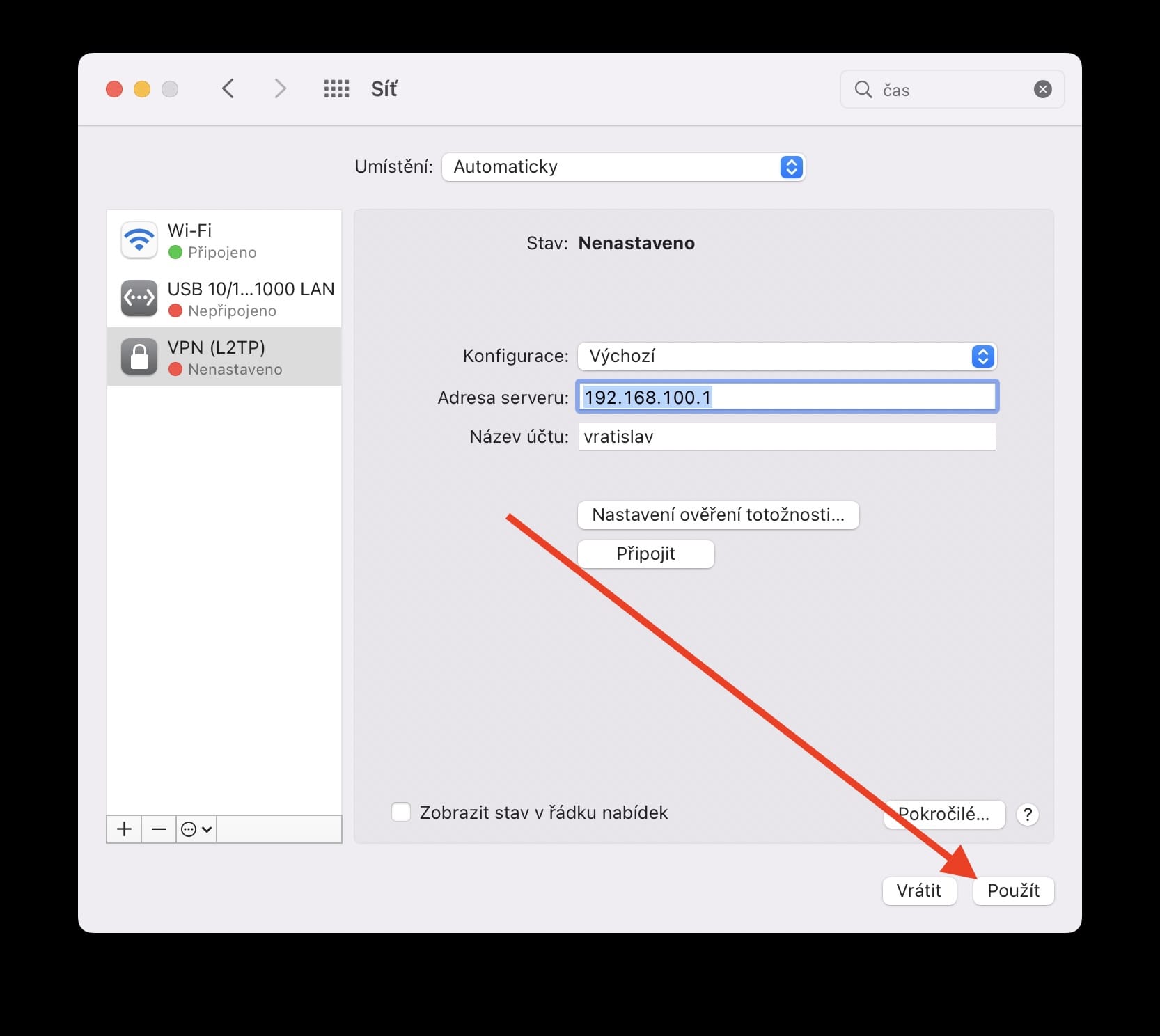

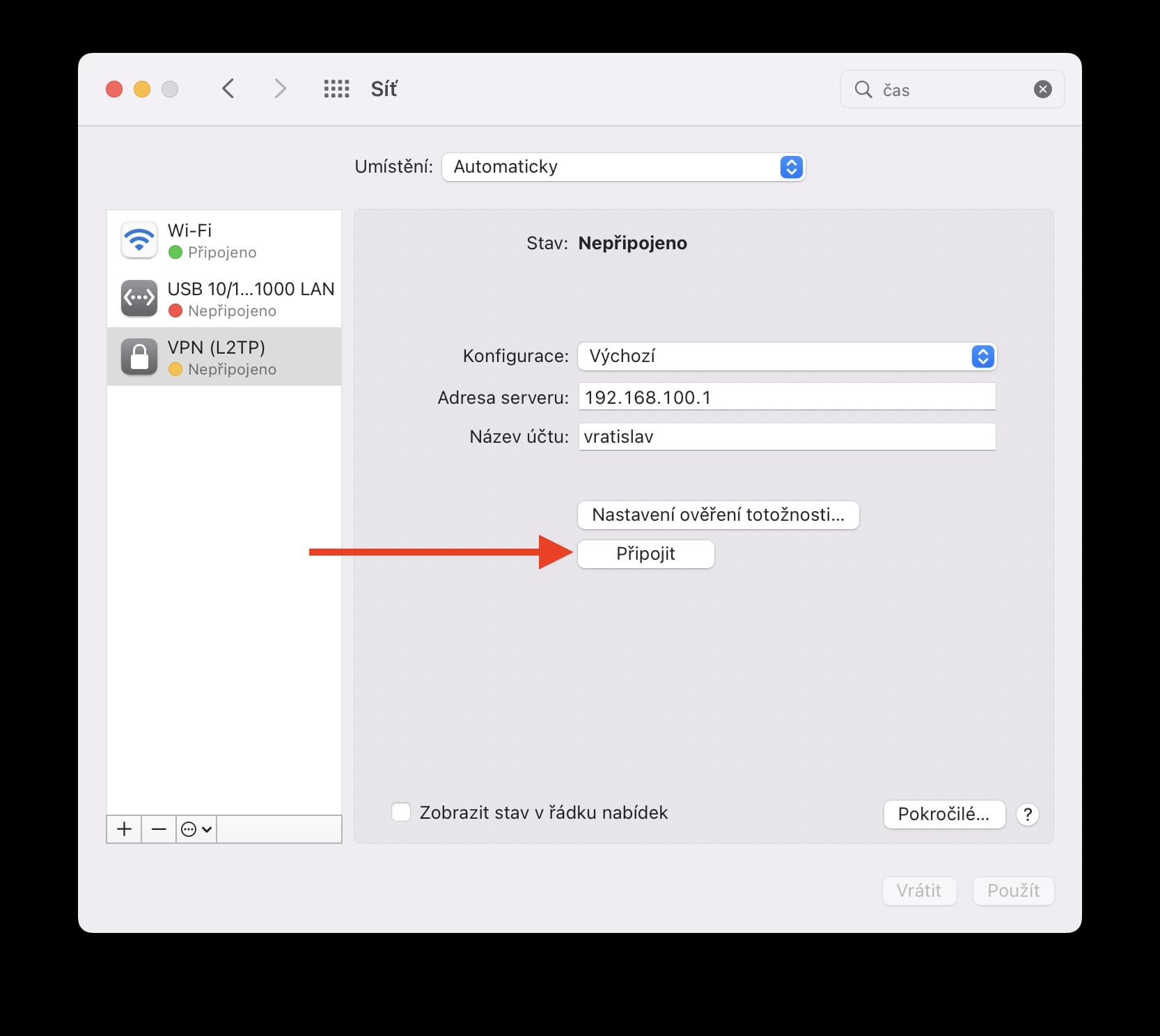

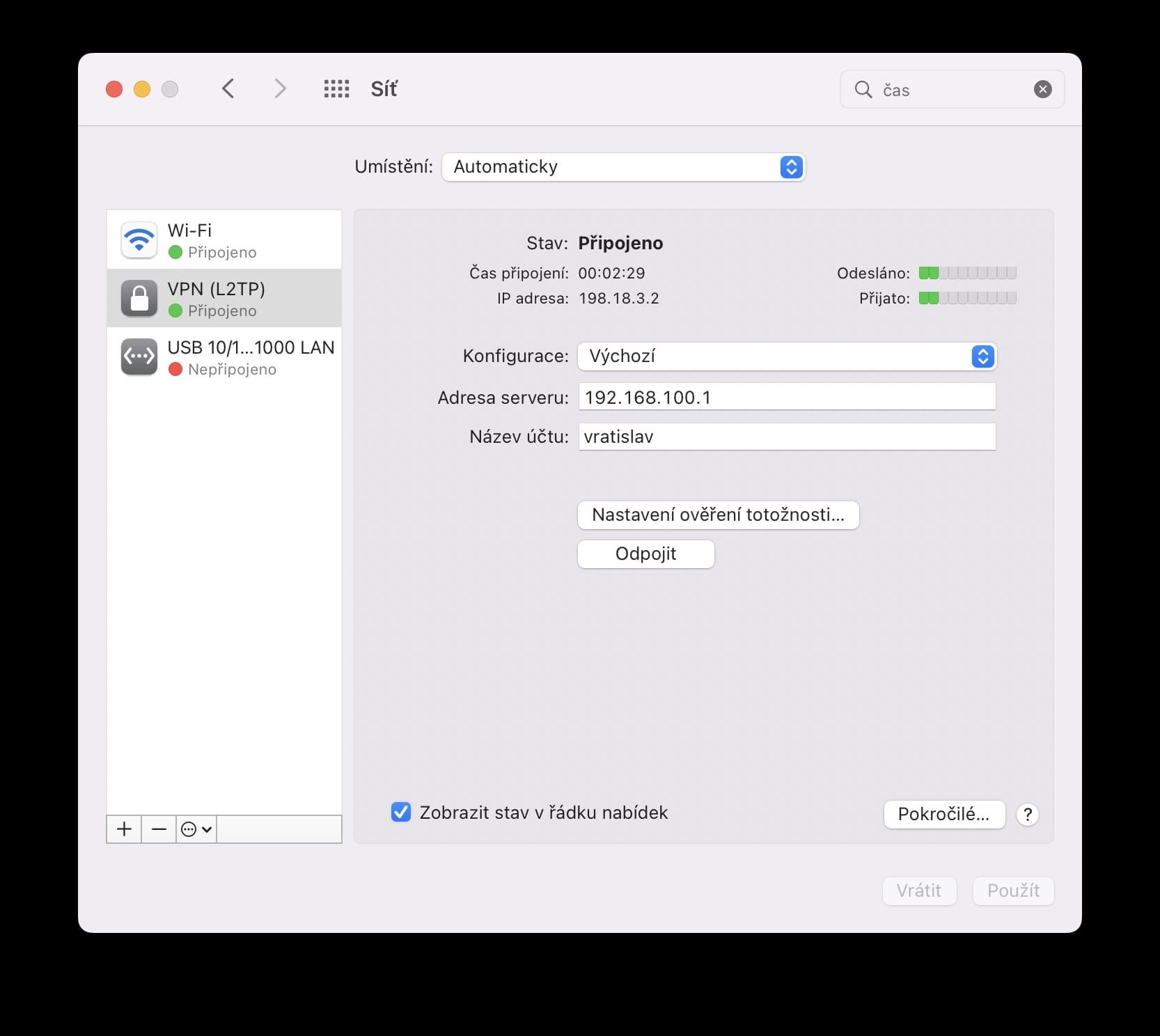

Nyní se už pojďme přesunout k tomu, jak v rámci macOS L2TP vlastně použít. Je nutné přejít do Předvolby systému > Síť a vlevo dole klepnout na ikonku + (plus). Nyní se nás systém zeptá na rozhraní, kde je potřeba vybrat VPN a jako její typ zvolit L2TP přes IPsec. V poslední fázi už jen stačí zvolit libovolný název a naši volbu potvrdit tlačítkem Vytvořit. Tímto to však ještě nekončí. Potřebujeme totiž zadat takzvanou adresu serveru (IP adresa routeru/NASu) a název našeho VPN účtu. Poslední nastavení najdeme při kliknutí na tlačítko Nastavení ověření totožnosti, kde už jen stačí zadat námi zvolené heslo a sdílený tajný klíč. V tomto kroku už máme prakticky hotovo a můžeme se vrhnout do používání. Ještě před tím je jen nutné konfiguraci uložit kliknutím na tlačítko Použít nacházející se v pravém dolním rohu.

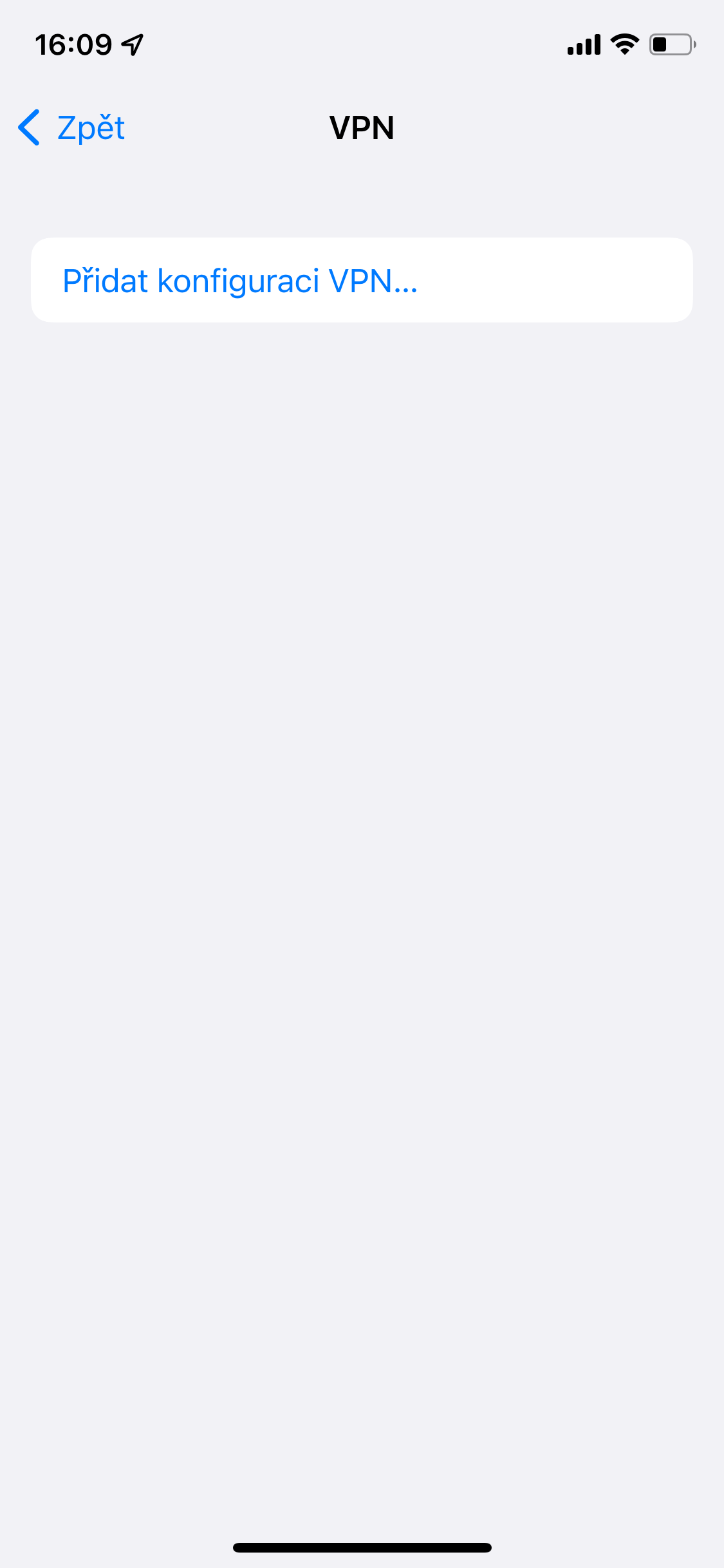

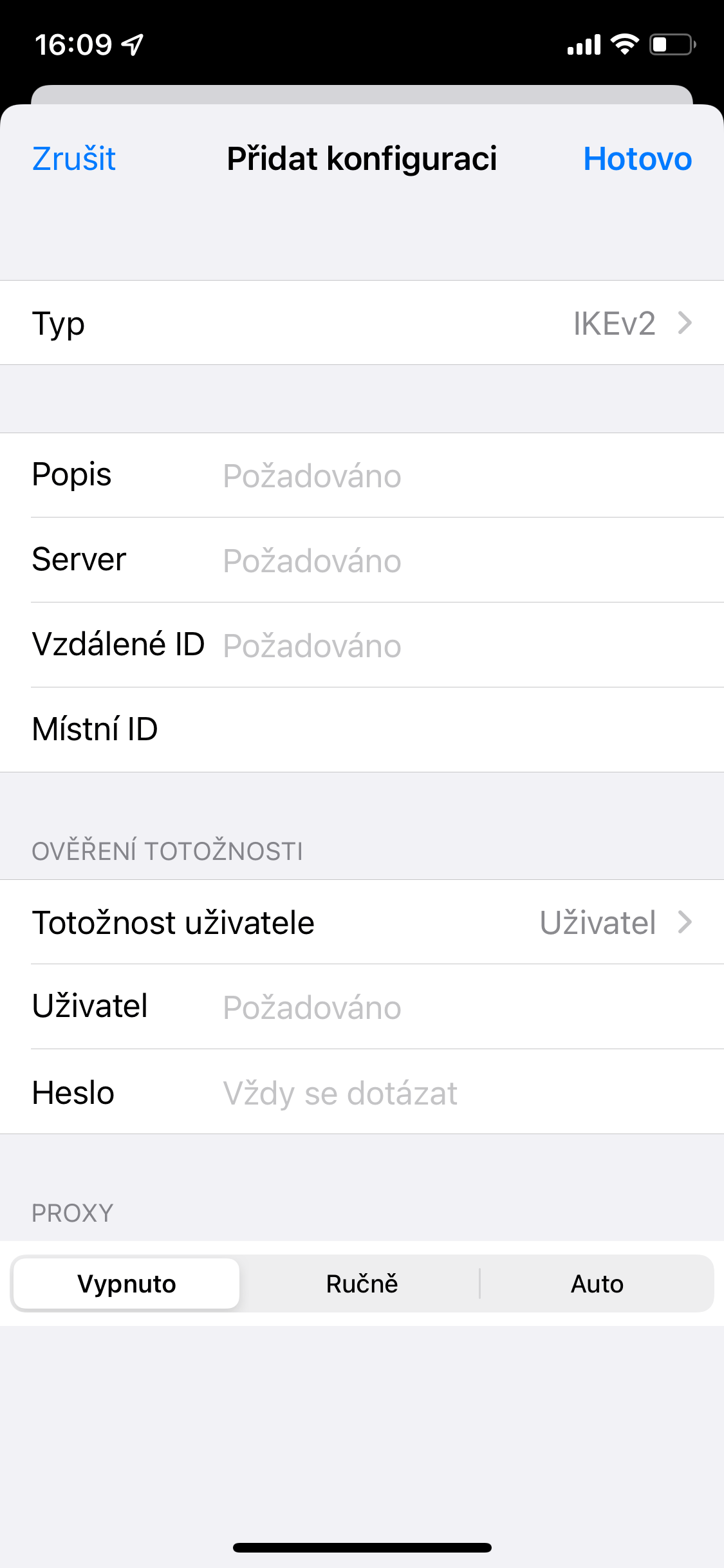

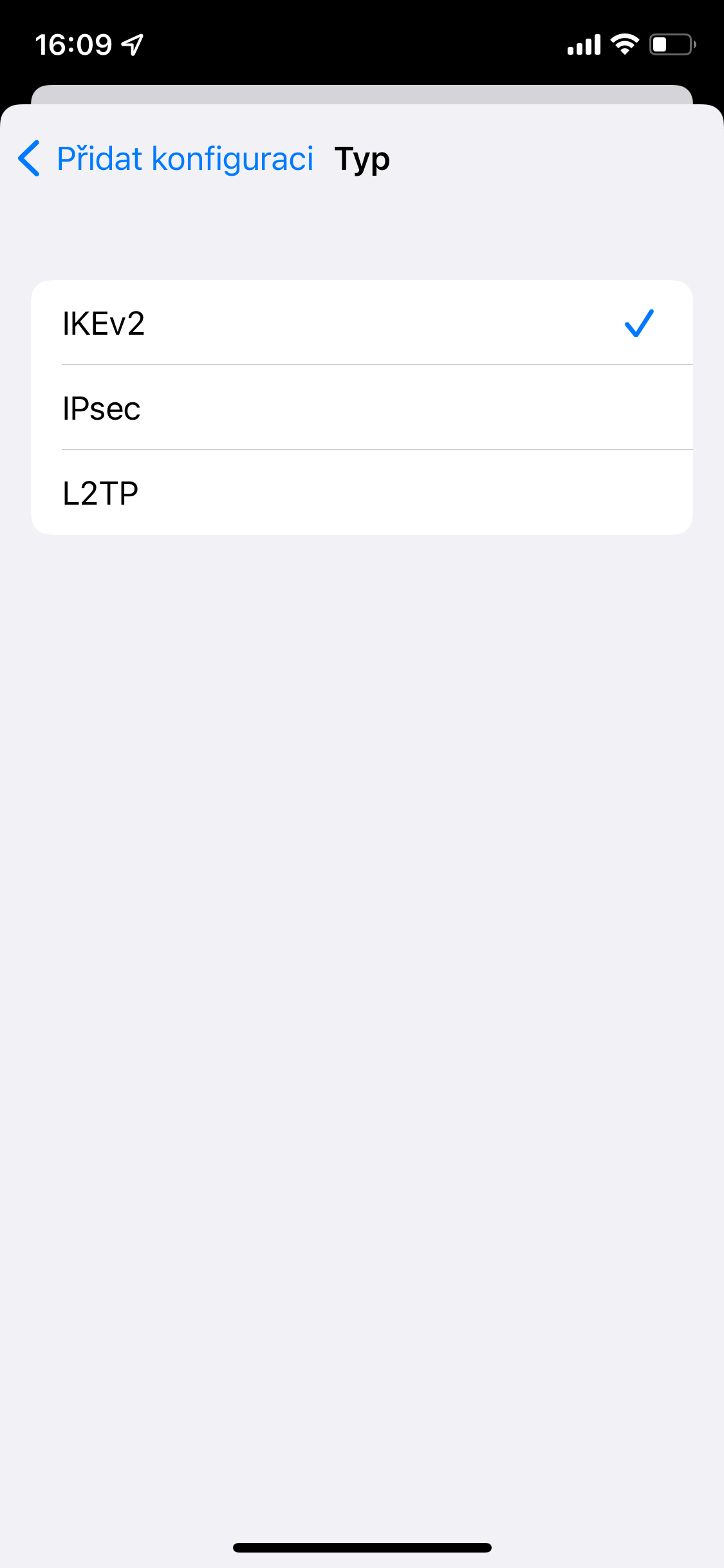

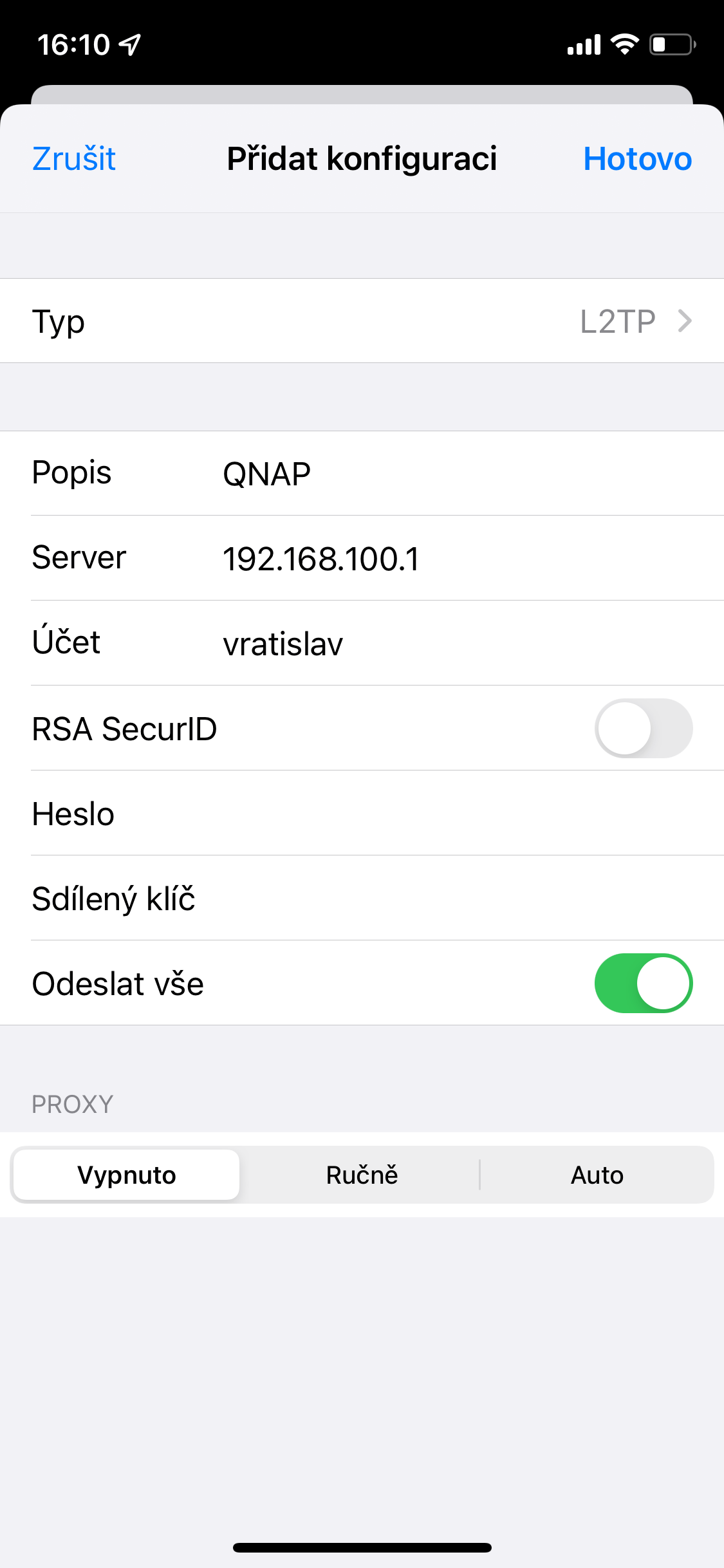

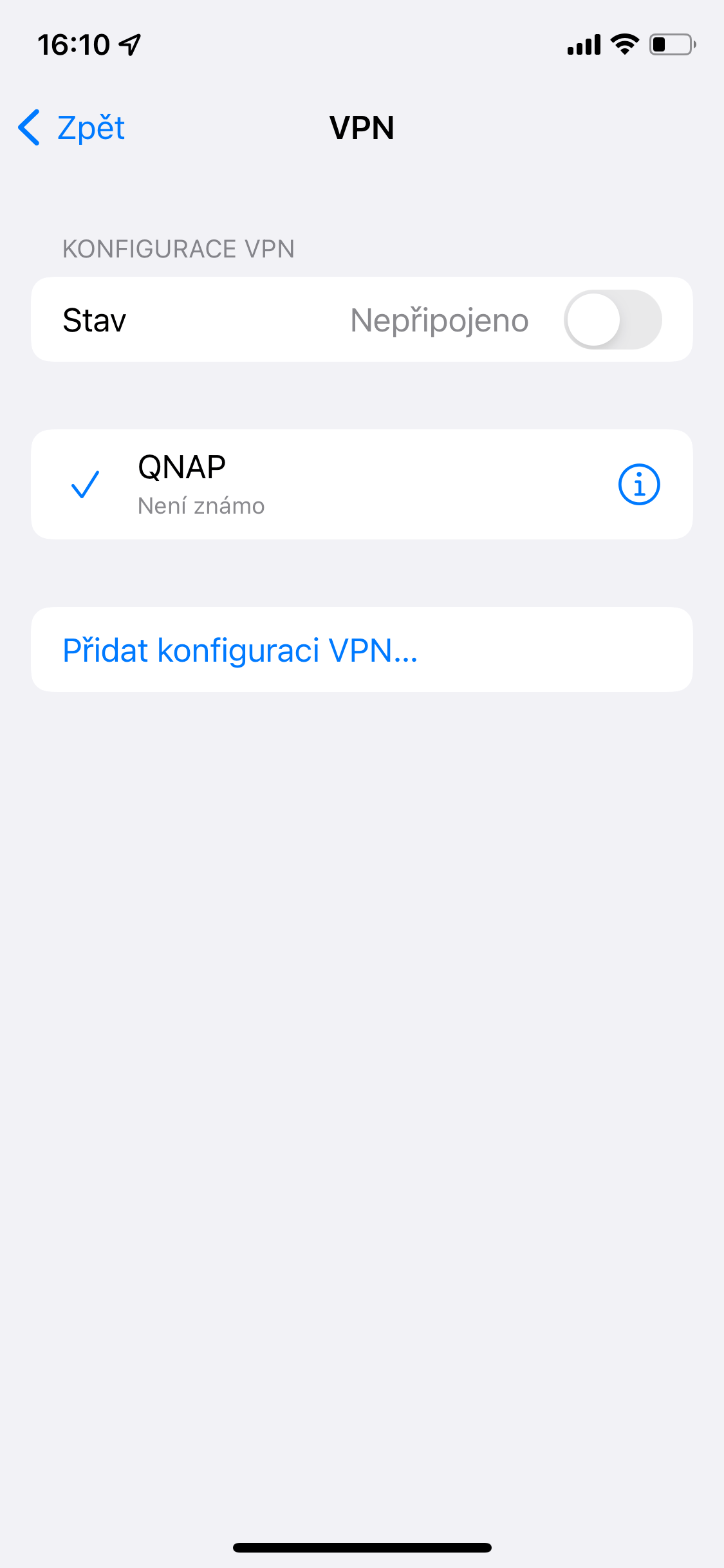

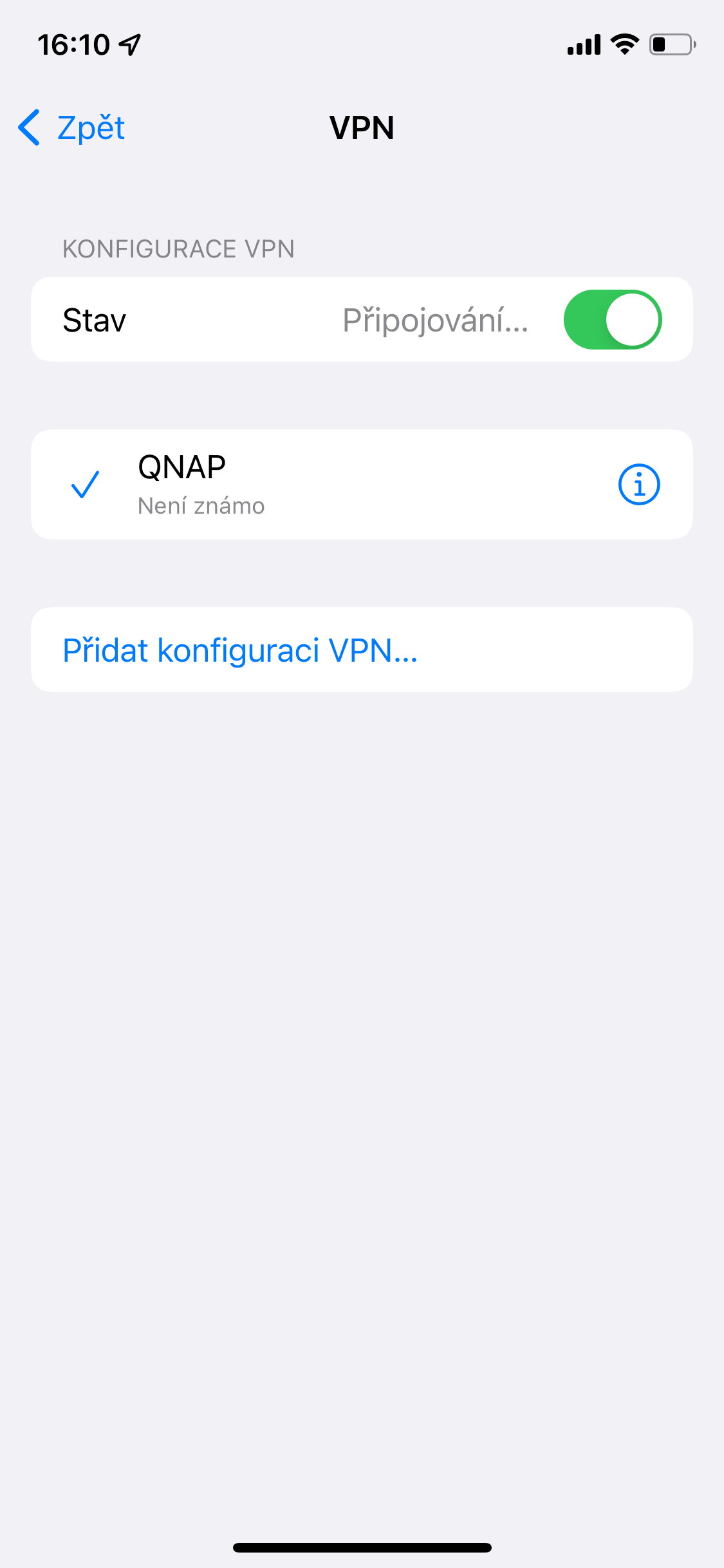

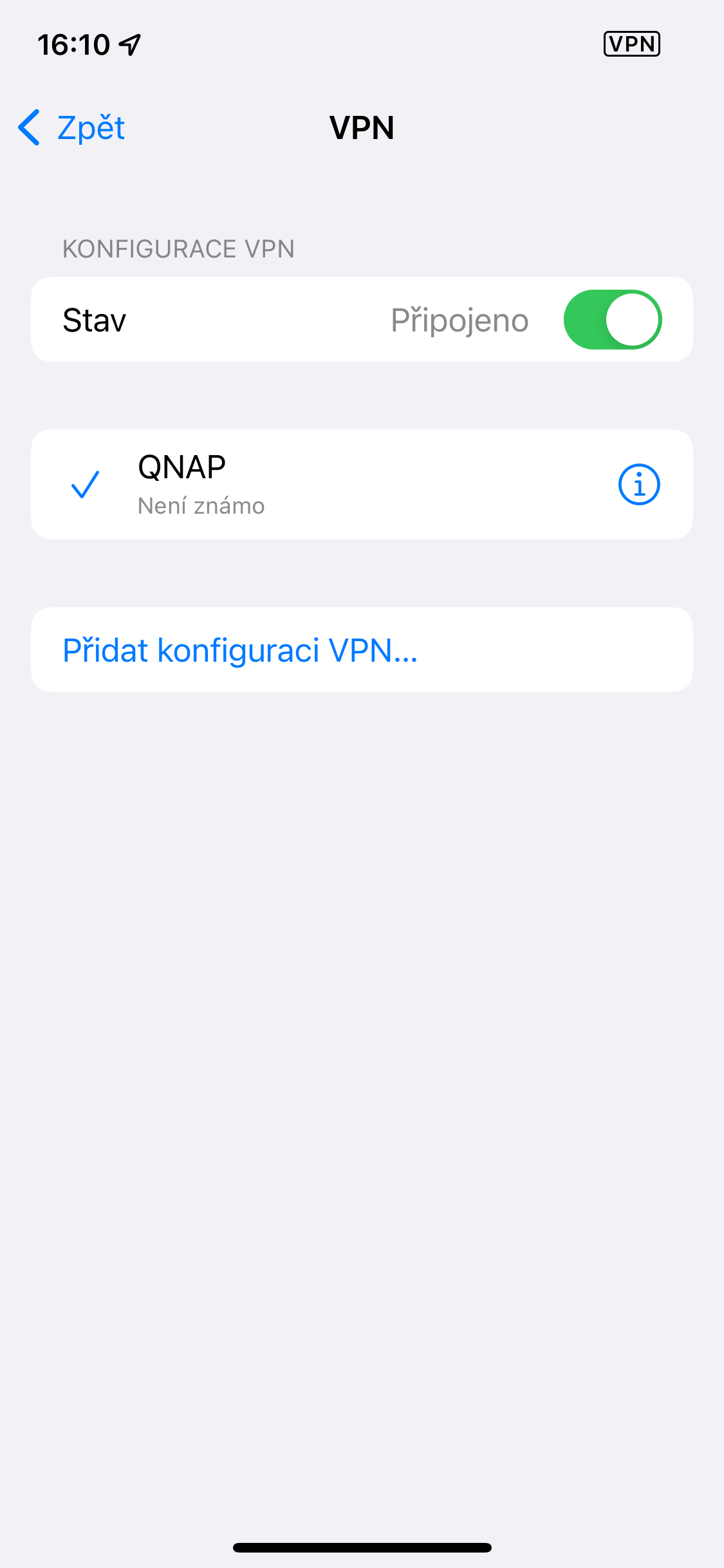

V rámci iOS je to vcelku podobné. Přejdeme do Nastavení > Obecné > VPN a správa zařízení > VPN a klepneme na možnost Přidat konfiguraci VPN. Jako typ pochopitelně zvolíme L2TP a poté vyplníme potřebné náležitosti (adresu VPN serveru, náš účet a další). Pro připojení/odpojení už jen stačí přejet jezdcem u pole Stav.

QBelt

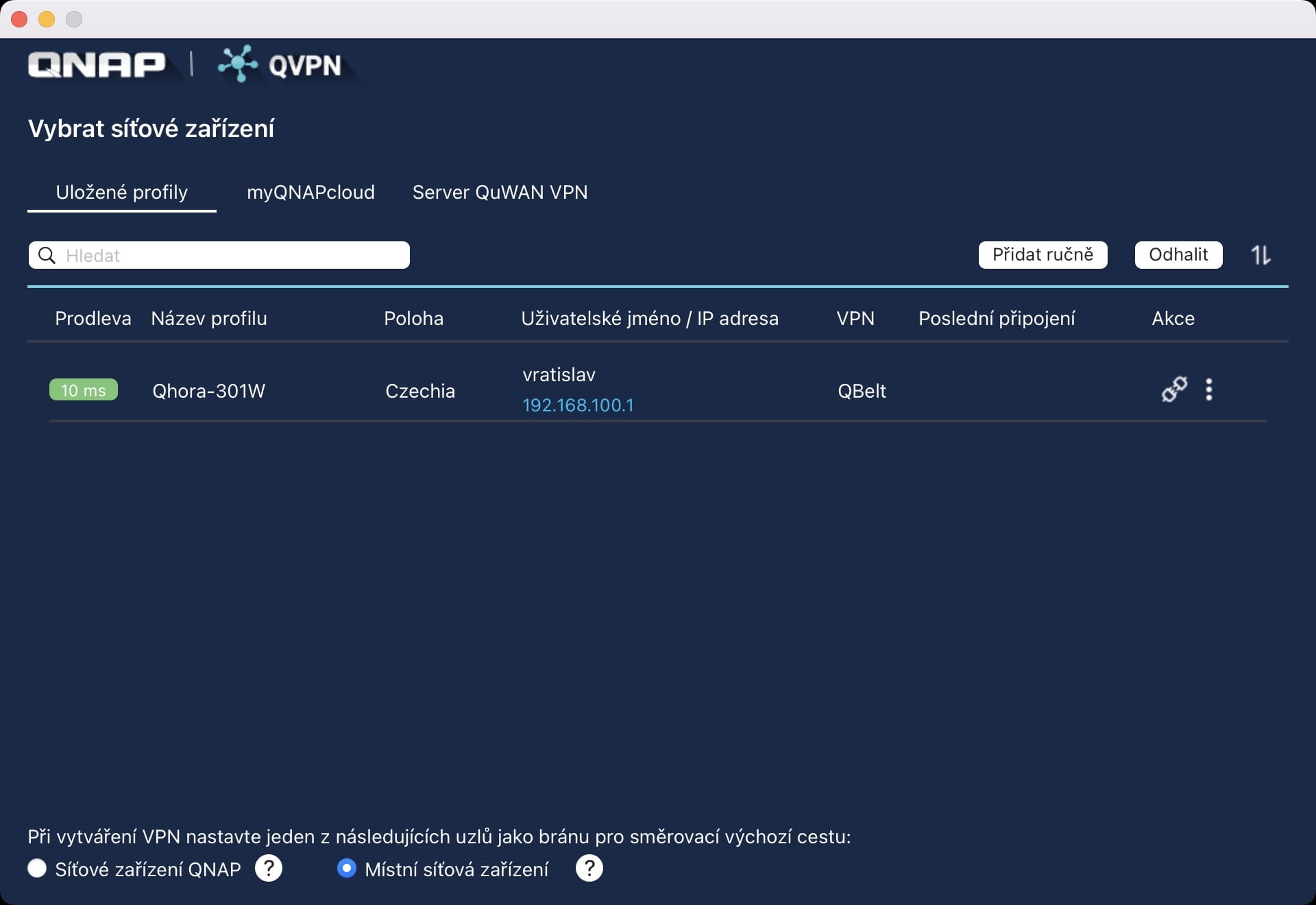

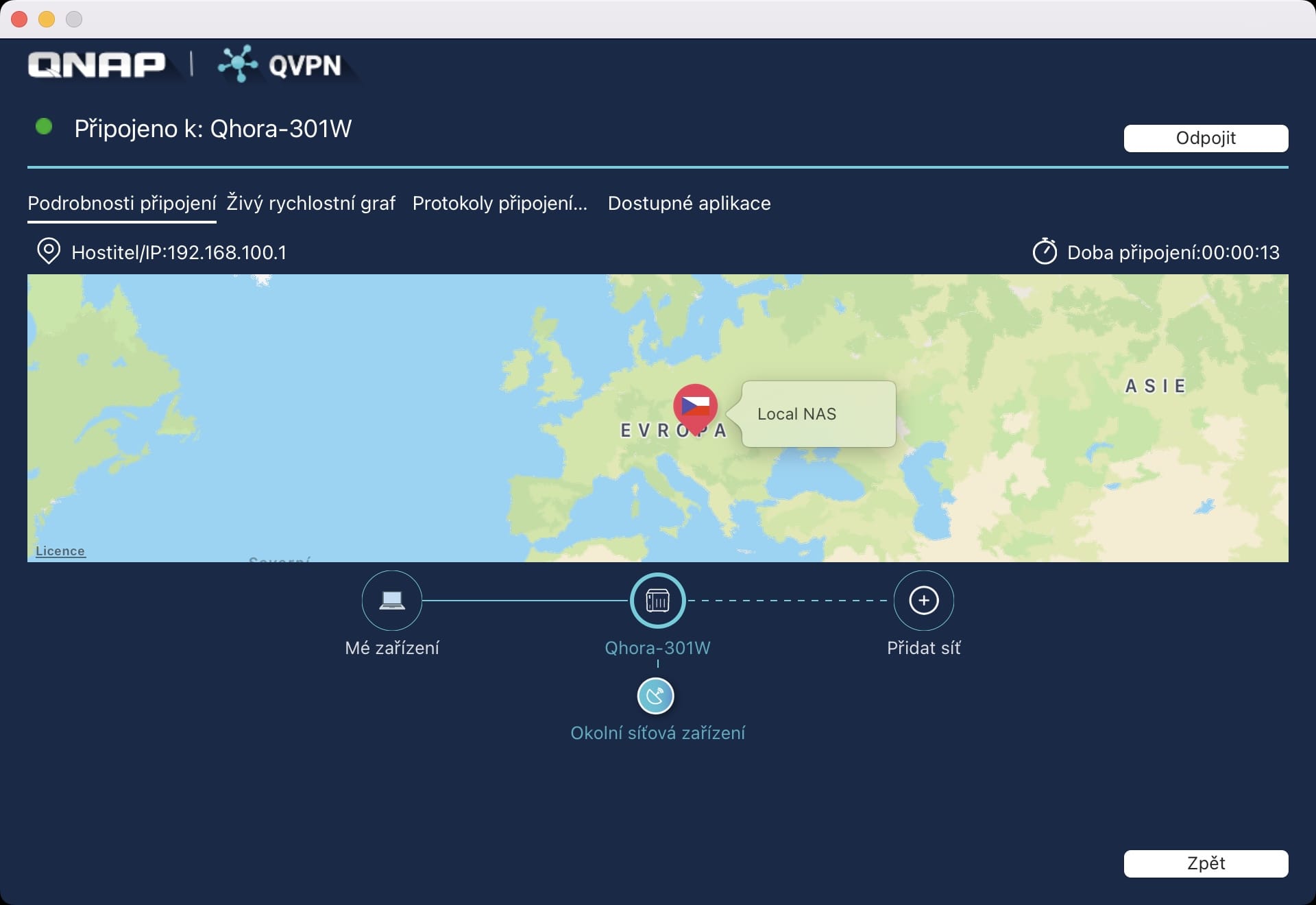

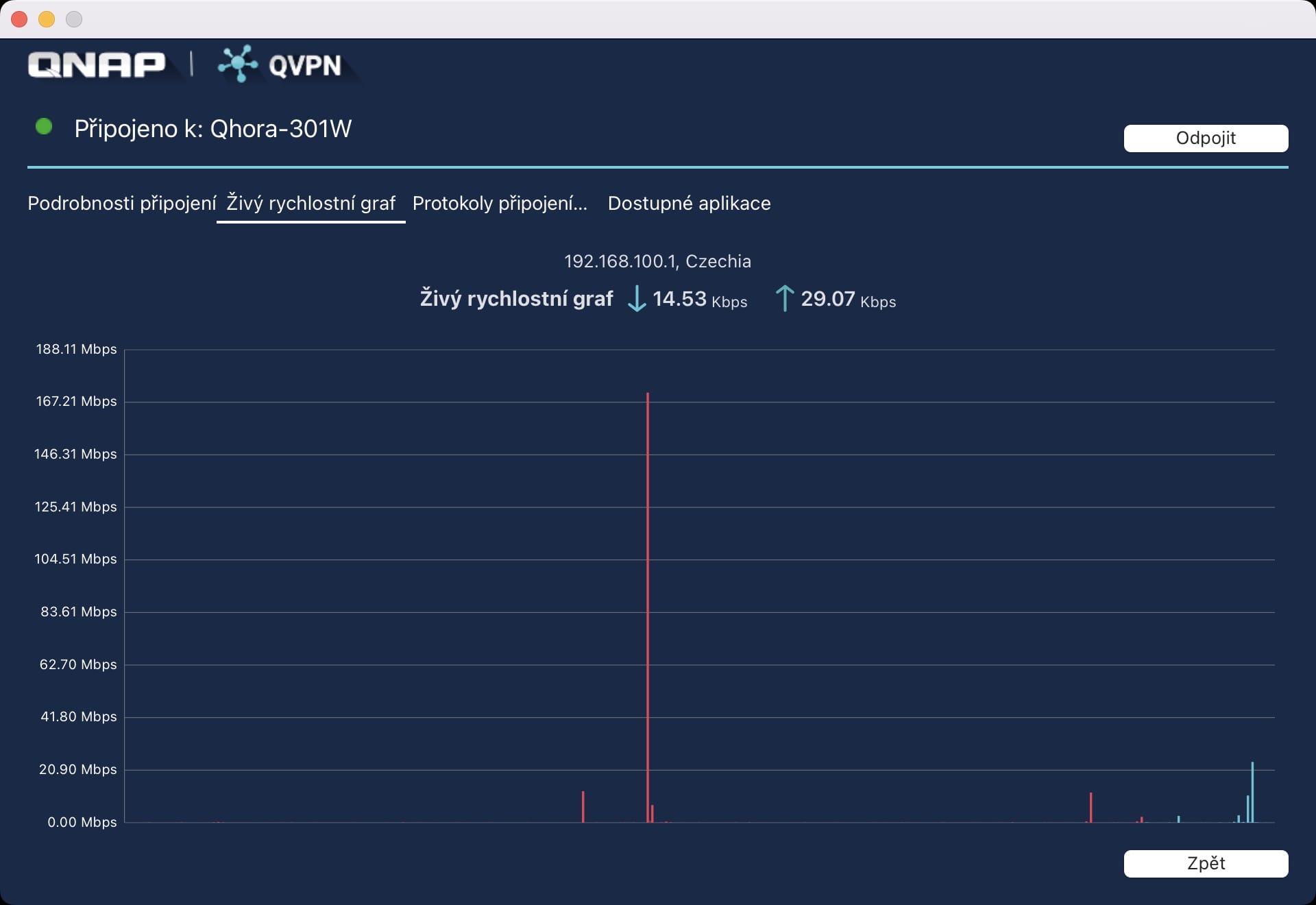

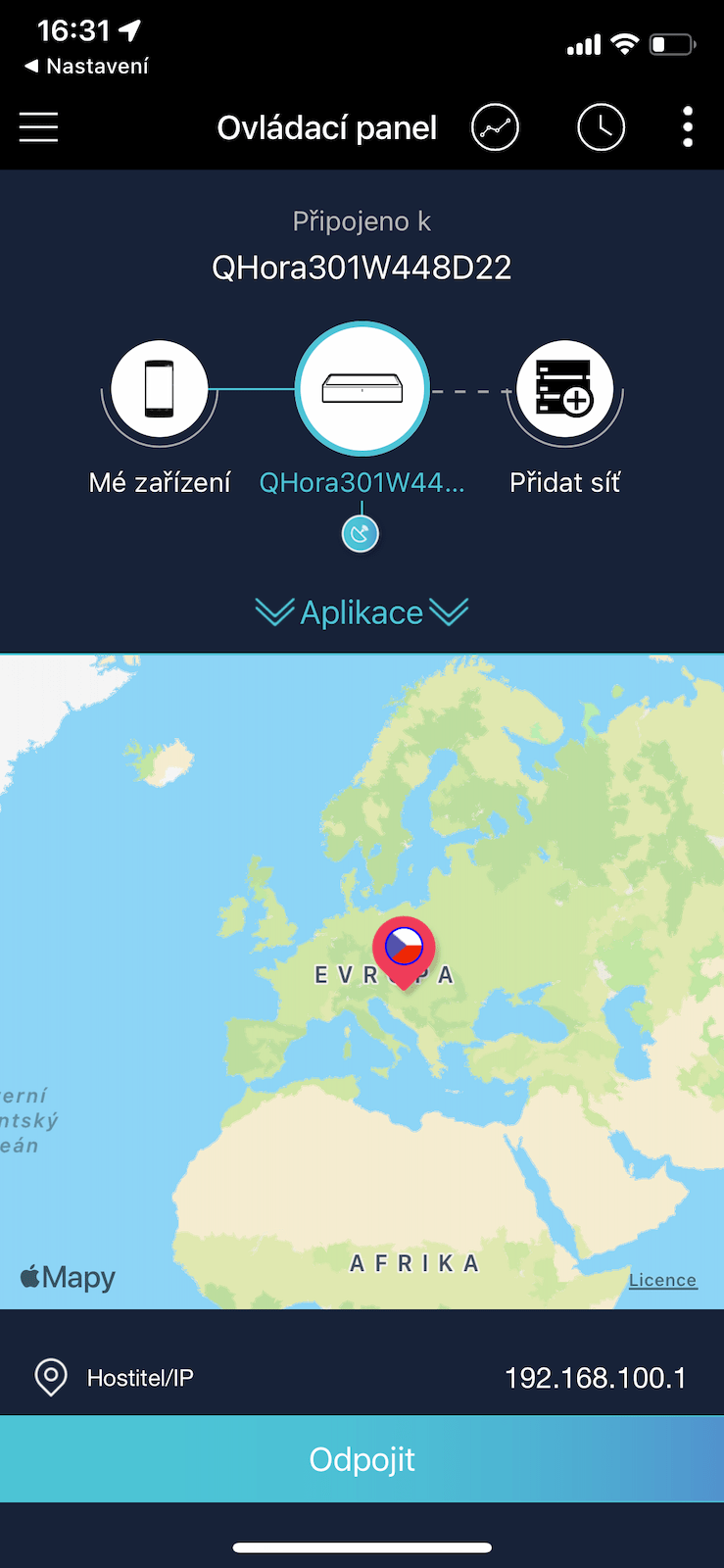

Nejoblíbenějším řešením je pak použití proprietárního protokolu QBelt, který je patentován přímo firmou QNAP. Za svou oblibu vděčí hned několika vlastnostem. Jedná se totiž o nesmírně jednoduchý způsob pro navázání VPN spojení, které je dostatečně rychlé a zároveň zabezpečené se snížením pravděpodobnosti detekce připojení jakožto VPN. Vystačíme si přitom jen s aplikací QVPN. Ta je samozřejmě k dispozici jak pro macOS, tak i iOS. Appka QVPN je následně centrem veškerého dění a dokáže se postarat nejen o inicializaci připojení, ale také o jeho monitoring nebo zobrazení rychlostních grafů.

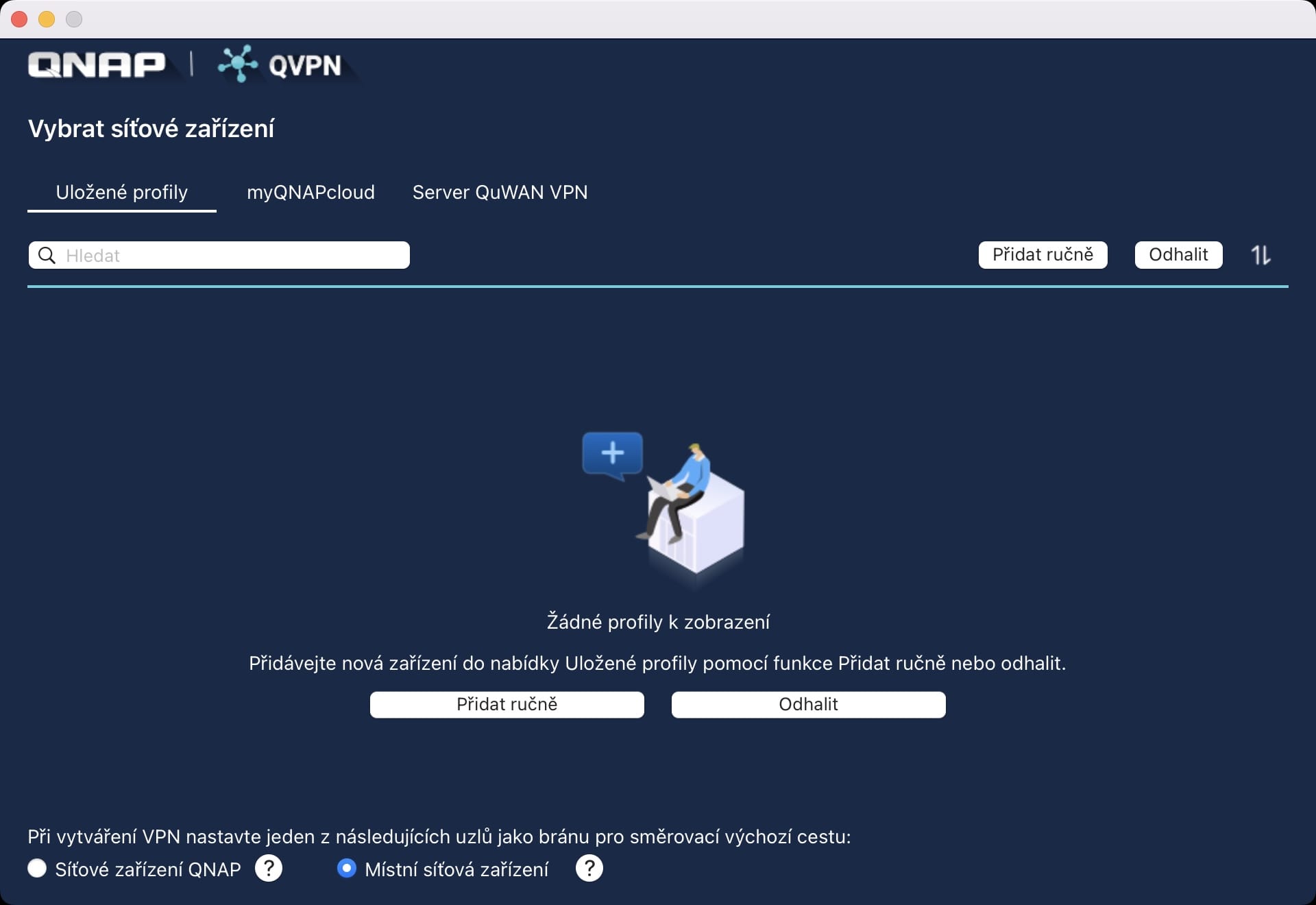

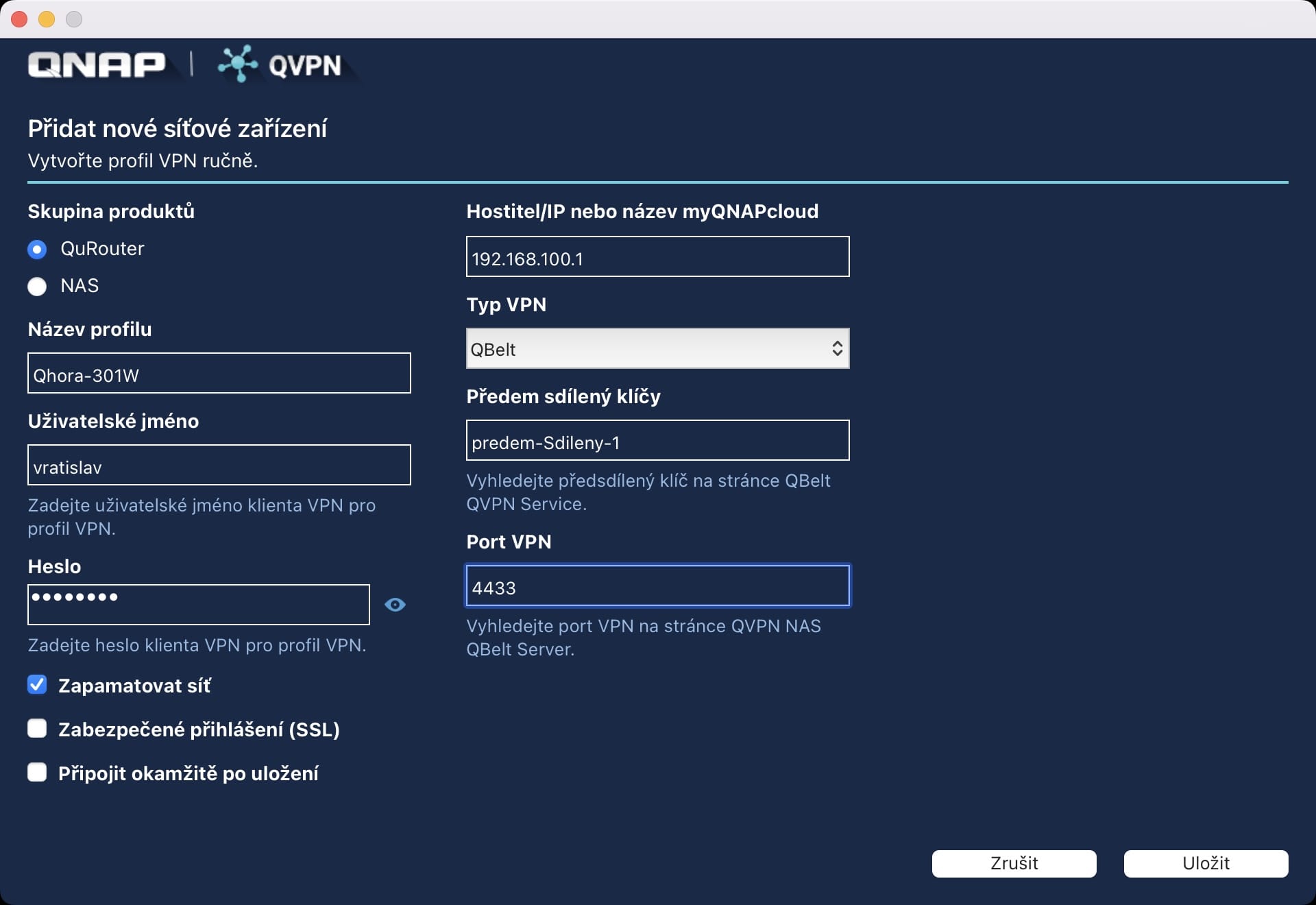

Zcela klíčová je ale zmiňovaná jednoduchost. Tato aplikace totiž dokáže automaticky přidat naše QNAP zařízení tím, že jej jednoduše odhalí v místní síti, případně si potřebné informace vytáhne z našeho QNAP IP. Tímto způsobem nám dokáže ušetřit trošku času. V případě macOS akorát nemůže souběžně fungovat s programem Qfinder Pro. Ten je proto nutné před připojením k VPN serveru vypnout. Pojďme se už ale podívat, jak tento protokol vůbec využít. Začněme nejprve u macOS. Jakmile QVPN identifikuje naše zařízení, je potřeba zvolit to, na kterém nám běží VPN server a pokračovat klepnutím na Další. Nyní se dostaneme k tomu zásadnímu – potřebě vyplnit údaje k našemu účtu. Pokud nám VPN server běží na routeru Qhora, pak ještě nesmíme zapomenout na předem sdílený klíč a port.

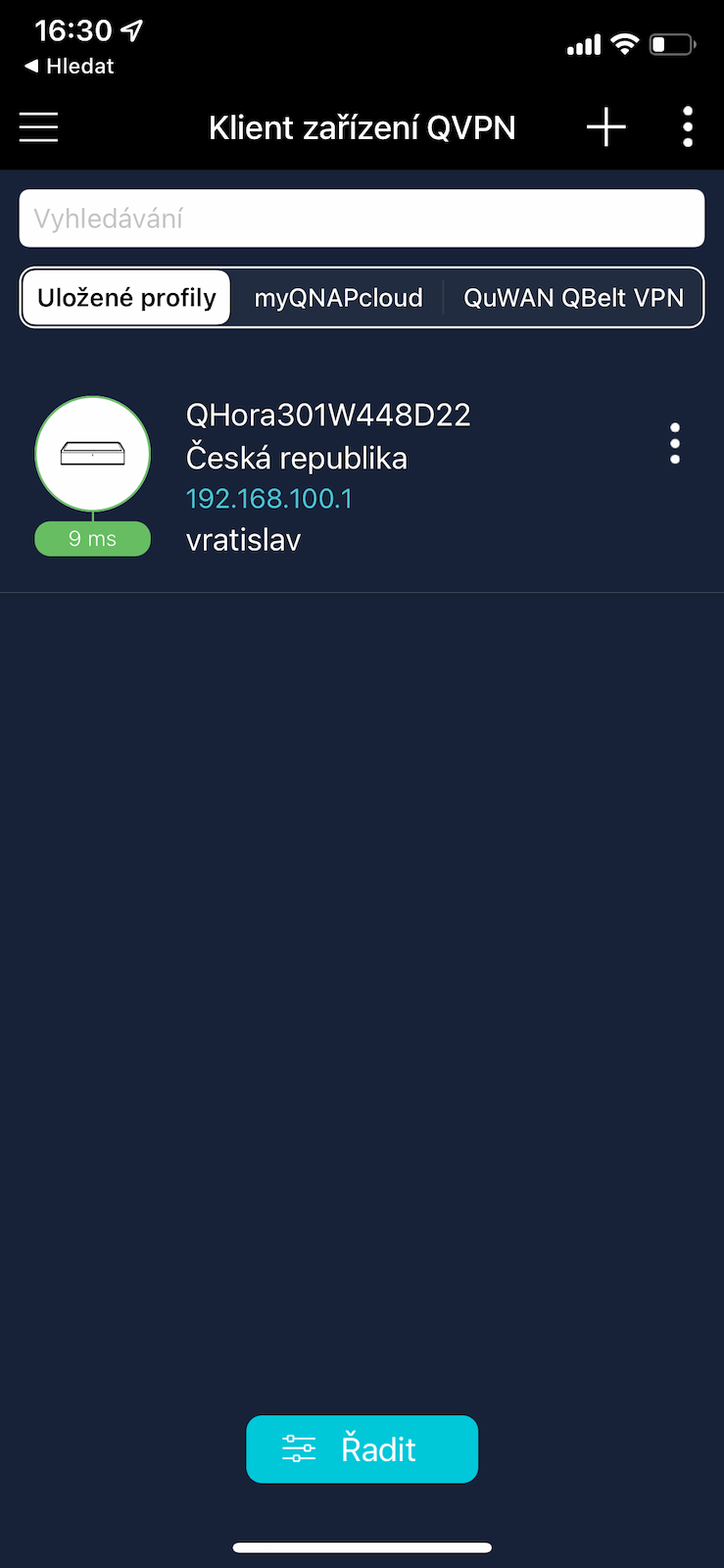

U iOS aplikace je to prakticky úplně stejné. Nahoře nám stačí zvolit ikonku + (plus) a vybrat, zdali chceme naše QNAP zařízení Odhalit (v rámci místní sítě), Přidat ručně, nebo Importovat z QNAP Cloud. V dalším kroku nás opět čeká úplně stejné vyplňování – stačí tedy zadat potřebné údaje a naši volbu potvrdit. Voìla, máme připojeno.

WireGuard

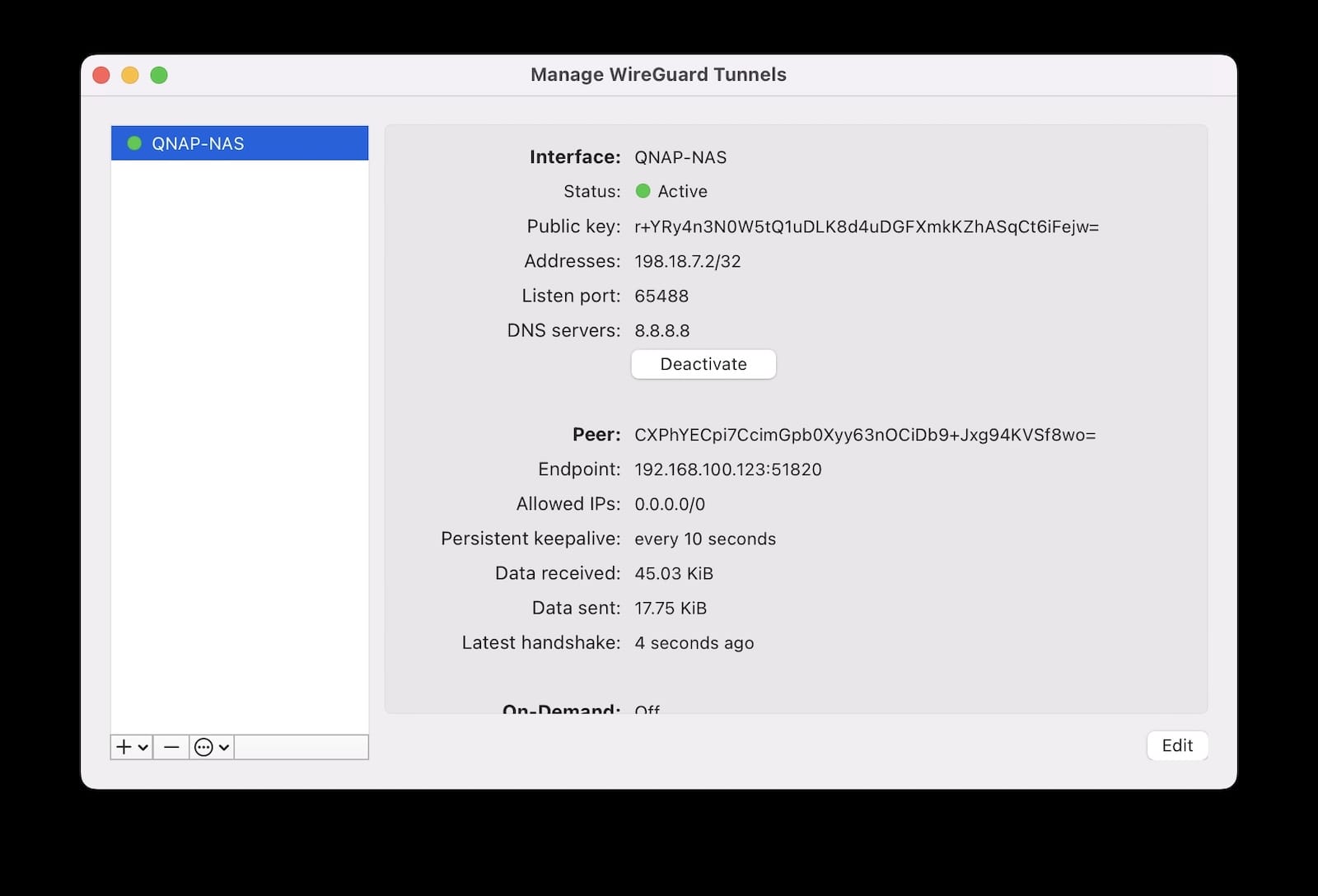

Protokol WireGuard je častokrát označován za ten vůbec nejrychlejší, přičemž neztrácí ani v oblasti zabezpečení. Jedná se o velice rozšířený standard, s jehož pomocí lze v okamžiku navázat VPN spojení a mít nad ním dobrý přehled – ať už v rámci potřebné aplikace, nebo také v kartě Předvolby systému > Síť. Pro jeho funkčnost se ale neobejdeme bez stejnojmenné aplikace WireGuard. Ta je opět k dispozici pro macOS i iOS. Pojďme se tedy podívat na konfiguraci a následné navázání spojení.

Konfigurace v macOS

VPN server na routeru

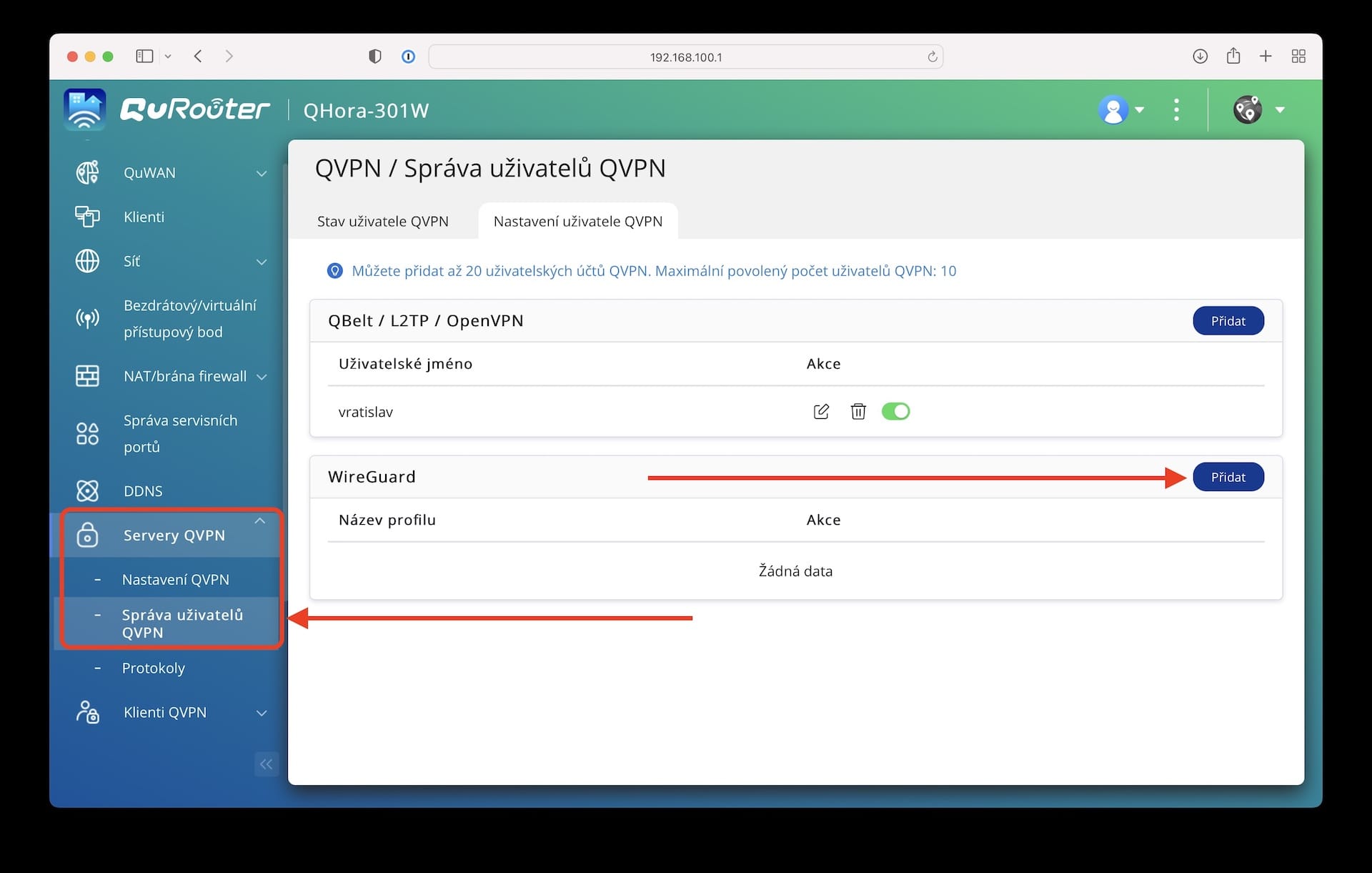

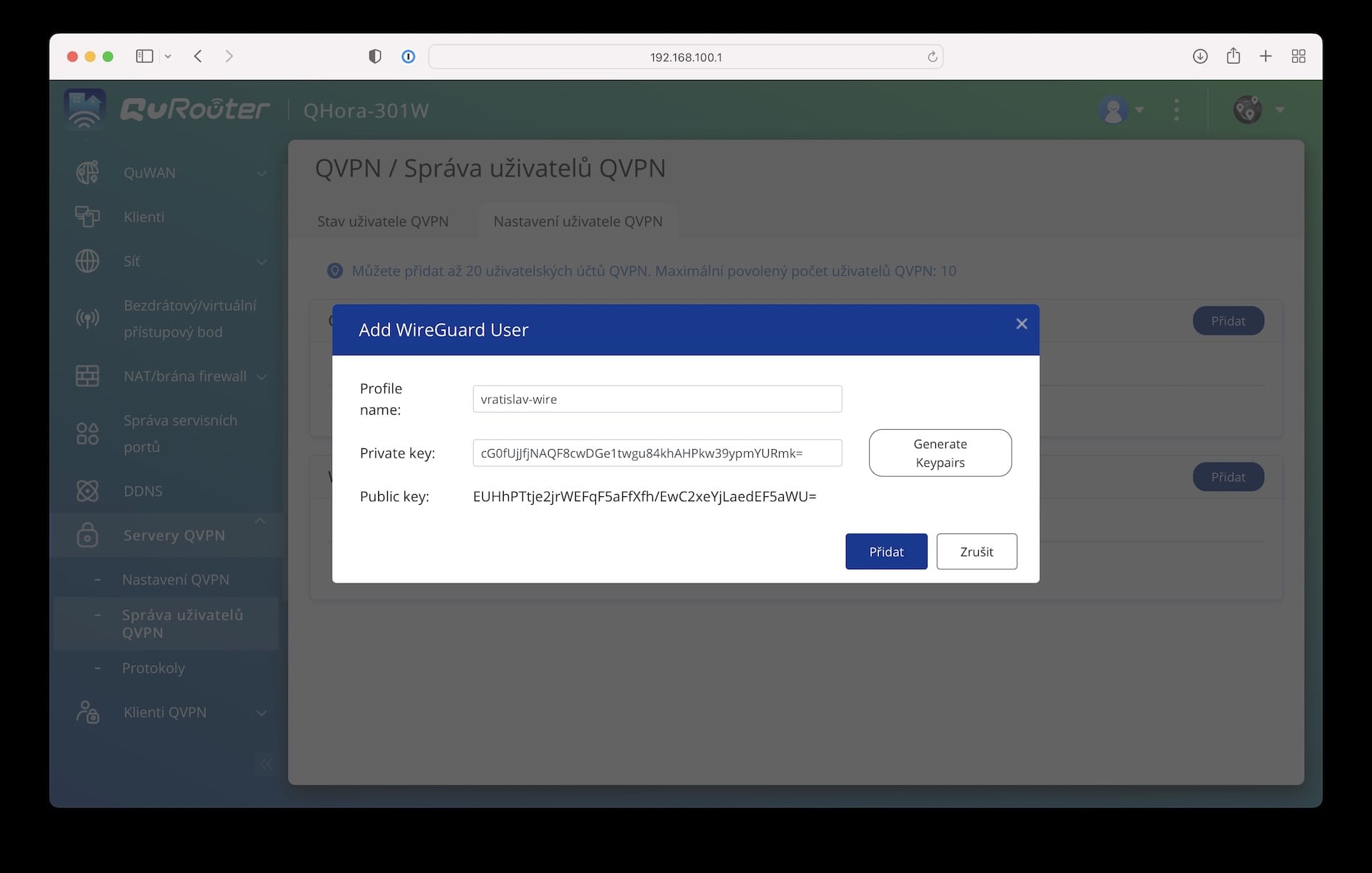

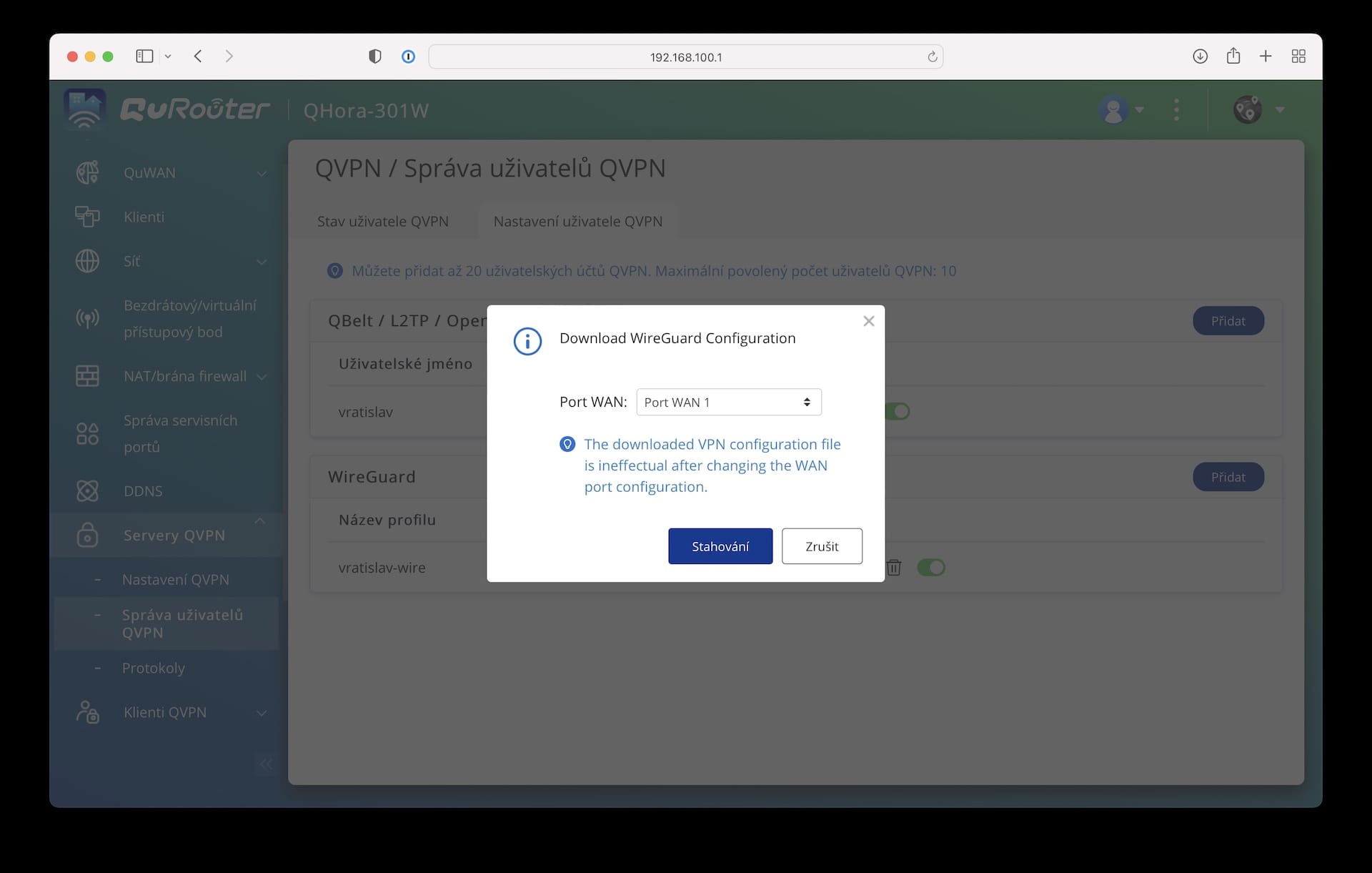

Nyní už to tak jednoduché bohužel nebude. Na druhou stranu obětovat pár minut samotné konfiguraci se v závěru vyplatí, především při přihlédnutí na vyšší rychlosti. Začněme nejprve u macOS. Pokud navíc náš VPN server běží na routeru, je proces podstatně snazší. V jeho administraci totiž mimo aktivace serveru musíme přejít do sekce Správa uživatelů QVPN > Nastavení uživatele QVPN, kde stačí přidat WireGuard profil. V tomto kroku stačí zadat jméno a tlačítkem Generate nechat vygenerovat soukromý a veřejný klíč.

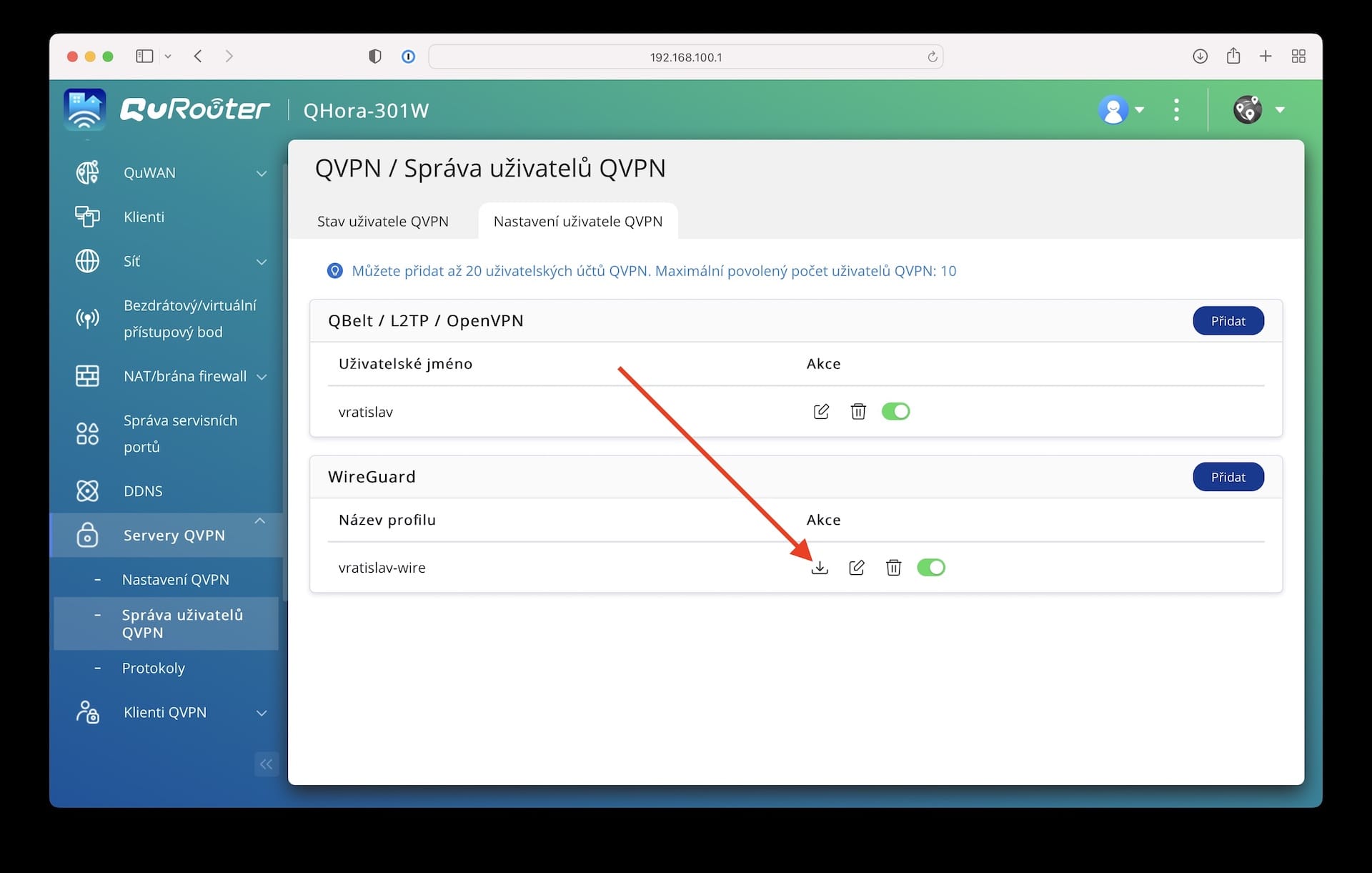

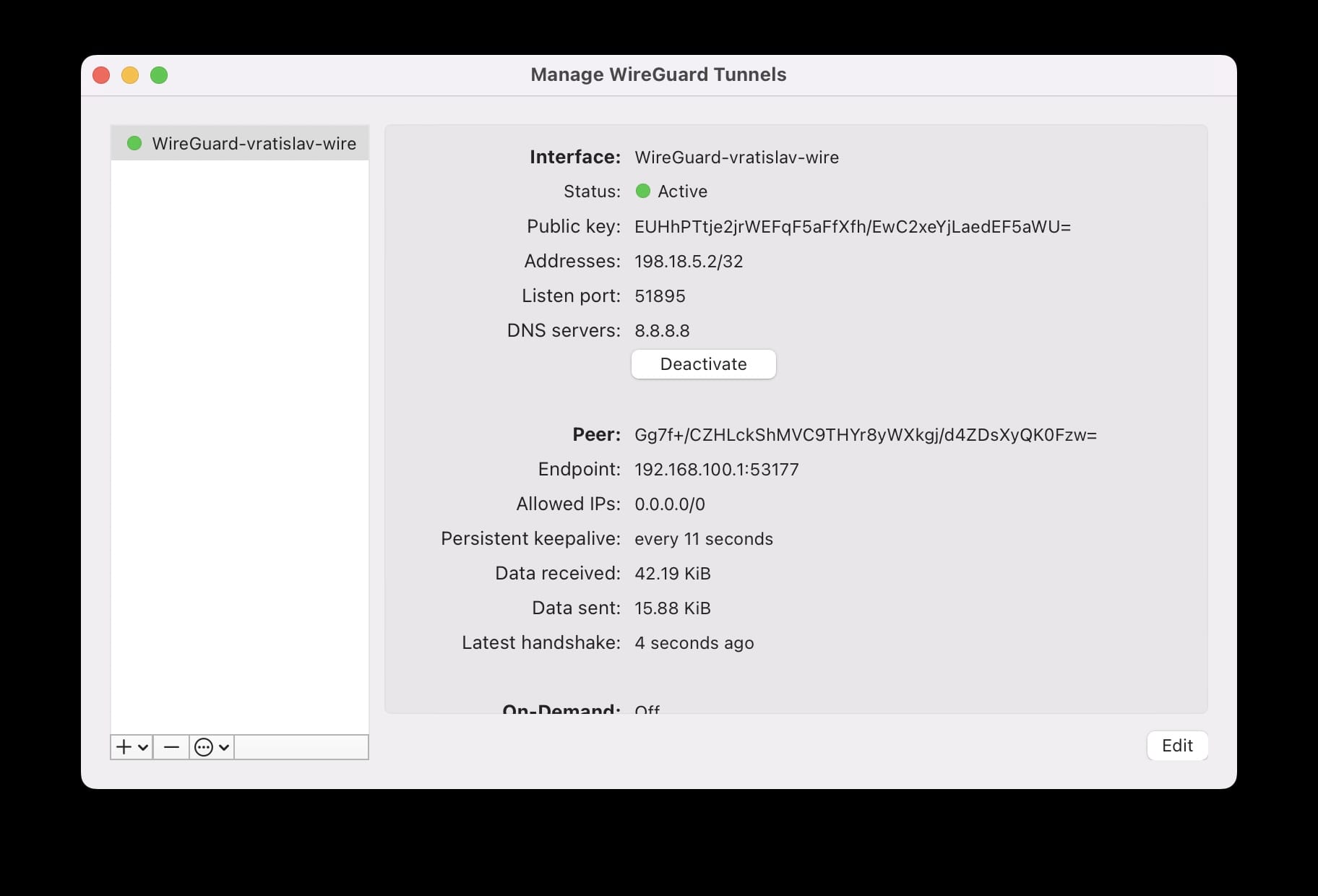

Vytvořený profil se následně ihned zobrazí v seznamu a mimo jeho editace, odstranění a (de)aktivace lze zároveň stáhnout takzvaný konfigurační soubor. Nyní se už můžeme přesunout do aplikace WireGuard, vlevo dole klepnout na ikonku + (plus) > Import Tunnel(s) from File a zvolit zmiňovaný dokument. A máme prakticky hotovo. Osobně ale doporučuji ještě vpravo dole klepnout na tlačítko Edit (úpravu je nutné potvrdit s pomocí hesla/Touch ID) a zkontrolovat, zdali software pracuje se správnými informacemi v sekci Peer. Je potřeba mít nastavenou správnou IP adresu VPN serveru (ať už NASu či routeru, včetně portu).

VPN server na NASu

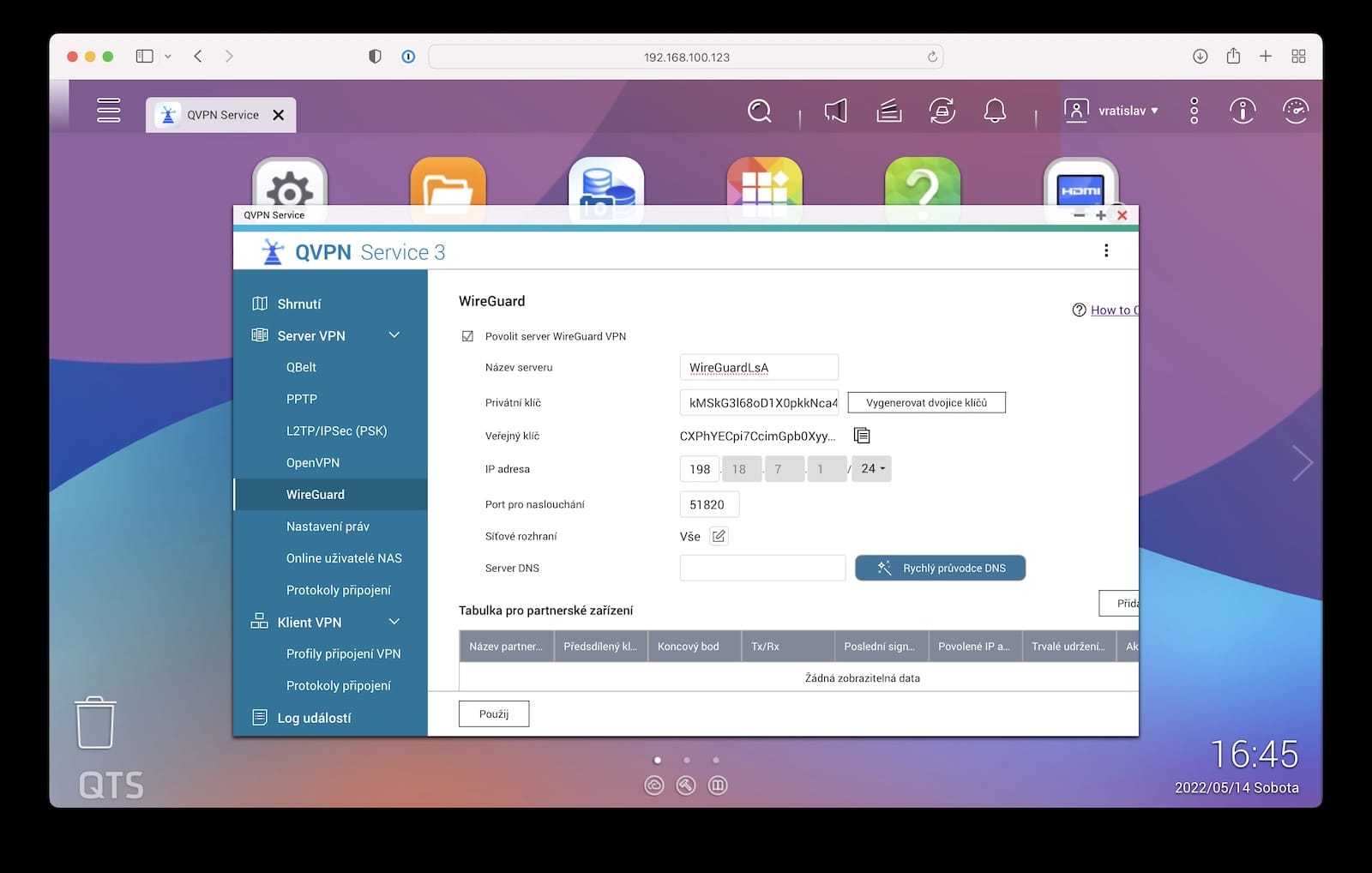

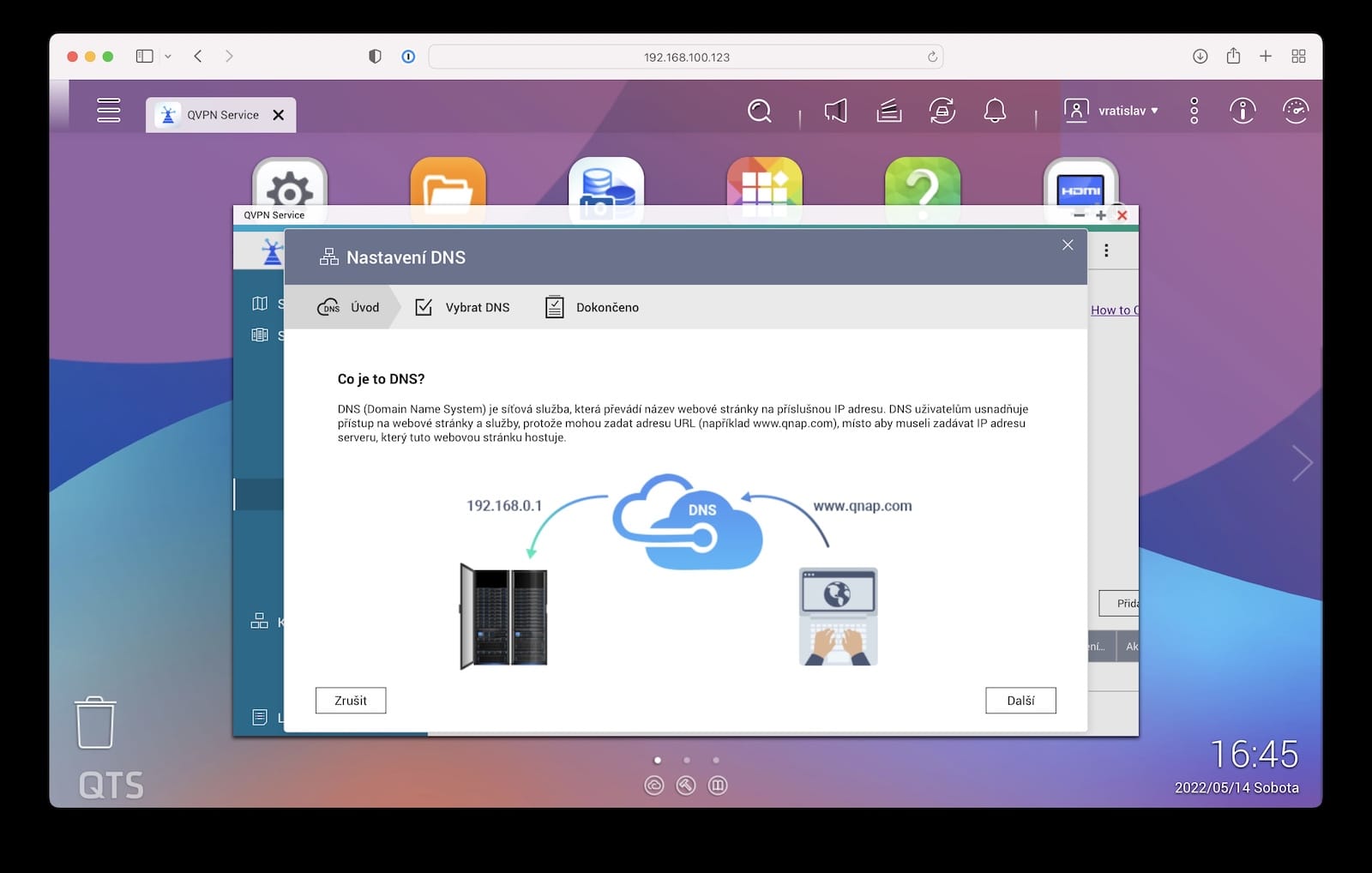

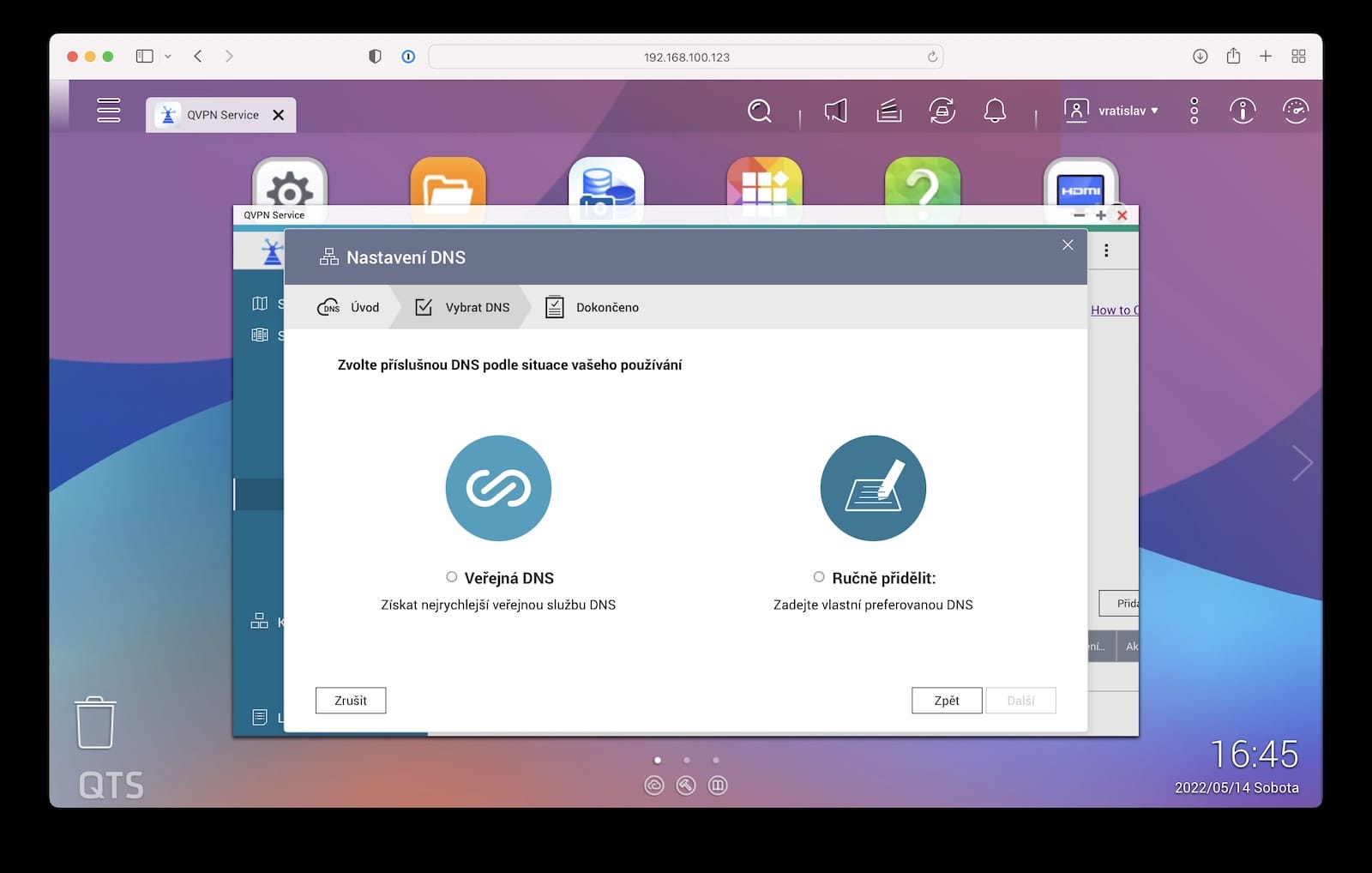

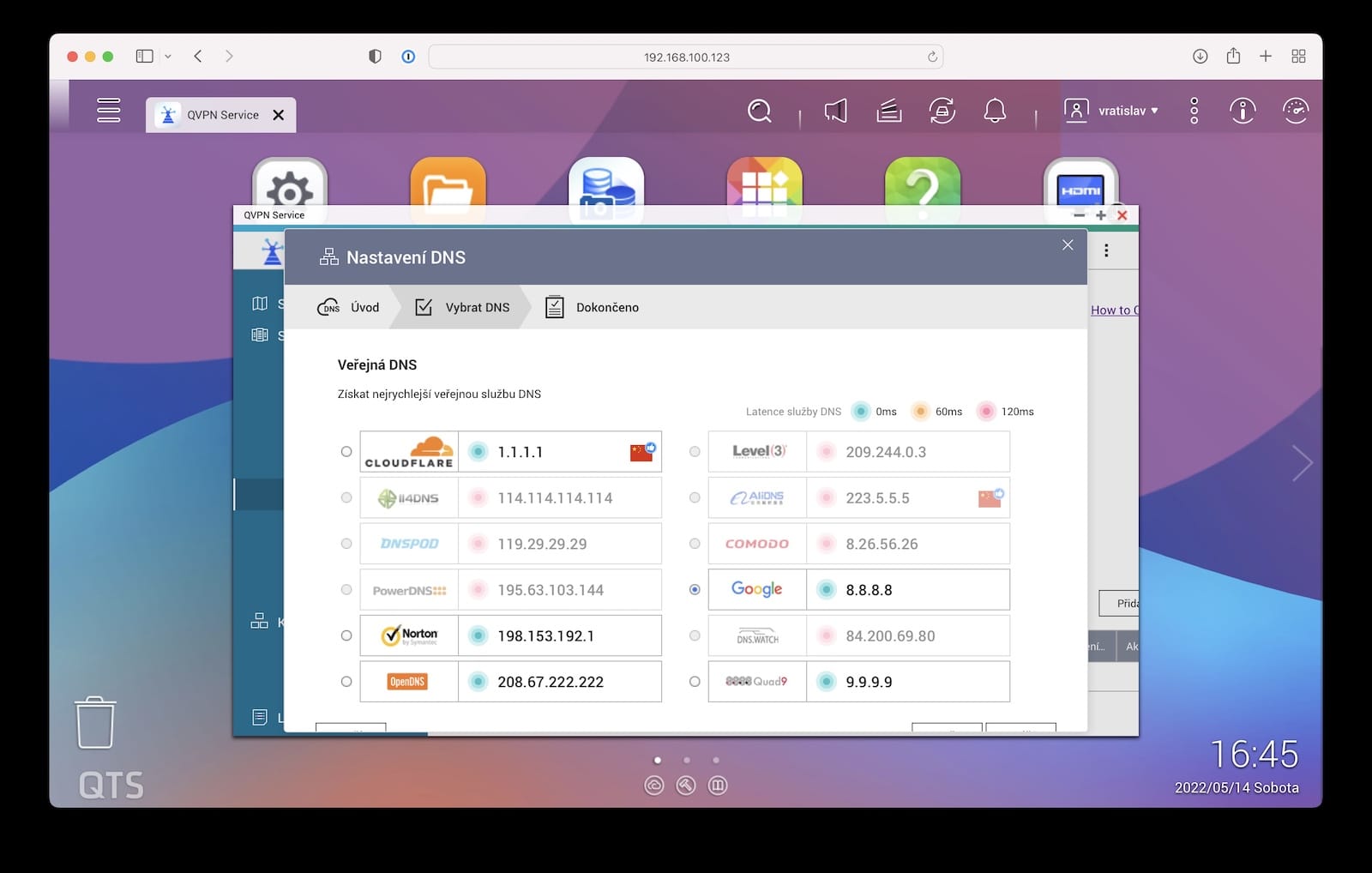

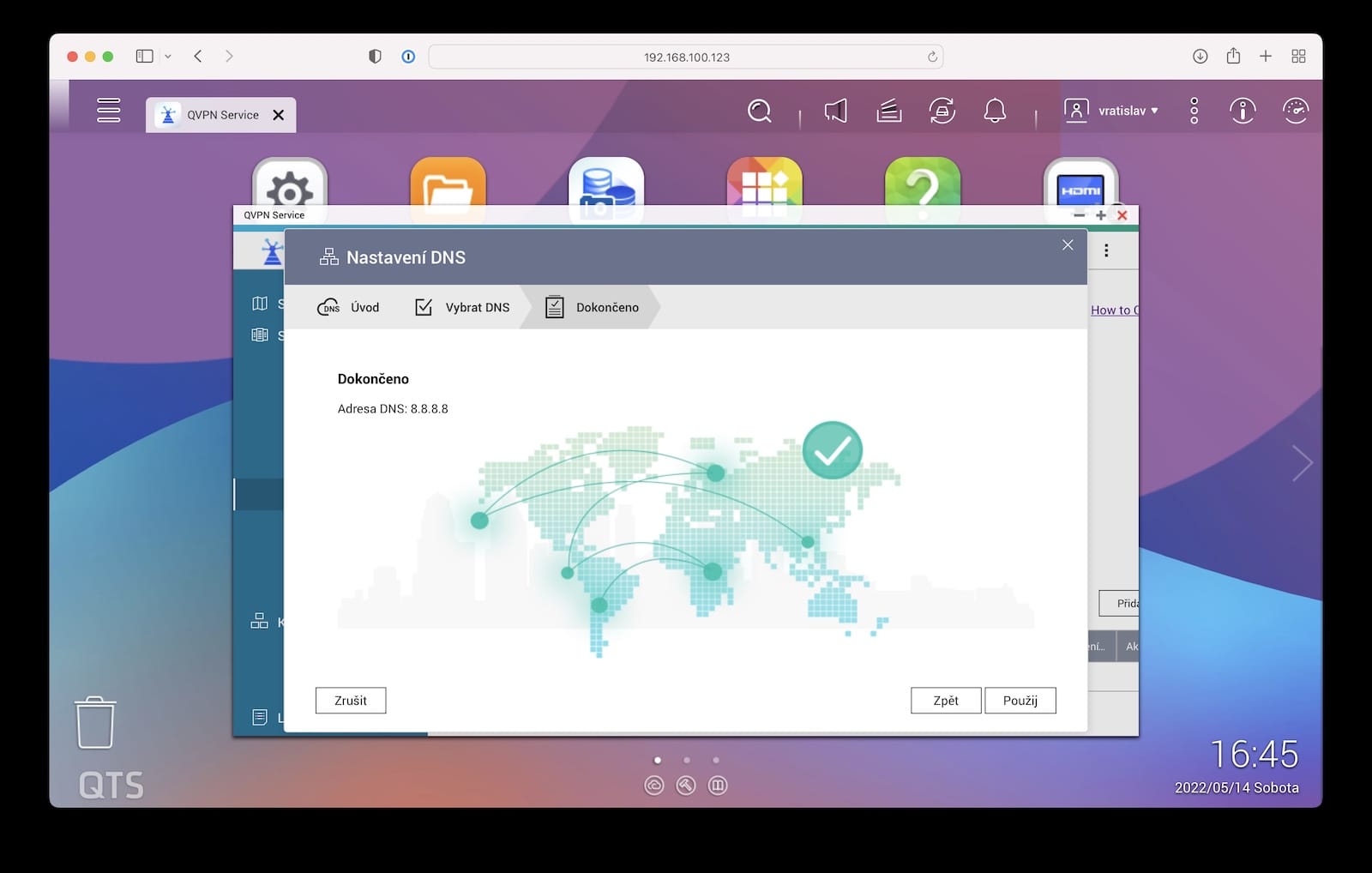

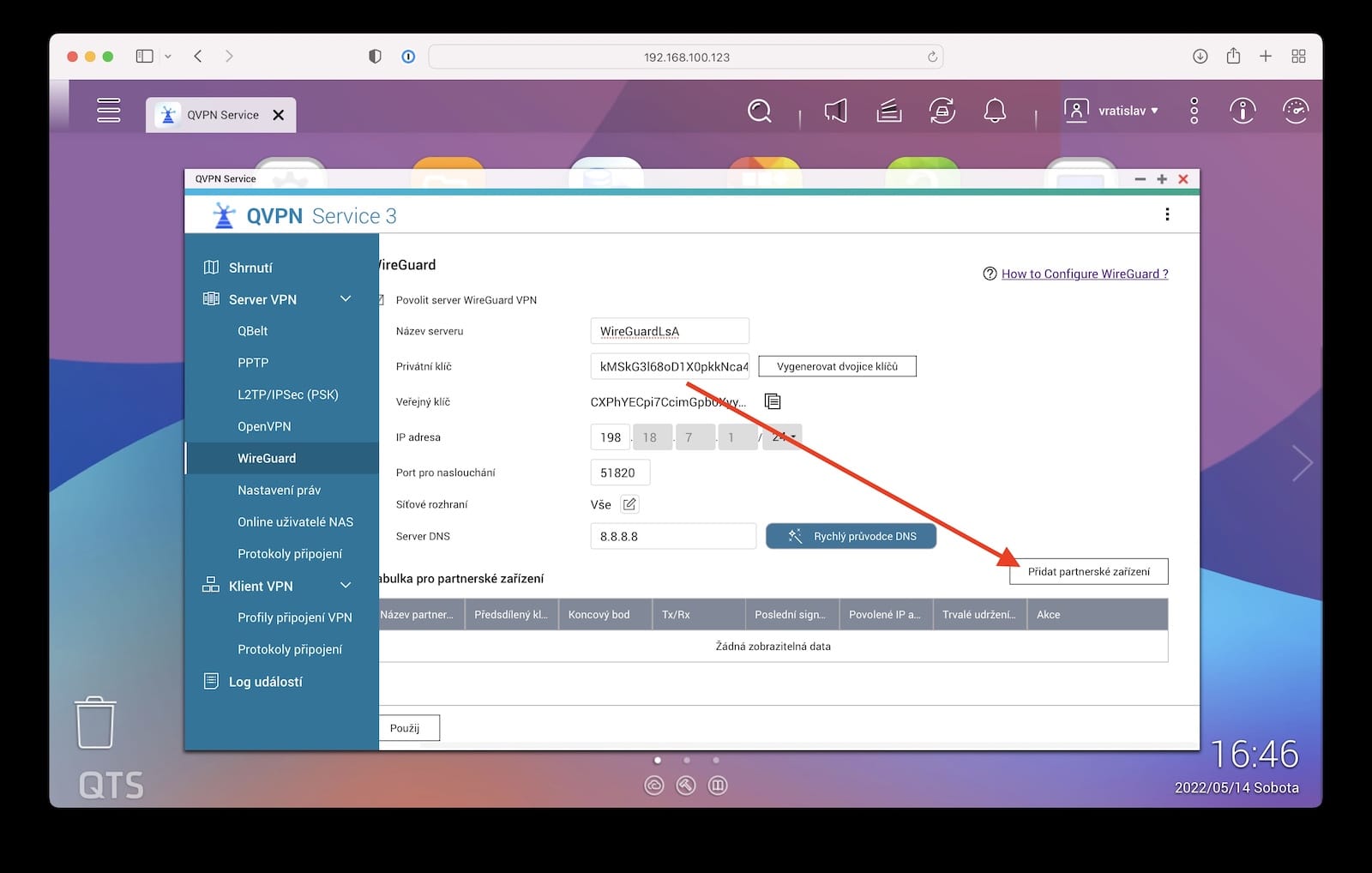

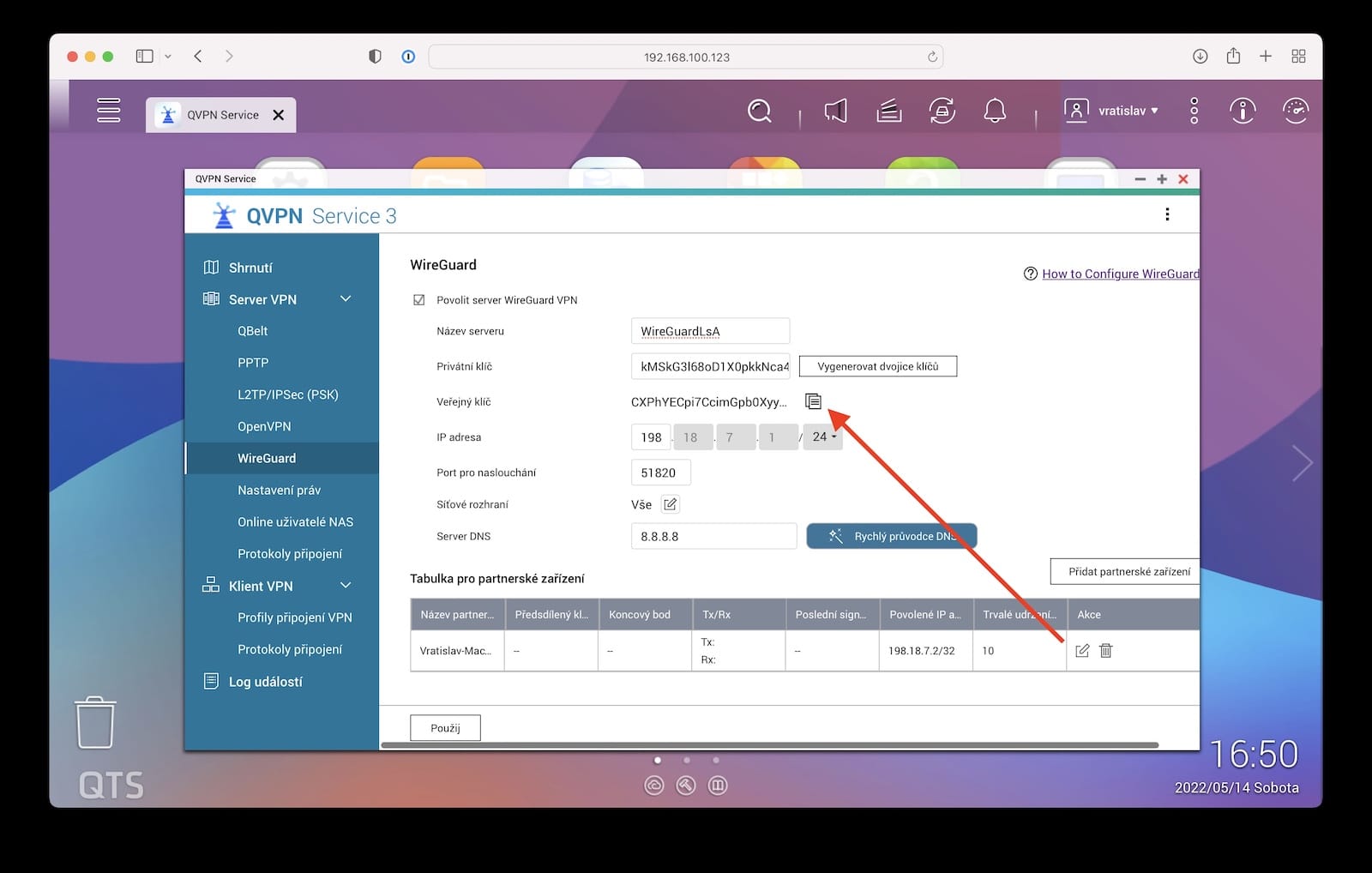

Proces se může zdát o něco složitější v případě, kdy je VPN server spuštěn na NASu. Nemusíte se ale ničeho bát – konfiguraci zvládne doopravdy každý, jen je potřeba dávat větší pozor. Celé to opět odstartujeme v aplikaci QVPN Service 3 v systému QTS, kde z levého menu vybereme WireGuard. Zde nemusíme skoro nic měnit – stačí jen WireGuard aktivovat, zvolit pro něj (libovolný) název a prostřednictvím tlačítka Vygenerovat dvojice klíčů opět nechat vytvořit privátní a veřejný klíč. Následně ještě nesmíme zapomenout na konfiguraci DNS. S tím nám naštěstí dokáže pomoct Rychlý průvodce DNS.

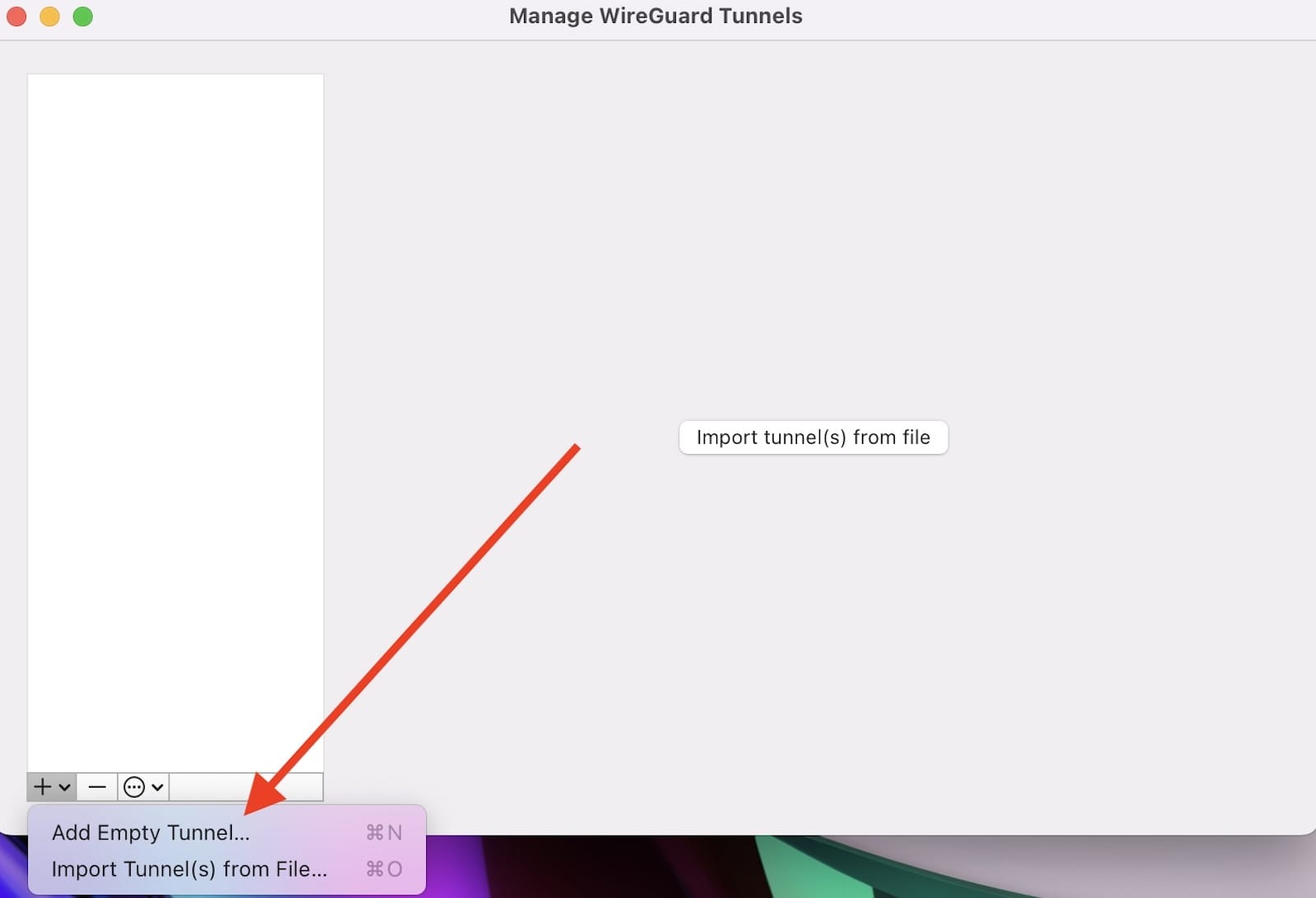

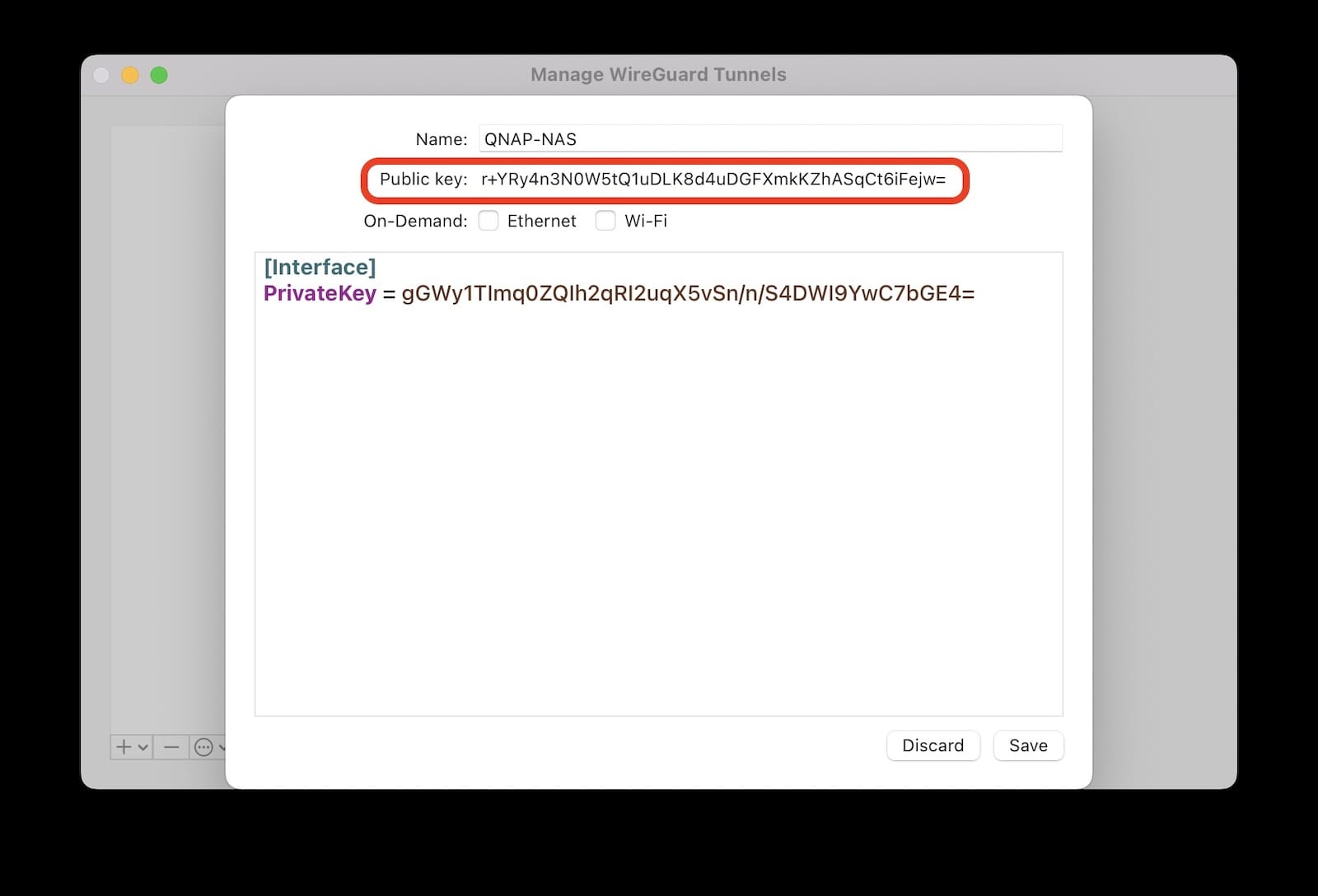

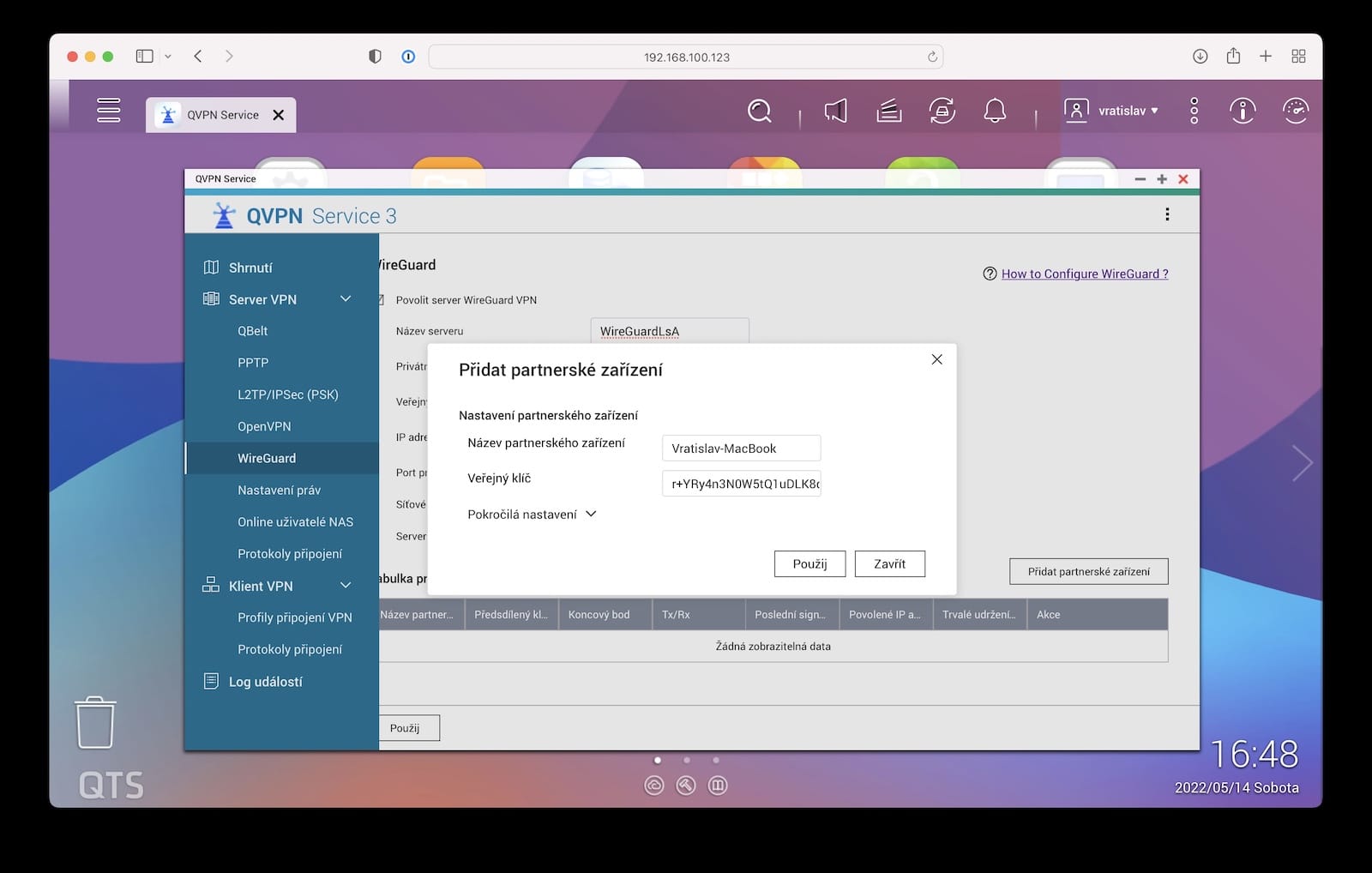

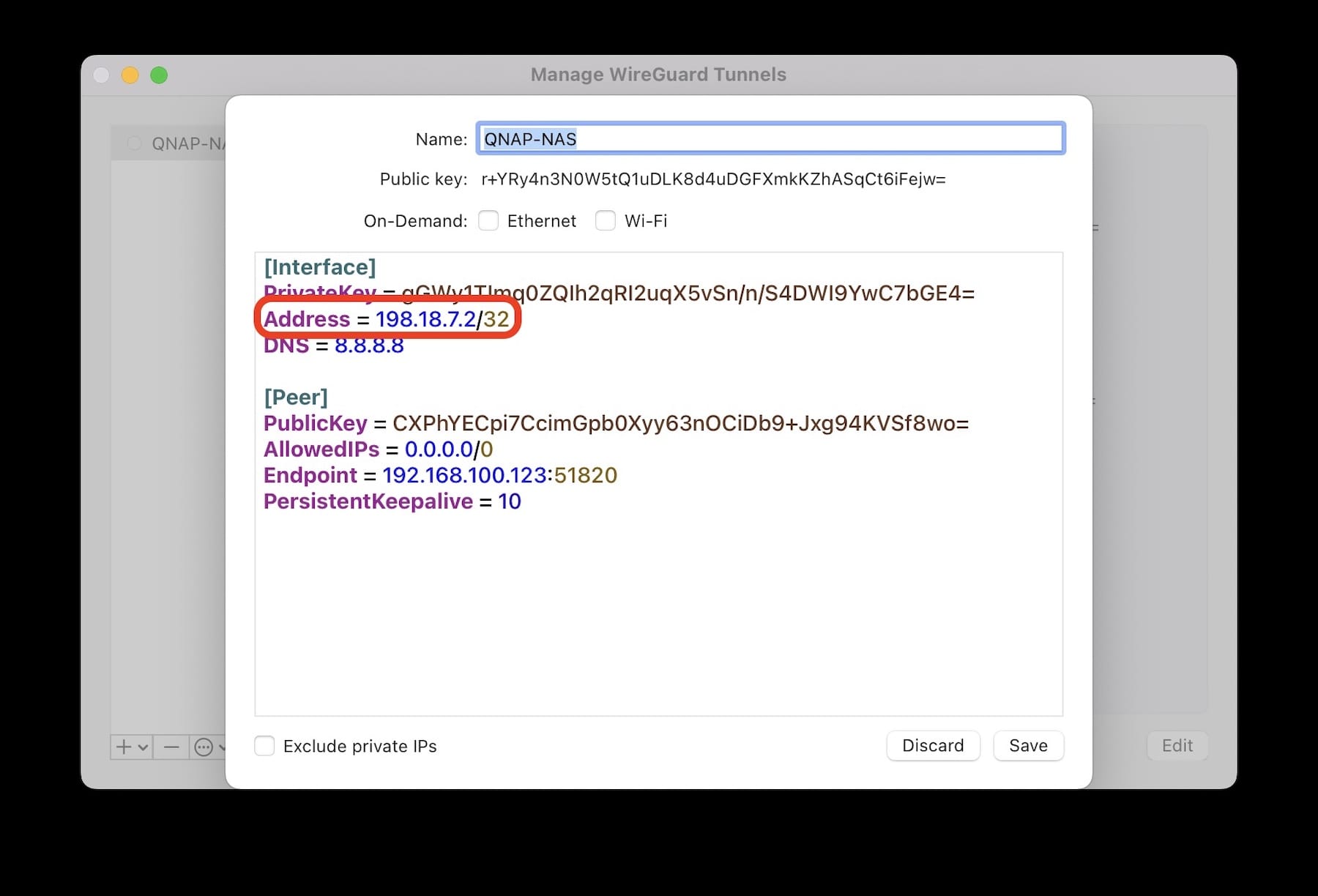

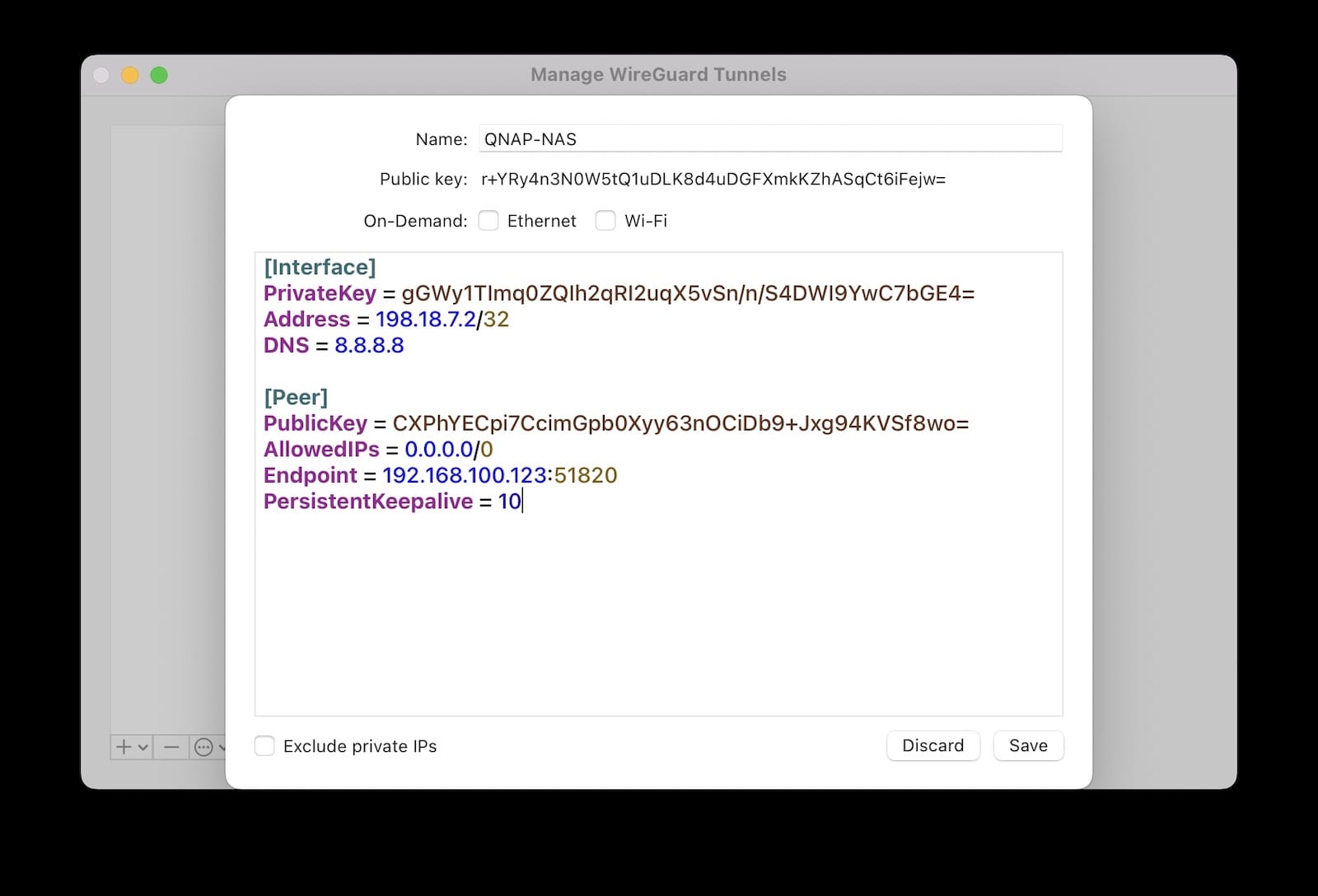

Nyní k tomu důležitějšímu. Vpravo dole vybereme Přidat partnerské zařízení, čímž se nám otevře dialogové okno pro vytvoření „uživatele“. Nejprve vyplníme Název partnerského zařízení, například v mém případě by se mohlo jednat o název „Vratislav-MacBook“. Ten každopádně slouží jen pro naši orientaci. Důležitější je však veřejný klíč. Nyní totiž po nás software chce, abychom zadali klíč přímo z aplikace WireGuard. Tu tedy musíme otevřít, vlevo dole klepnout na ikonu + (plus) a vybrat Add Empty Tunnel. Znovu se nám otevře další okno, kde si (úplně nahoře) můžeme vyplnit název serveru, ke kterému se připojujeme (například „QNAP-NAS“), a hned pod ním najdeme Public key neboli veřejný klíč, který po nás chce konfigurační nástroj v QVPN Service 3. Zkopírujeme jej tedy do appky v QTS.

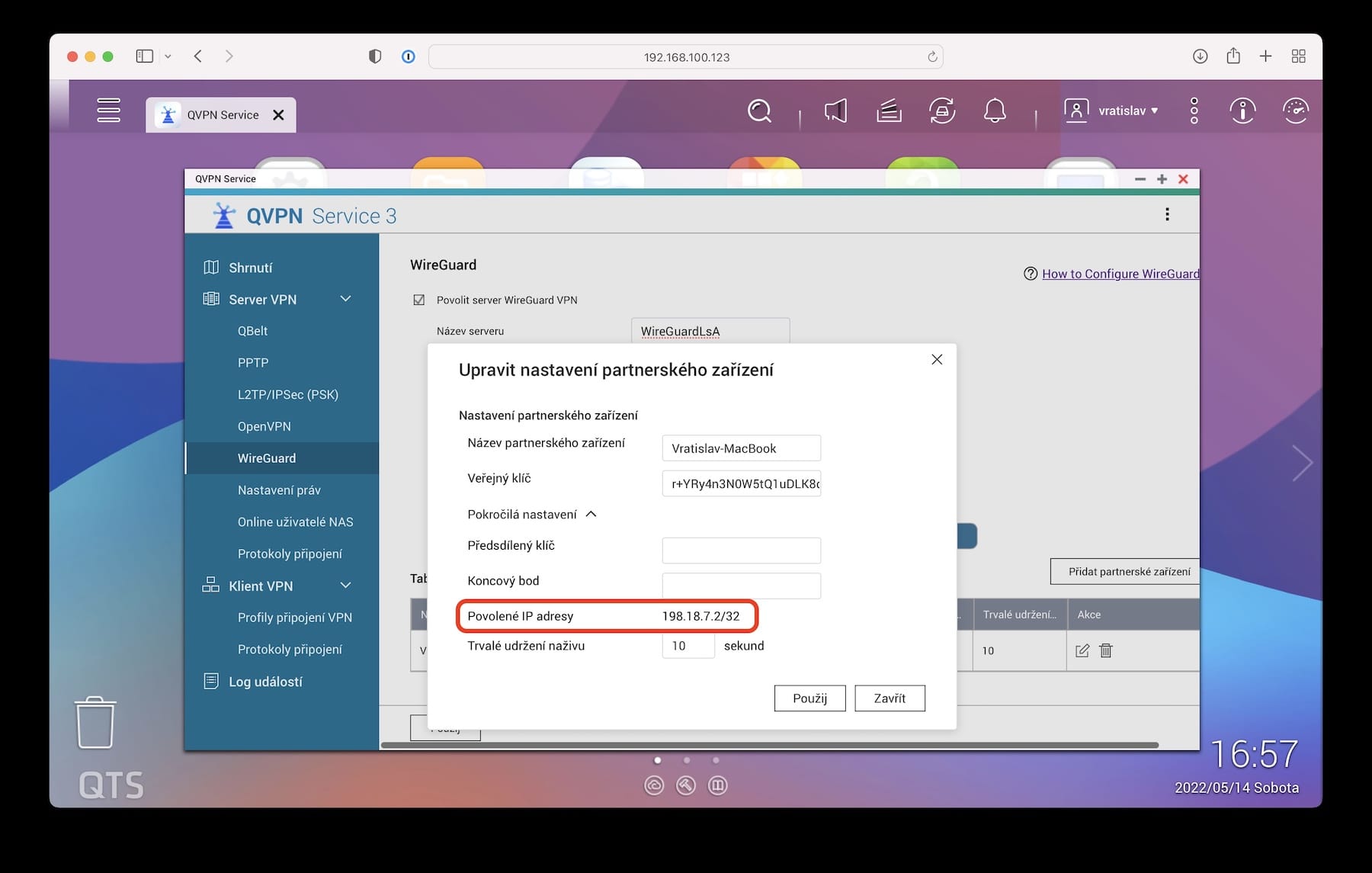

Do konfiguračního okna aplikace WireGuard se ale ihned vrátíme – nyní to totiž začne být o něco zajímavější. WireGuard nám totiž vygeneruje jen označení [Interface] a PrivateKey. My zde ale potřebujeme dostat i další řádky. Jak má konfigurace vypadat zhruba naleznete na tomto odkaze – jde však jen o jakousi šablonu, hodnoty vyplňujeme vlastní. Pojďme tedy doplnit to, co nám ještě schází. Nejprve si z QVPN Service 3 překopírujeme Povolené IP adresy, což vložíme do WireGuard konfigurace, konkrétně hned na třetí řádek začínající označením Address. Jako DNS zvolíme stejný server, jaký jsme nastavili na NASu. Nyní se opět vraťme do systému QTS, tvorbu partnerského zařízení potvrďme tlačítkem Použij a prostřednictvím přítomného tlačítka zkopírujme do schránky Veřejný klíč našeho VPN serveru – ten totiž nyní vložíme do WireGuard, konkrétně za rovnátko u PublicKey (sekce [Peer]). Nadále se ještě nabízí úprava AllowedIPs, díky čemuž můžeme omezit, z jakých IP adres je vlastně vůbec možné VPN využít. Necháním původní hodnoty (samé nuly) povolíme všechny. Jako Endpoint je uvedena IP adresa našeho NASu. Kompletní postup naleznete v přiložené galerii.

Konfigurace v iOS

V případě iOS aplikace je nastavení WireGuard připojení prakticky na chlup stejné. I tady lze využít konfiguračního souboru, který si navíc můžeme do iPhonu/iPadu přímo „AirDropnout“ a nechat jej otevřít v appce WireGuard, čímž se prakticky vše vyřeší za nás. Pokud tento soubor nemáme, pak stačí klepnout na tlačítko Add a tunnel > Create from scratch. Nadále postupujeme stejně jako v případě macOS.

OpenVPN

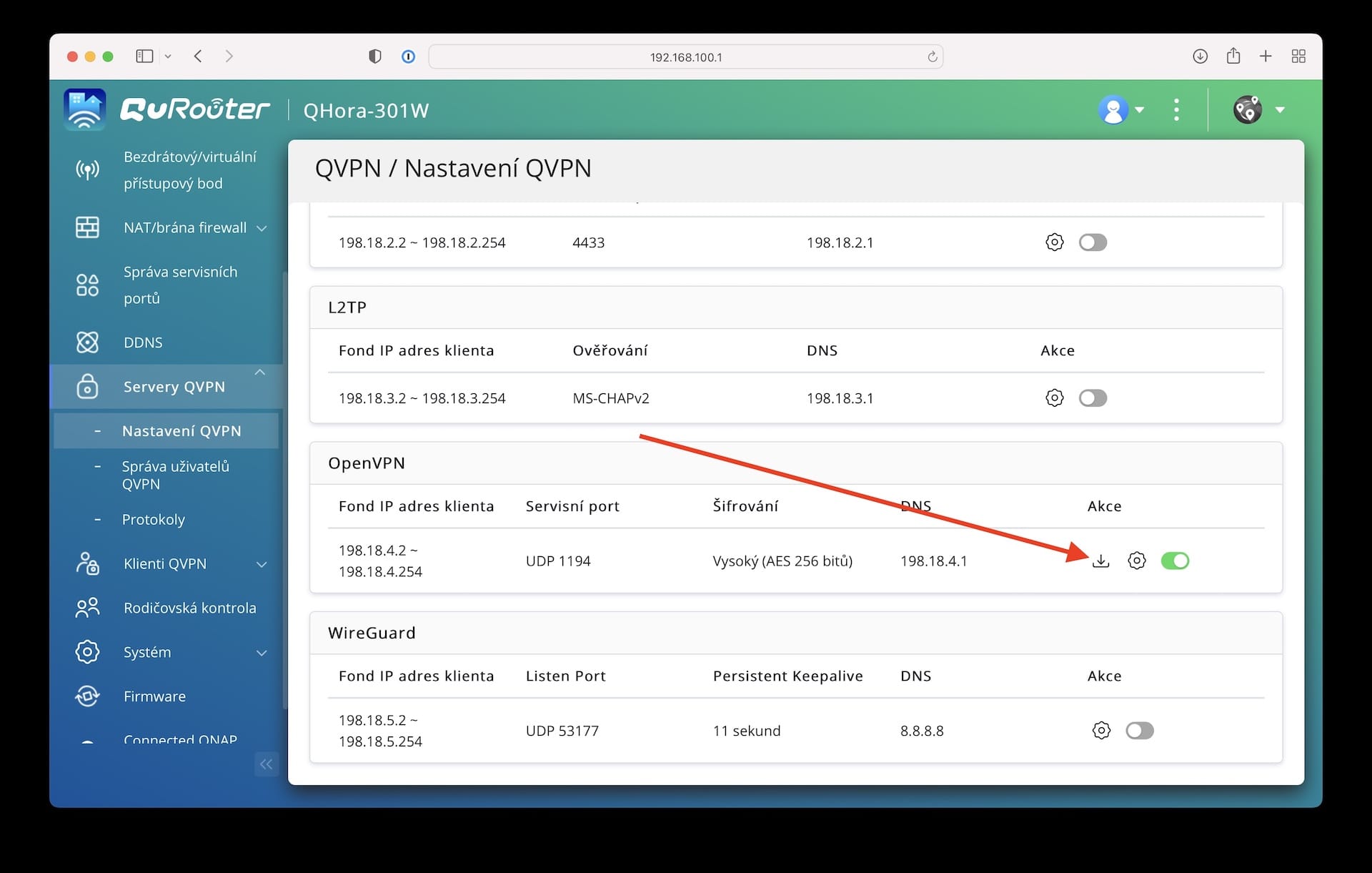

V závěru si ještě posvítíme na protokol OpenVPN, který je hojně rozšířený v korporátní sféře. Oproti ostatním má totiž zásadní výhodu – při správném nastavení je ze všech nejzabezpečenější, a navíc nestrádá ani v případě jednoduchosti či rychlosti. Pokud nám běží na routeru, budeme potřebovat přejít do Servery QVPN > Nastavení QVPN a v sekci OpenVPN nejen aktivovat, ale také stáhnout jeho konfigurační soubor. Protokol využívá stejné uživatelské profily jako QBelt či L2TP, tudíž si další vytvářet nemusíme (případně v Servery QVPN > Správa uživatelů QVPN > Nastavení uživatele QVPN).

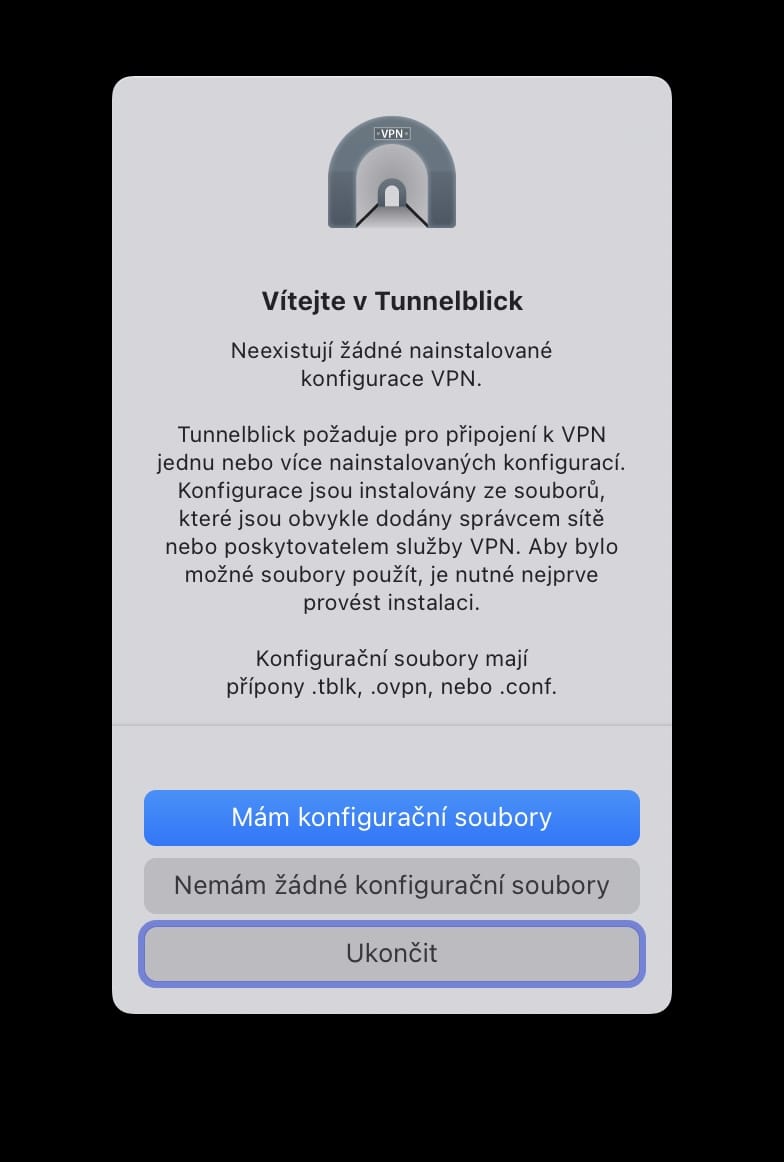

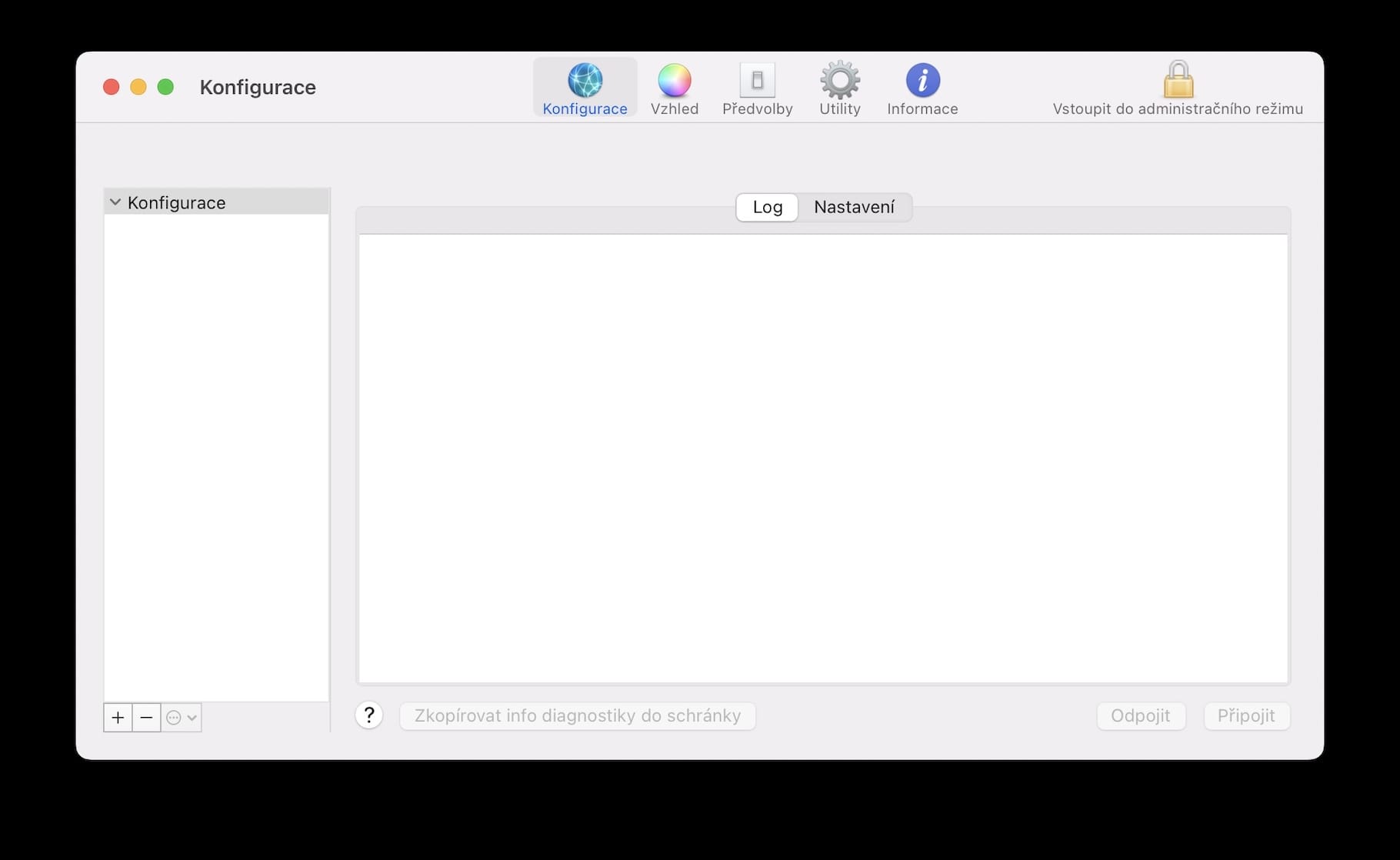

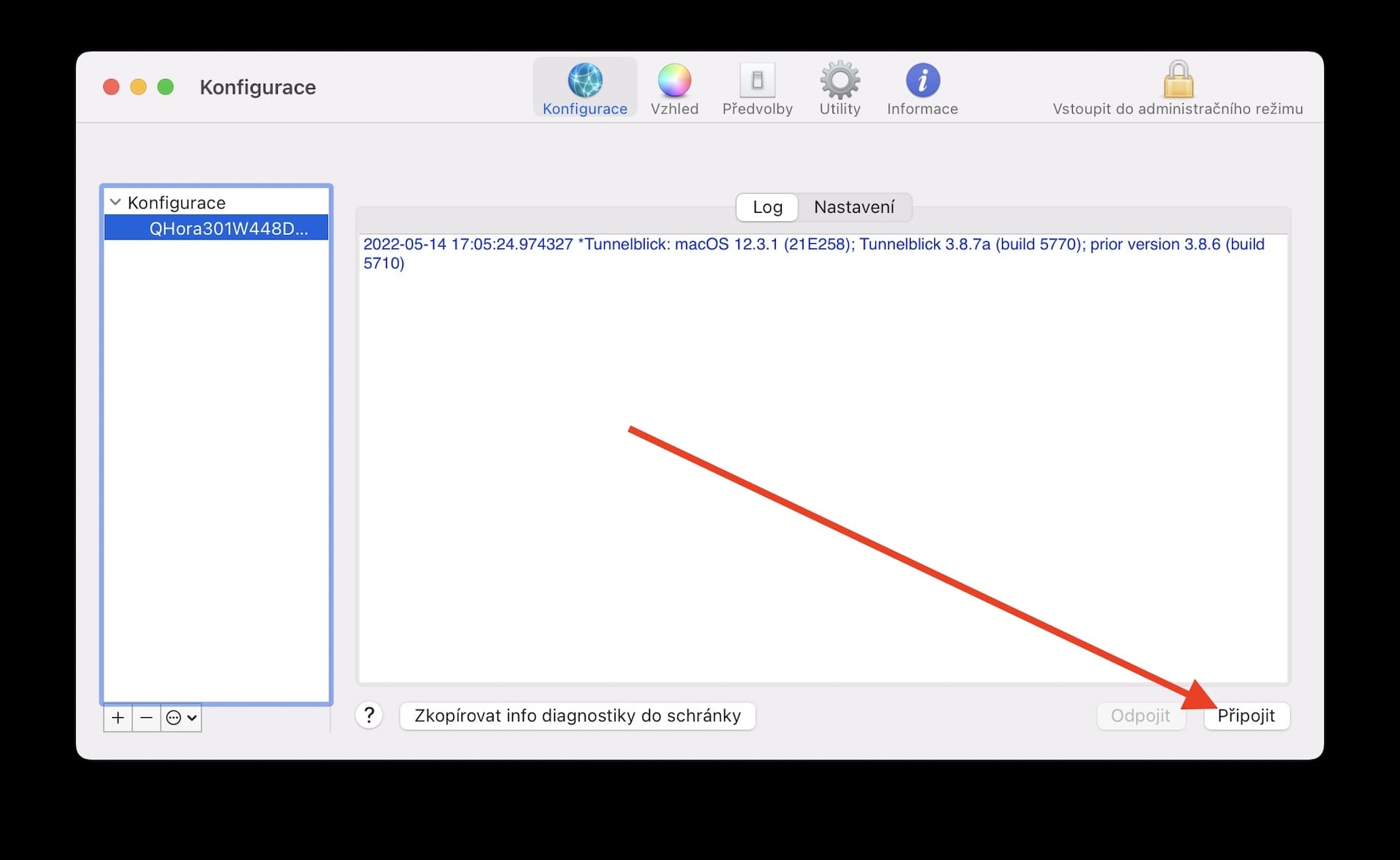

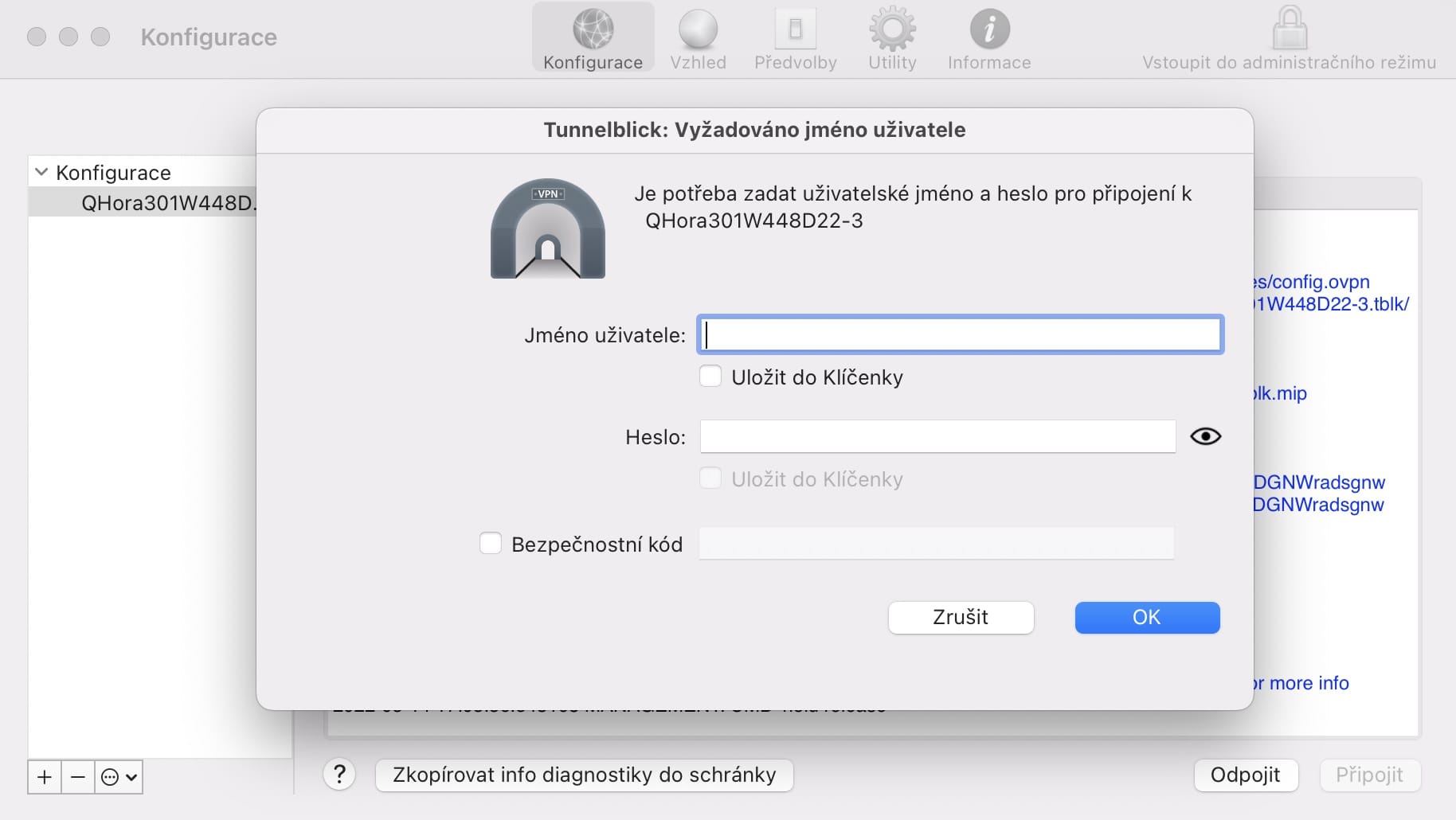

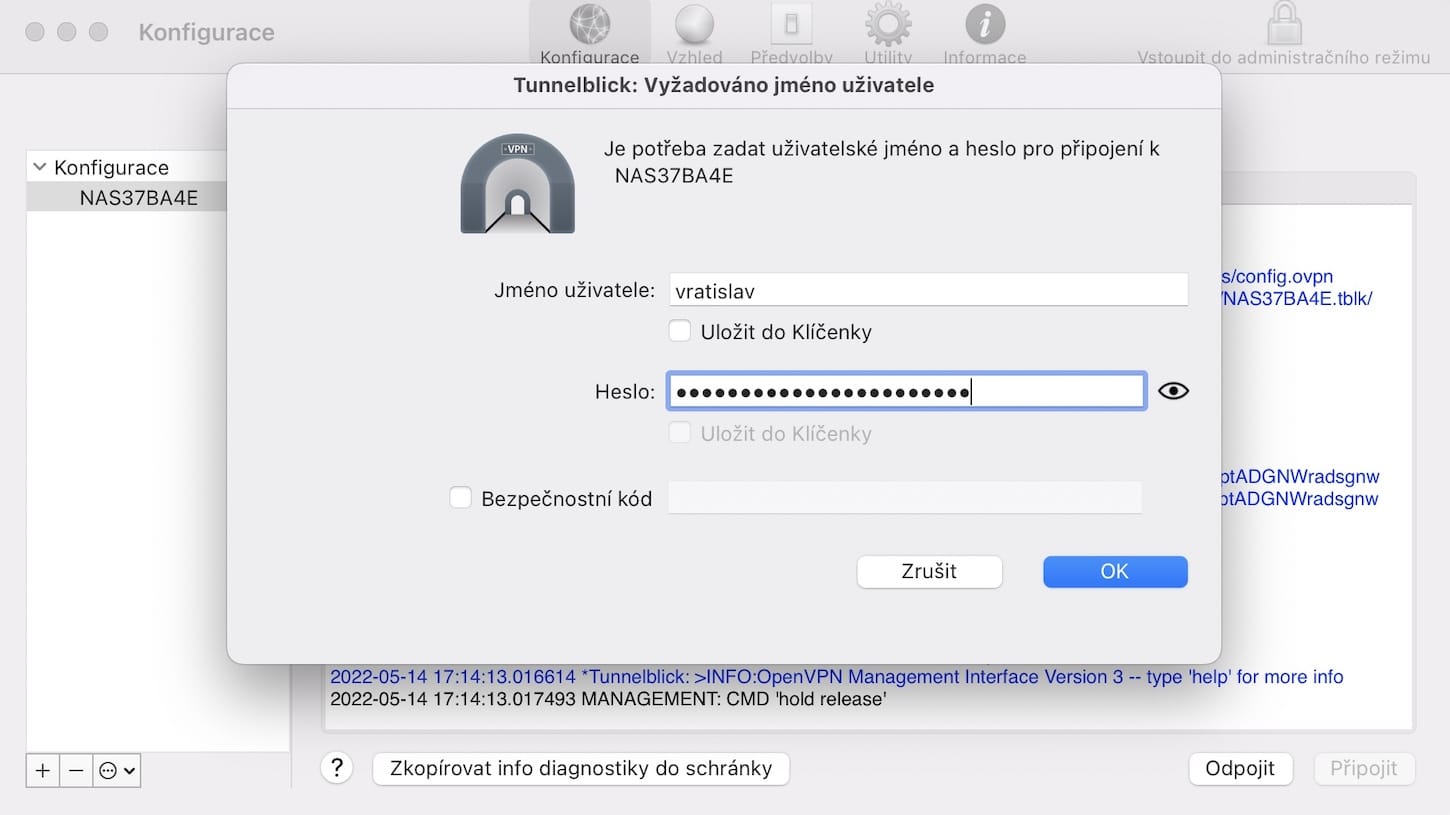

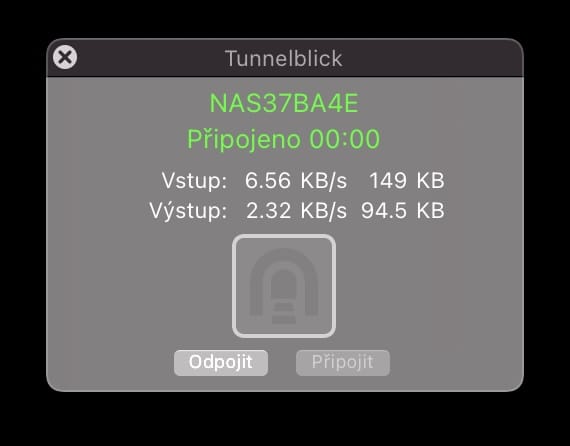

Pro navázání VPN připojení budeme používat open source aplikaci Tunnelblick, každopádně nabízí se i řada alternativ (například OpenVPN Connect). Její použití je velice jednoduché a intuitivní – stačí nám totiž přetáhnout konfigurační soubor mezi ostatní konfigurace, nainstalovat jej (buďto jen pro nás, nebo pro všechny uživatele) a po následném připojení ještě zadat uživatelské jméno a heslo.

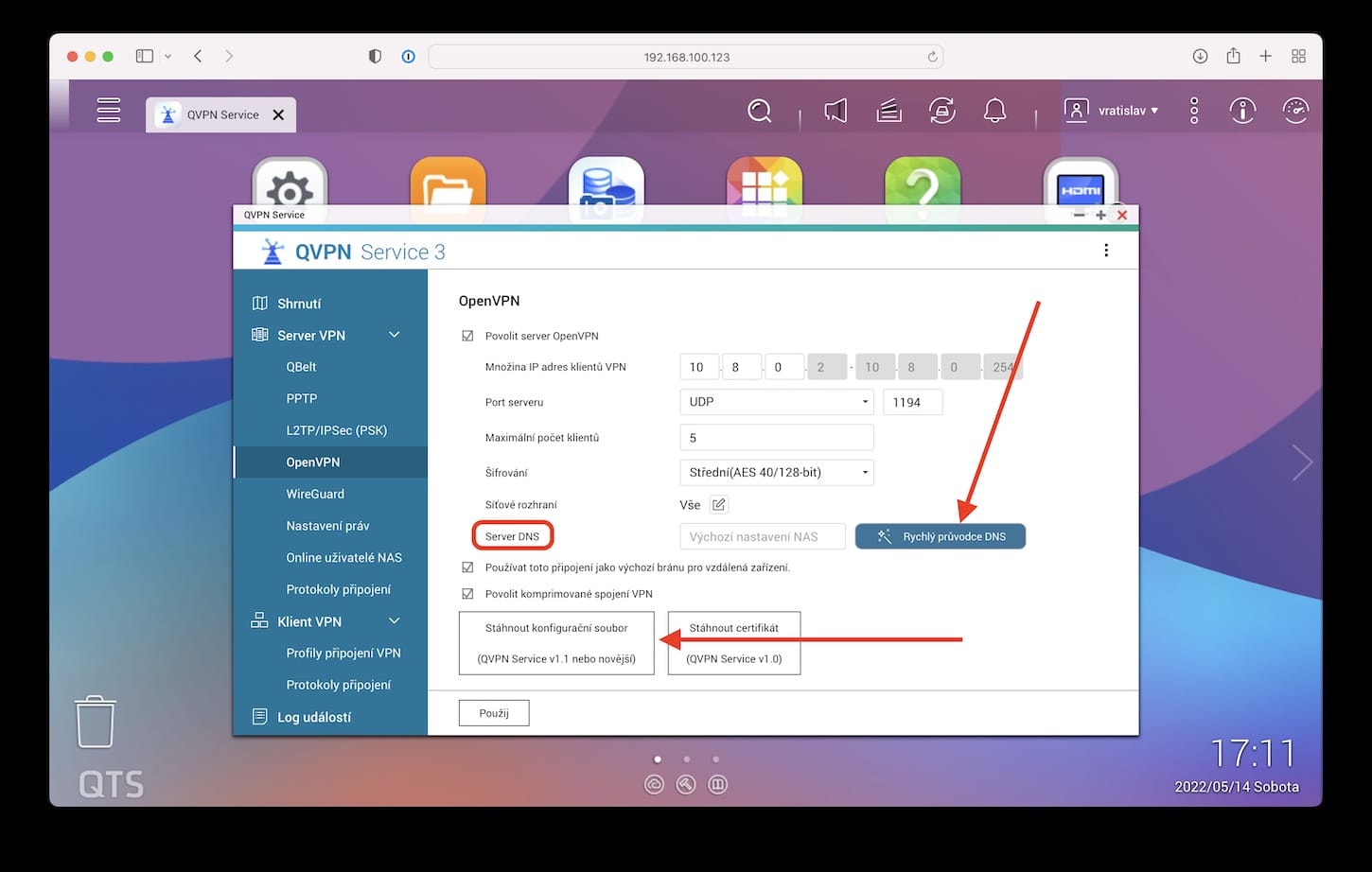

VPN server na NASu

Nyní si ještě pojďme posvítit na případ, když chceme, aby VPN server běžel přímo na NASu. V aplikaci QVPN Service 3 tedy nejprve povolíme OpenVPN server a zvolíme si DNS server (můžeme použít Rychlého průvodce DNS). Zbytek prakticky měnit nemusíme, pokud to tedy nutně nepotřebujeme. Následně nám QTS nabízí stažení konfiguračního souboru a certifikátu. V tomto ohledu nám stačí pouze konfigurační soubor, který v sobě samotný certifikát již obsahuje. O tom se můžeme případně přesvědčit na vlastní oči stažením obou položek a jejich otevření například v MS Code.

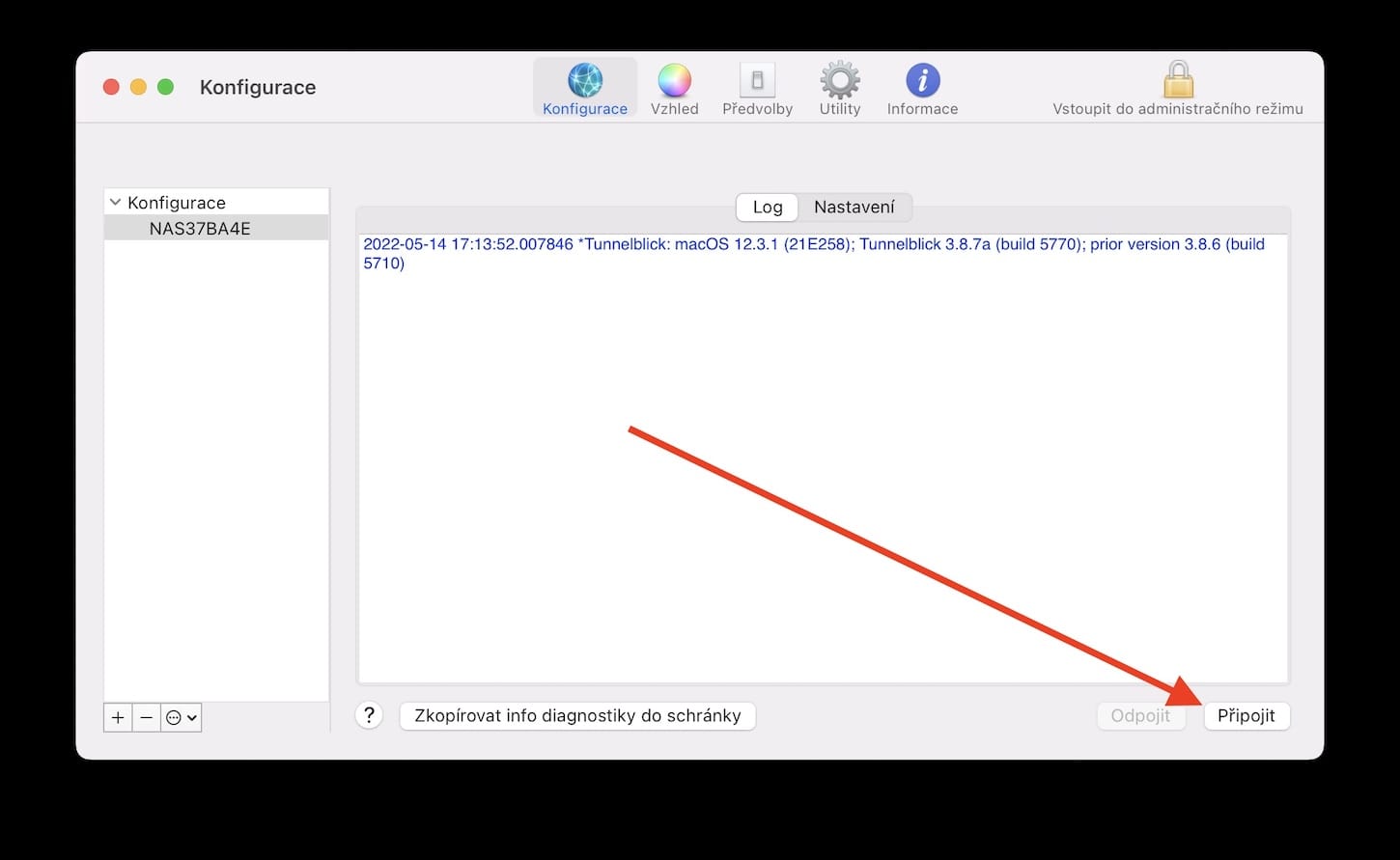

Jakmile soubor máme připravený, přesuneme se do aplikace Tunnelblick, kde jej přetáhneme do sekce konfigurace a opět zvolíme, zdali se má nainstalovat jen pro nás, nebo pro všechny uživatele. Následně se stačí už jen připojit, zadat uživatelské jméno a heslo pro přihlášení do NASu (systému QTS) a máme hotovo. Pokud bychom ale z nějakého důvodu nebyli úspěšní a setkali se s hláškou Autentizace selhala – kdy naše jméno a heslo nebylo akceptováno vzdáleným VPN serverem – pak je pravděpodobně problém v nastavení práv. Tato chyba se zobrazuje v případech, kdy daný účet nemá právo využít OpenVPN protokol. O tom se přesvědčíme v aplikaci QVPN Service 3 > Server VPN > Nastavení práv.